Tutoriels | Installation

Documentation – Tutoriels installation | Cloud Juris-Tyr©

Nextcloud | InvoiceNinja | Dolibarr | CollaboraOnline | OnlyOffice | Serveur de mail Postfix – Dovecot | SignaturePDF | Firefly-IIII & module import des relevés bancaires | WordPress | Jitsi Meet | LibreChat | Web Whisper + | Ollama Open UI | SecureAi Tools | AFFiNE

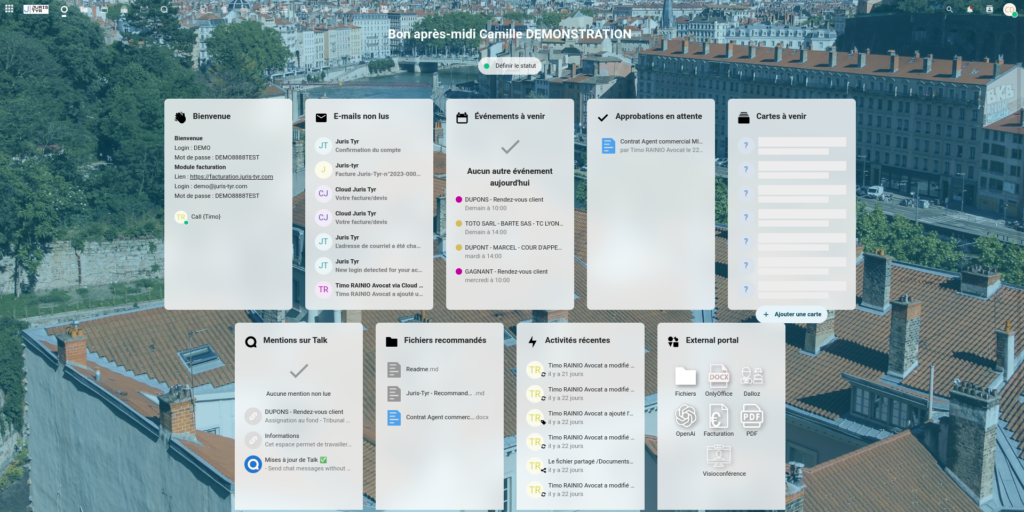

L’objectif est d’installer une solution logicielle similaire à celle de « Juris-Tyr » mais avec le nom, le logo et le nom de domaine de votre entreprise ou de votre cabinet d’avocats…

Concrètement, il s’agit d’installer un ensemble de logiciels open source accessibles via des ‘sites internet’ hébergés sur un serveur informatique dont vous avez la maîtrise.

Ces logiciels sont tous open source, ils sont « gratuits » et ils peuvent être modifiés pour répondre aux besoins spécifiques de votre entreprise ou cabinet d’avocat(s) le cas échéant. Cependant, il est important de noter que la mise en place et la configuration de ces logiciels peuvent nécessiter du temps et des compétences techniques (…compétences que vous pouvez acquérir en suivant nos tutoriels d’installation détaillés). Ainsi, il est possible que vous deviez recourir à un prestataire de services informatiques pour les installer sur un serveur et les utiliser efficacement.

Vous pouvez choisir entre une installation simplifiée et suivre nos tutoriels d’installation détaillés.

L’installation simplifiée dure environ 45 minutes et permet d’installer sur un serveur / VPS de la société OVH Cloud la majorité des logiciels (tous les logiciels à l’exception des logiciels de comptabilité ‘Dolibarr’ et ‘Firefly III’, du logiciel de gestion de projet AFFiNE, et du webmail ‘Roundcube’.

Le suivi des tutoriels d’installation détaillés vous permettra d’appendre comment installer et gérer un serveur informatique, vous occuper de sa maintenance et des mises à jour et de sélectionner les logiciels open source dont vous avez besoin, sur un serveur / VPS, ou sur un serveur informatique situé dans vos locaux.

Vous accèderez à ces logiciels en tapant les adresses suivantes dans la barre d’adresse de votre navigateur :

(remplacer exemple.com par le nom de domaine de votre entreprise ou de votre cabinet d’avocats)

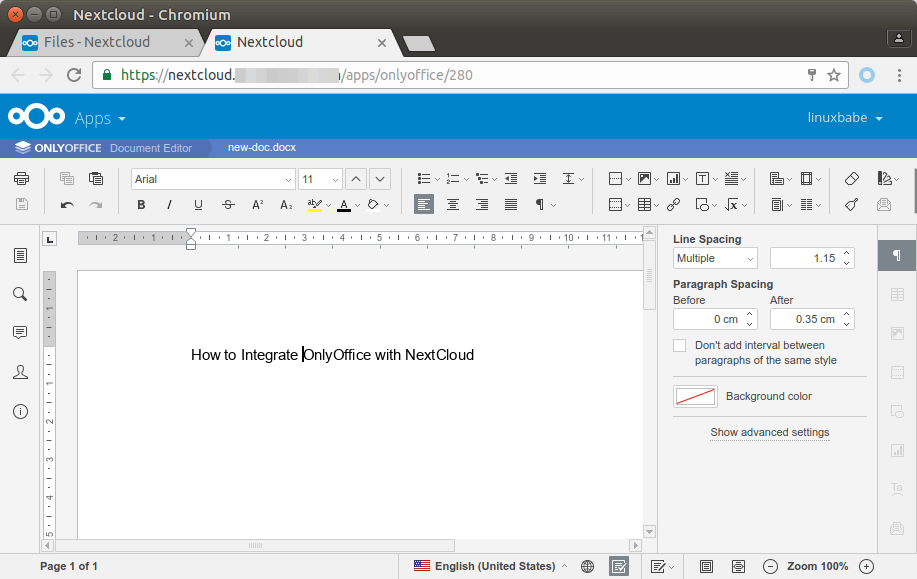

- cloud.exemple.com (pour accéder à Nextcloud, l’application de gestion de fichiers et de collaboration avec vos collaborateurs et clients)

- facturation.exemple.com (pour accéder à l’application de facturation Invoiceninja afin d’envoyer des factures et des propositions de devis à vos clients)

- comptabilite.exemple.com (pour accéder à l’application de comptabilité / ERP Dolibarr afin de gérer la comptabilité de votre entreprise)

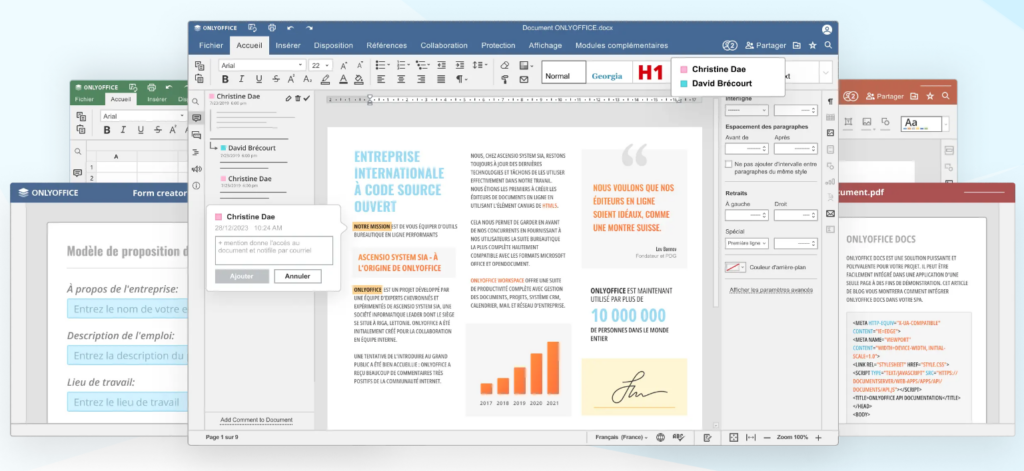

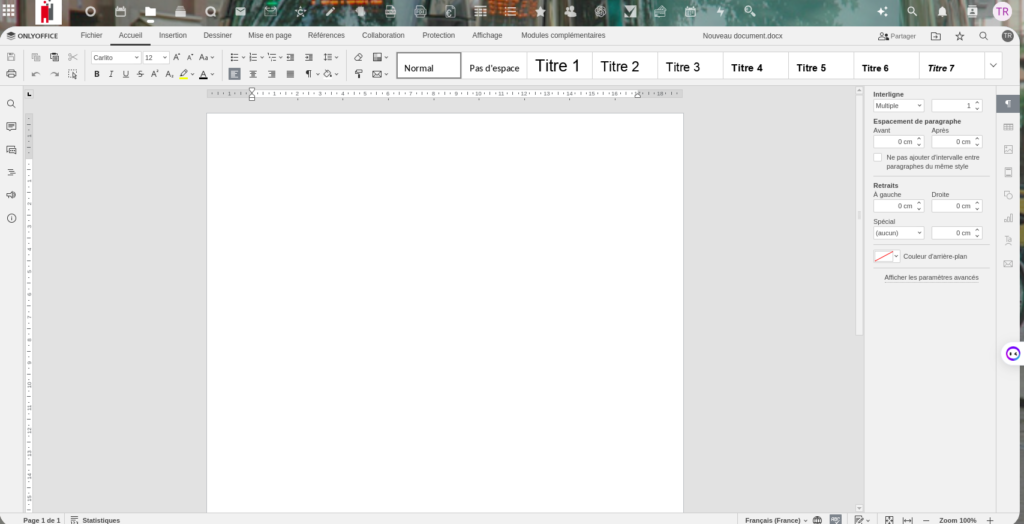

- onlyoffice.exemple.com (pour accéder à la suite bureautique en ligne Onlyoffice afin de créer et d’éditer des documents Office Word, Excel…)

- visio.exemple.com (pour accéder à Jitsi Meet afin d’organiser des visioconférences avec vos clients ou vos partenaires)

- pdf.exemple.com (pour accéder à SignaturePDF afin d’annoter et modifier des fichiers PDF de manière confidentielle)

- exemple.com/wp-login (pour accéder à WordPress afin de créer et d’éditer votre site internet ‘exemple.com’ à destination de vos clients)

- postfixadmin.exemple.com ou mail.exemple.com (pour créer/supprimer des comptes e-mail liés au nom de domaine : co*****@ex*****.com , jo*******@ex*****.com …etc.)

- ai.exemple.com (pour accéder à ‘Ollama Web UI’, un logiciel d’intelligence artificielle basé sur les modèles de langages open source ou sur GPT4)

- vocal.exemple.com (pour utiliser la reconnaissance vocale Whisper de la société OpenAI – avec le traitement et sauvegarde des données sur votre serveur)

Les sociétés américaines telles que Google et Microsoft proposent des services et applications en ligne similaires à celles présentes sur la plateforme Juris-Tyr à travers Google Workspace ou Microsoft Office 360 par exemple, ou ‘Notion’. Cependant ces services ne sont pas réellement ‘gratuits’. En effet, le prix à payer est parfois un abonnement mensuel par utilisateur pour avoir une capacité de stockage décente et en tout état de cause vos données et celles de vos clients peuvent être exploitées par ces sociétés et souvent enregistrées sur des serveurs situés à l’étranger. Il est toujours désagréable de recevoir des publicités ciblées sur votre smartphone en fonction du thème d’un dossier confidentiel que vous avez traité pour un client…

Or le fait de gérer ‘en interne’, sur votre propre serveur cloud, ces services et applications vous permet de retrouver une certaine maîtrise de vos données tout en économisant par rapport aux prix de leurs abonnements aux différents services en ligne qui sont souvent fixés selon le nombre d’utilisateurs.

En effet, avec une solution logicielle telle que celle proposée par Juris-Tyr, et l’installation de ces applications sur un serveur qui vous appartient, le coût mensuel ou annuel est identique quel que soit le nombre d’utilisateurs de votre plateforme.

Tutoriels d’installation détaillés

Avec ces tutoriels, vous allez apprendre comment installer sur un serveur, plusieurs logiciels collaboratifs et de gestion utilisés sur la plateforme Juris-tyr, tel que par exemple Nextcloud, ainsi que d’autres applications en ligne ‘auto-hébergées’ (InvoiceNinja, OnlyOffice…) que vous pourrez personnaliser selon le fonctionnement de votre entreprise.

Ce tutoriel /didacticiel est complet et il peut sembler un peu complexe… car il détaille toutes les étapes nécessaires en expliquant sommairement ce que vous faites, pour que vous puissiez comprendre comment fonctionne un serveur sur lequel sont installées des applications en ligne et le cas échéant intervenir vous-même en cas de ‘problème’ (…Souvent ‘intervenir’ en informatique consiste, soit à supprimer le logiciel défaillant avec la commande ‘sudo apt purge [nom du logiciel]’, puis le réinstaller avec la commande ‘sudo apt install [nom du logiciel ]’ , ou à supprimer le répertoire / dossier concerné avec la commande ‘sudo rm -R /var/www/html/[nom-du-dossier]’ puis enfin à reprendre, étape par étape, les explications de ce tutoriel, soit à redémarrer, l’ordinateur serveur, …soit à tout simplement réinstaller la sauvegarde de la veille du serveur ou du VPS …(ie. via le service optionnel de sauvegardes automatiques du VPS de la société OVHCloud).

Ces différentes applications en ligne, mises ensemble, peuvent remplacer un logiciel de gestion pour une entreprise ou société de services ou pour un cabinet d’avocats pour leurs fonctionnalités principales. Elle facilitent le télétravail en étant accessibles depuis n’importe quel ordinateur avec un navigateur et ayant un accès à internet.

L’installation nécessite de disposer :

- soit d’un serveur dédié/privé de type ‘VPS’ (serveur privé virtuel), souscrit par exemple via un abonnement mensuel auprès d’OVHCloud, Hostsinger, Nuxit, …etc., (choix 1) ;

- soit d’avoir chez soi ou à son cabinet, un ordinateur qui sera utilisé comme un ordinateur – serveur et fonctionnant sous le système d’exploitation ‘Linux – Ubuntu’ ou ‘Linux – Debian’. Dans ce cas, aucun abonnement n’est nécessaire mais il convient de faire attention à bien effectuer en lieu sûr des sauvegardes régulières du serveur, de prendre en compte les risques d’incendie au sein de locaux, les risques de mauvaises manipulations et d’absence de sauvegarde, les risques de panne, les risques de cambriolage…etc. (choix 2).

Bref, vous aurez compris notre message, peu subtil… Nous recommandons, en pratique, de souscrire à un abonnement à un serveur privé / dédié ‘VPS’ auprès d’un prestataire tel que OVHCloud, Hostsinger, MagicOnline, Nuxit…etc. plutôt que de procéder à une installation sur un ordinateur serveur installé dans vos locaux ou à votre domicile.

Par contre, le choix d’un ordinateur serveur installé au sein de vos locaux peut se justifier si vos besoins de stockage sont plus importants que ceux offerts par le prestataire d’un VPS (plus de 200 Go), ou en raison du tarif de l’abonnement au VPS, et/ou si vous disposez d’une connexion et de matériels performants dans vos locaux (la fibre pour la connexion à internet, un ordinateur serveur performant et récent). Dans ce cas, l’assistance d’un prestataire informatique peut également permettre de mieux sécuriser ce type d’installation… (par des systèmes de sauvegardes de sécurité dans un lieu extérieur de vos locaux, onduleur, routeur additionnel au modem, connexion de secours…etc.)

Positionnez vous confortablement dans votre fauteuil devant votre ordinateur, avec un café ou votre thé vert favori et commencez la lecture de ce tutoriel…

Installation de Nextcloud sur un serveur local ou un serveur VPS

…avec d’autres applications open source

L’installation implique de suivre plusieurs tutoriels, eux-mêmes décomposés en différentes étapes.

- Une fois que vous avez accompli les tutoriels 1, 2 et 3, vous pouvez choisir d’installer, ou non, dans l’ordre, ou dans le désordre, les logiciels en ligne open source des tutoriels suivants.

- Certains des tutoriels indiquent la mention : (facultatif), cela signifie qu’il n’est pas indispensable de les lire ou de les suivre si vous n’êtes pas concerné, ou si vous ne voulez pas installer le logiciel open source concernée. Il peut s’agir également de conseils de dépannage ou de vérifications que tout fonctionne bien sur votre serveur ou VPS…

Sommaire :

- Tutoriel 1 : Avoir un serveur – choisir entre souscrire à un abonnement à serveur dédié (VPS) (recommandé) ou de configurer un ordinateur serveur installé dans vos locaux et votre modem/routeur

- Tutoriel 2 : Installez et utiliser le logiciel Putty pour se connecter au serveur depuis votre ordinateur sous Windows ou via un logiciel équivalent si votre ordinateur est un Mac (https://putty.fr.softonic.com/mac/alternatives)

- Tutoriel 3 : Installez la pile LAMP (Serveur Apache, Mariadb, Php)

- Tutoriel 4 : Installez Nextcloud (Ubuntu 22.04, Apache2, PostgreSQL)

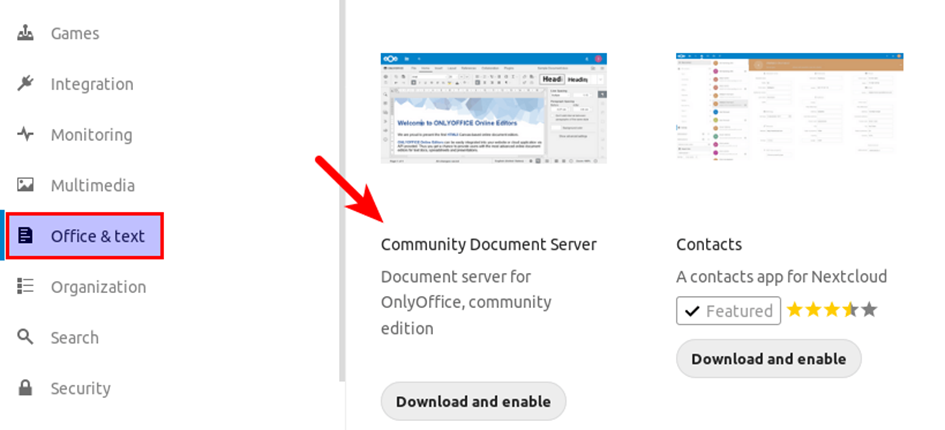

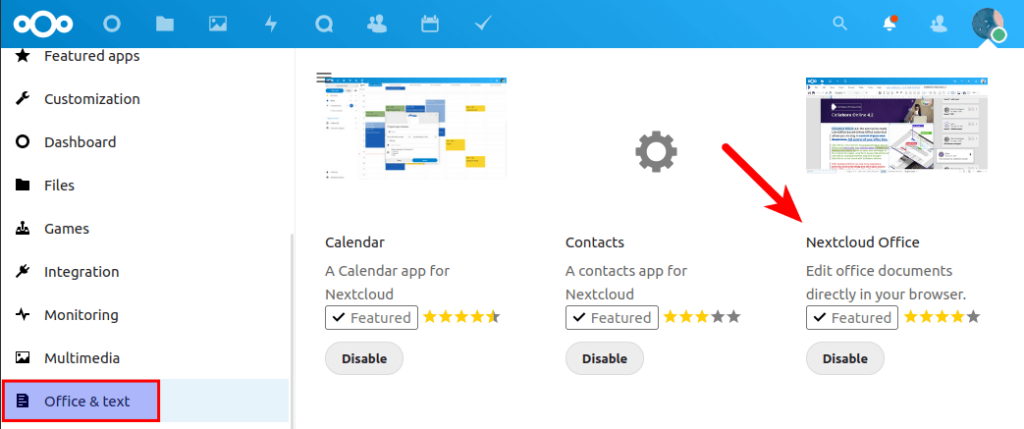

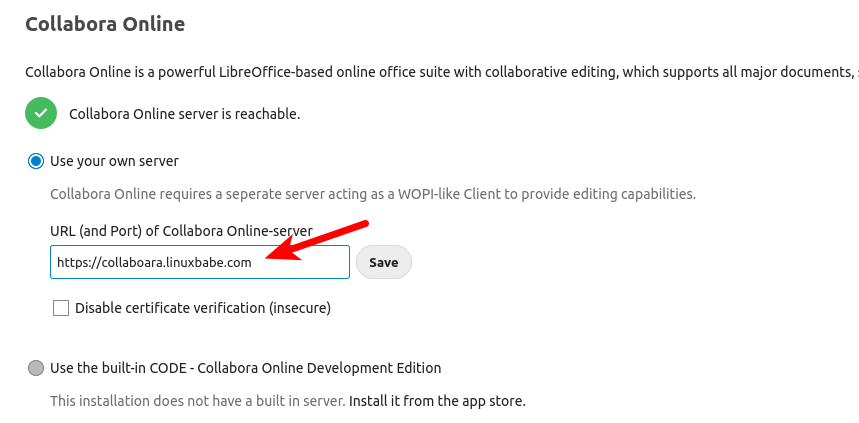

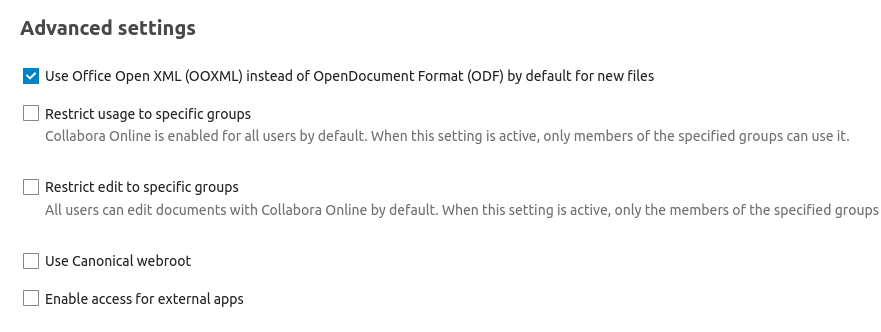

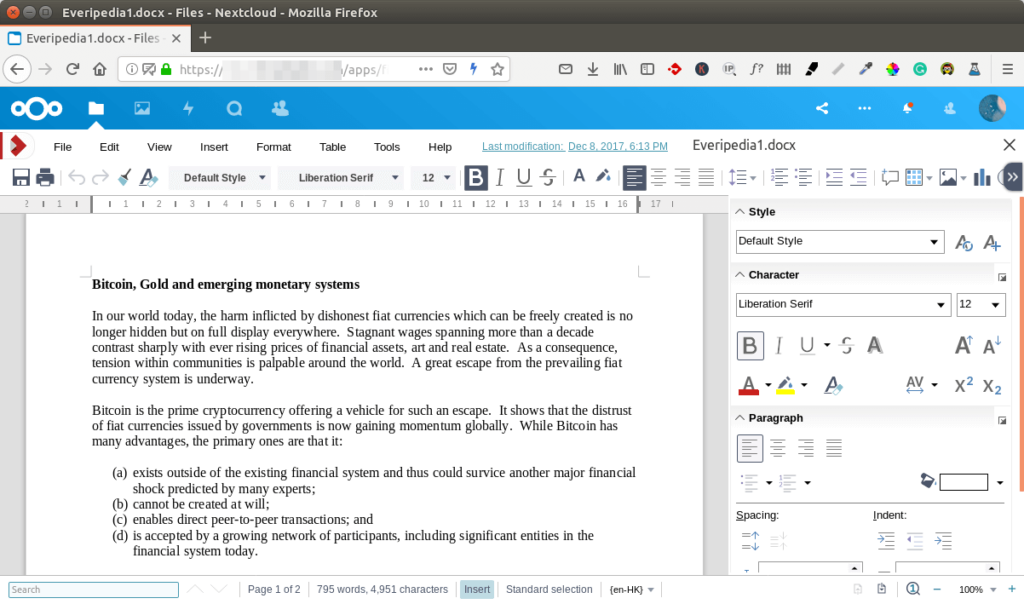

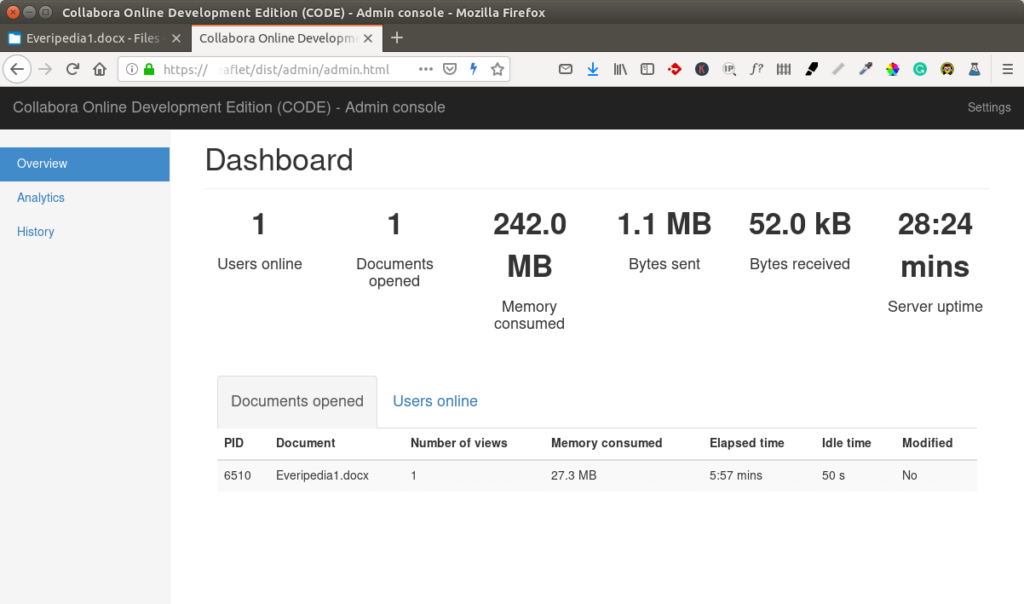

- Tutoriel 5 : Installez CollaboraOnline (Suite bureautique de type Office) (facultatif)

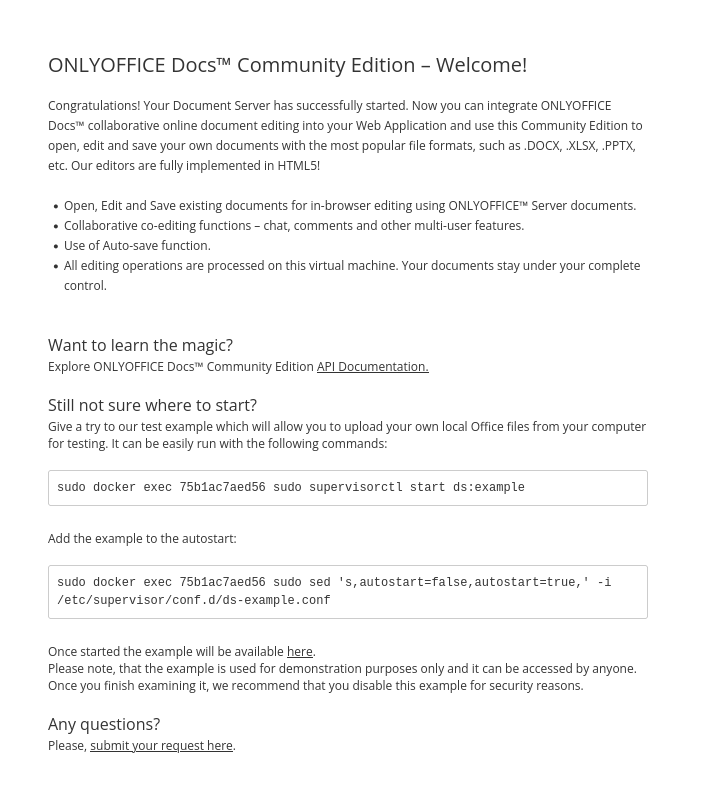

- Tutoriel 6 : Installez OnlyOffice (Autre suite bureautique de type Office) (facultatif)

- Tutoriel 7 : Installez un serveur d’e-mail (facultatif)

- Etape 1 ; Installez d’un serveur Postfix sous Ubuntu 22.04

- Etape 2 : Installez Dovecot

- Etape 3 : Installez Postfixadmin

- Etape 4 : Configurez SPF et DKIM avec Postfix sur Ubuntu

- Etape 5 : Création d’un enregistrement DMARC pour protéger votre nom de domaine contre l’usurpation d’e-mails

- Etape 6 : Comment contourner les blacklists d’adresses IP de Microsoft Outlook et des autres fournisseurs d’adresses e-mails (facultatif)

- Etape 7 : Installez le webmail Roundcube (Logiciel de messagerie en ligne)

- Etape 8 : Comment limiter le risque que vos e-mails soient classés dans les spams (facultatif)

- Etape 9 : Installez les logiciels antivirus Amis et ClamAv sur Ubuntu (facultatif)

- Tutoriel 8 : Installez InvoiceNinja (Logiciel de devis, facturation et paiement en ligne des factures)

- Tutoriel 9 : Installez PDFsignature (Logiciel de modification en ligne de fichiers PDF) (facultatif)

- Tutoriel 10 : Installez Dolibarr (Logiciel de comptabilité avancé) (facultatif)

- Tutoriel 10 : Installez Firefly III et du module d’import automatique de relevés bancaires (Logiciel de comptabilité simple) (facultatif)

- Tutoriel 11 : Installez WordPress (Logiciel de création et d’édition de site internet) (facultatif)

- Tutoriel 12 : Installez Jitsi Meet (Logiciel de visioconférence autohébergée) (facultatif)

- Tutoriel 13 : Installez AFFiNE (Logiciel de gestion de projet et de tâches comparable à Notion et à Miro) (facultatif)

- Tutoriel complémentaire : Installez LibreChat (Logiciel pour utiliser les logiciels d’intelligence artificielle de OpenAI, Anthropic via une API) (facultatif)

- Tutoriel complémentaire : Installez Web Whisper + (Logiciel de reconnaissance vocale en ligne) (facultatif)

- Tutoriel complémentaire : Installez Open UI (Discutez et analyser vos documents PDF avec Llama3, Mistral AI…) (facultatif)

- Tutoriel complémentaire : Installez SecureAI Tools (Discutez et analyser vos documents PDF avec Llama3, Mixtral, Mistral AI) (facultatif)

-> Se rendre au sommaire

-> Poster un commentaire

L’installation vous semble un peu trop complexe ou longue à réaliser ?

Consultez nos propositions :

Vous avez un peu de temps et vous souhaitez apprendre comment installer un serveur ?

Let’s go!

Tutoriel 1 : Souscrire à un abonnement à serveur dédié / VPS, ou configurer son ordinateur-serveur

-> Se rendre au sommaire

-> Poster un commentaire

Etape 1 : Avoir un serveur.

Pour installer les mêmes logiciels et applications en ligne utilisés sur la plateforme Juris-Tyr, vous devez avoir un ‘serveur’.

A cette fin, vous pouvez ;

- soit souscrire à un abonnement à un serveur privé virtuel ou ‘VPS’ auprès d’OVH par exemple (à partir de 4,20 € TTC par mois…) (choix 1),

- soit disposer d’un ordinateur faisant office de serveur dans vos locaux sur lequel est installée une distribution linux ‘Ubuntu’ ou ‘Debian’ (choix 2).

Choix n°1 – installer/souscrire à un abonnement à un serveur dédié / VPS (recommandé) :

Vous pouvez faire le choix de souscrire à un abonnement à un serveur dédié ou ‘VPS’ auprès d’OVH par exemple.

Il s’agit du choix que nous recommandons.

Cette solution avec un abonnement mensuel à régler à un prestataire pour l’accès à un serveur dédié (VPS) (OVH, Nuxit, Hostsinger …etc.) est certes plus coûteuse à moyen ou long terme qu’utiliser son propre ordinateur serveur mais cela présente l’avantage de la sécurisation de vos données en cas d’événement grave survenant dans les locaux du cabinet du domicile ou de l’étude (incendie, d’inondation, cambriolage…etc.) et d’une mise à jour régulière de l’offre et du matériel VPS mis à disposition par le prestataire.

L’incendie du datacenter de la société OVHcloud il y a quelques années a été un événement exceptionnel dont on peut d’ailleurs regretter que ladite société n’ait pas pris à l’époque les mesures de sécurité nécessaires et pourtant évidentes pour éviter que les sauvegardes soient réalisées au même endroit que les serveurs…

Cependant, d’une part cet événement est exceptionnel et d’autre part OVH semble avoir pris les mesures pour limiter que ce type de dommage ne se reproduise à l’avenir tout en gardant des prix relativement intéressants

C’est la raison pour laquelle, malgré cet événement, nous préconisons une solution d’installation sur un serveur privé virtuel / VPS que ce soit via la société OVHCloud ou via d’autres prestataires similaires pour des questions de sécurité, de performance du système, de mise à jour régulières du matériel / serveur et in fine, de tranquillité d’esprit…

Si vous recherchez un serveur privé virtuel (VPS), nous vous recommandons ceux d’OVH dont le montant des abonnements est raisonnable et avec des serveurs situés en France, ce qui est une obligation pour les cabinets d’avocats français ou pour d’autres professions réglementés (le secteur médical par exemple).

Il existe toutefois d’autres prestataires avec des offres tout aussi recommandables…

Etape 1 : Souscrire à un abonnement et installer un serveur virtuel privé / VPS sur OVHCloud ou auprès d’un autre prestataire (Nuxit, Hostsinger…):

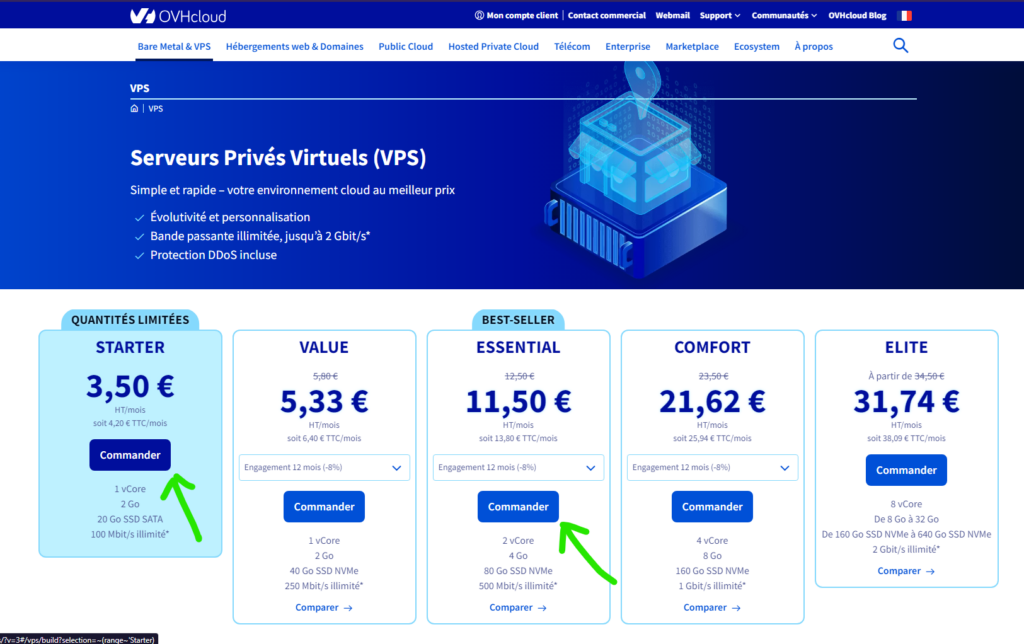

Cliquez sur le lien suivant, pour souscrire à un abonnement à un VPS auprès du prestataire OVHCloud :

https://www.ovhcloud.com/fr/vps/

Et / Ou consultez ce didacticiel pour comprendre comment acheter et utiliser un VPS :

https://www.malekal.com/quest-ce-quun-vps-et-comment-installer-debuter-et-se-servir-de-son-vps-ovh/

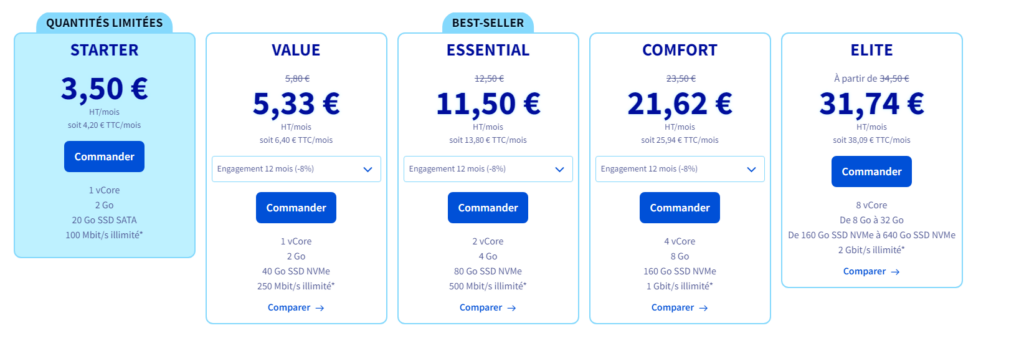

Concernant les offres d’abonnement de la société OVHcloud, l’offre « Starter » à 3,50 € HT par mois permet de faire des tests et d’intaller les logiciels et applications. Cette offre permet d’installer les applications de la plateforme Juris-Tyr et de la tester. Toutefois pour une utilisation quotidienne, le VPS avec cette offre, risque de manquer de réactivité, notamment s’il y a plusieurs utilisateurs connectés en même temps.

Ainsi, sauf pour une installation de test, si vous souhaitez une utilisation plus ‘confortable’ (rapide) de la plateforme, nous vous recommandons de privilégier la souscription à une offre d’abonnement « Essential » à 11,50€ HT par mois ou « Comfort » à 21,62 € HT par mois.

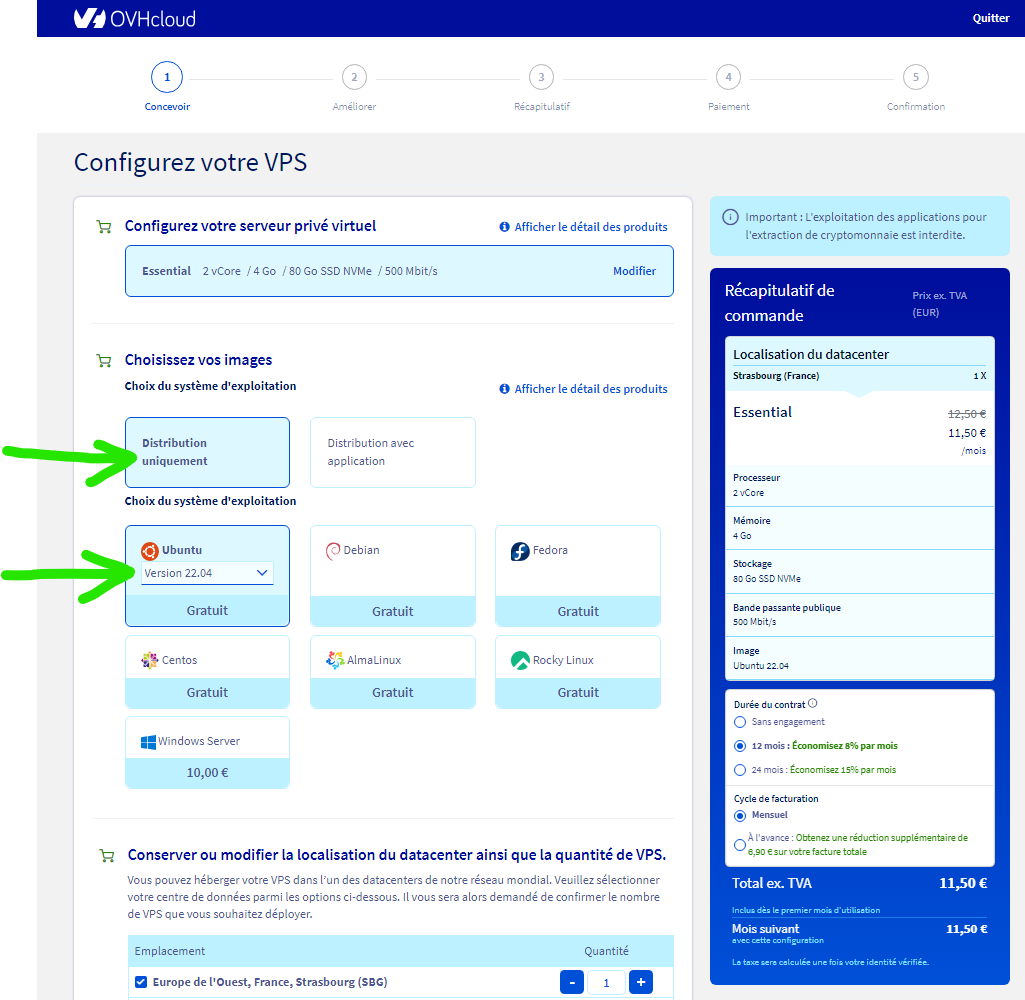

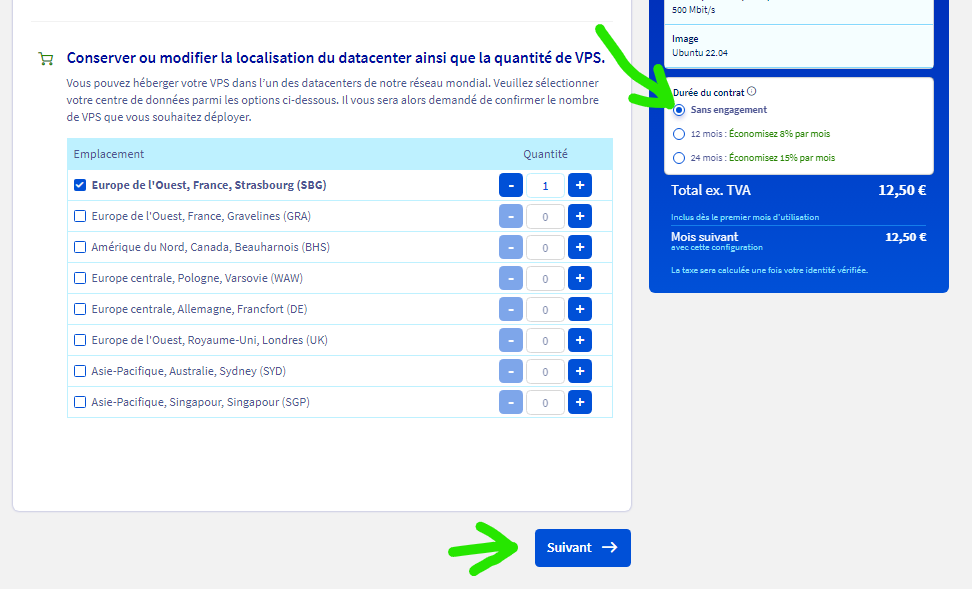

Lors de votre souscription à un VPS, vous devez choisir l’installation du système d’exploitation ‘Ubuntu 22.04’.

L’abonnement à OVHCloud peut être résilié selon le respect d’un préavis d’un mois (hors engagement annuel).

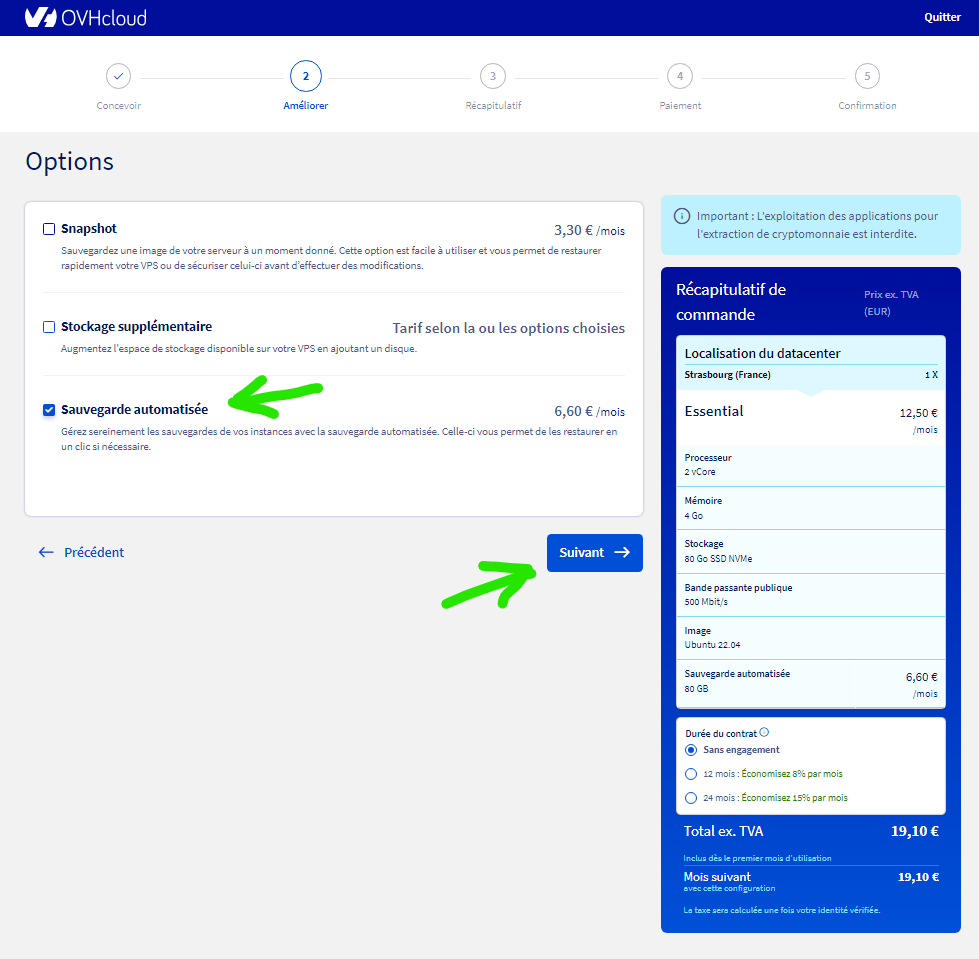

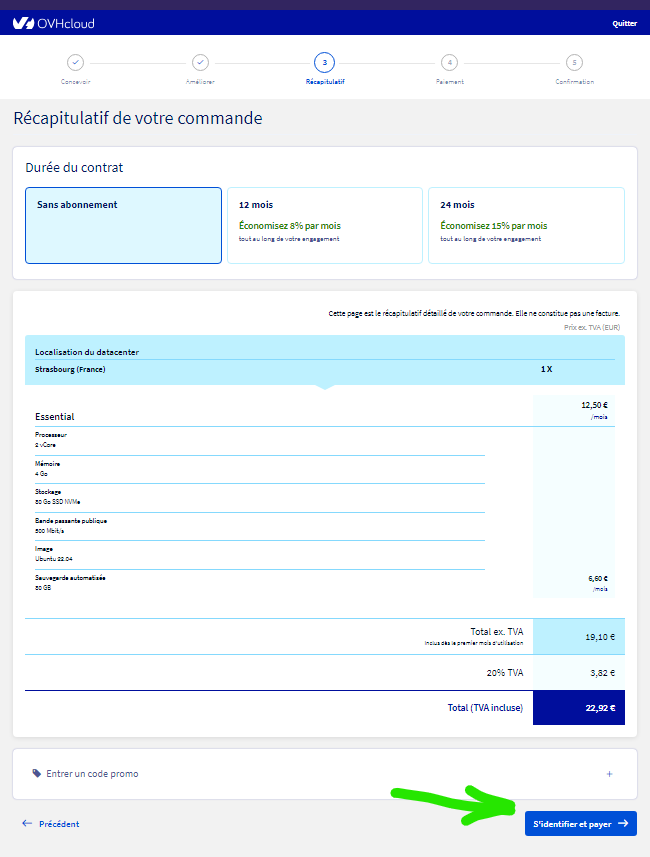

Il convient de cocher la case ‘sans engagement’ le cas échéant.

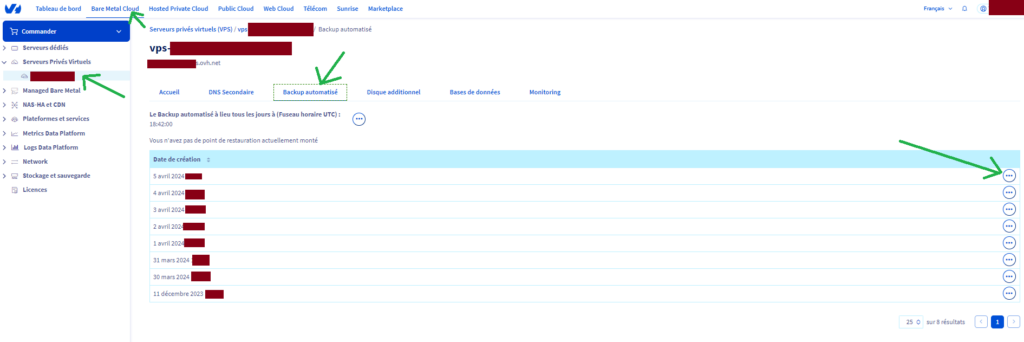

Nous vous recommandons également de souscrire à l’option de sauvegarde automatique du serveur du Prestataire (OVHCloud ou autres).

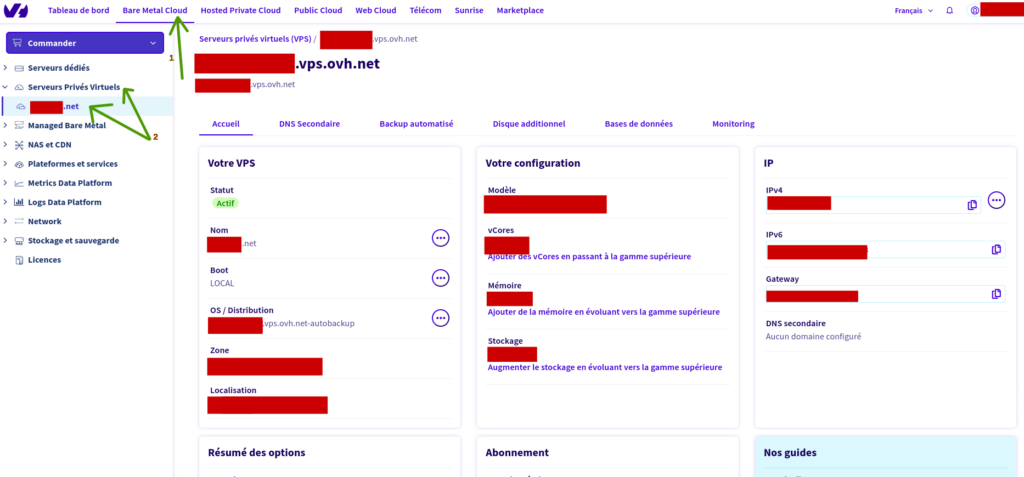

Une fois que vous avez souscrit à une des offres d’abonnement à un VPS auprès du prestataire OVHCloud (par exemple…), l’espace client de gestion de votre VPS s’affichera ainsi :

Etape 2 : Enregistrez vos login et et mots de passe de connexion à votre VPS

Vous recevrez par e-mail les codes de connexion à votre VPS (le login et le mot de passe).

En général le login est ‘ubuntu’ si vous avez choisi de faire installer une distribution (OS) « Ubuntu 22.04 » sur votre VPS lors de votre souscription à un abonnement.

Veuillez conserver ces login et mot de passe car vous allez les utiliser prochainement pour vous connecter à votre serveur VPS, via le logiciel « Putty » (sous Windows).

Vous venez de souscrire à une offfre d’abonnement à un VPS.

Passons à l’étape 3, l’achat d’un nom de domaine.

-> Passer à l’étape 3 : l’achat d’un nom de domaine…

Choix n°2 – Configurer son modem et son propre ordinateur serveur installé dans vos locaux :

Vous pouvez faire le choix d’utiliser un ordinateur faisant office de serveur, installé dans votre cabinet ou à votre domicile, sur lequel est installé une distribution linux ‘Ubuntu Server’ ou ‘Debian’.

Cette solution est relativement économique et vous gérez en interne 100% toutes vos données et celles de vos clients.

Par contre, cette solution est un peu plus complexe à installer et les risques inhérents aux cas de force majeure, aux pannes…etc. peuvent être une source de stress.

Ce choix d’utiliser votre propre ordinateur serveur peut, par contr,e se justififier si vous avez besoin de capacité de stockage qu’un abonnement à un VPS ne peut offrir (plus de 640 GO), ou serait trop couteux. Par ailleurs, nous vous recommandons d’effectuer des sauvegardes régulières de votre ordinateur serveur, au sein de vos locaux et à distance.

Vous pouvez utiliser un ancien ordinateur pour le convertir en serveur. Cependant, nous vous recommandons de partir sur du matériel neuf, même à moindre coût, et doté de suffisamment de mémoire RAM et d’un disque dur SSD récent.

Un mini pc, un micro-ordinateur de type Raspberry 4B ou 5 – 8Go, ou un Orange Pi 5 – 16Go peuvent tout à fait convenir pour un serveur. Le cas échéant nous vous proposons une liste d’achat pour créer un serveur à moindre coût.

Achat d’un ordinateur serveur (selon un budget minimal de l’ordre de 400 € / 500 € TTC avec écran et clavier) :

- Achat d’un mini-pc, ou d’un micro Ordinateur Raspberry 5 ou d’un OrangePi 5

- Achat d’un ou de deux disques dur (un réservé pour la sauvegarde journalière de votre serveur),

- Achat d’un ventilateur pour un Raspberry 5 ou d’un boitier avec un ventilateur intégré pour un Orange Pi 5

- Achat d’un moniteur/écran (facultatif si vous en avez déjà un en stock),

- Achat d’un clavier et d’une souris (facultatif si vous en avez déjà un en stock).

Une fois que vous disposez du matériel et surtout d’un ordinateur qui fera office de serveur :

- Installez sur cet ordinateur le système d’exploitation Ubuntu Desktop 22.04 (ou conservez le système d’exploitation par défaut si vous avez acquis un Raspberry 5 ou d’un OrangePi 5)

(consultez ce tutoriel : https://lecrabeinfo.net/installer-ubuntu-22-04-lts-le-guide-complet.html), - Branchez un disque dur secondaire à l’ordinateur – serveur,

- Installez l’application TimeShift (si elle n’est pas déjà installée par défaut) et paramétrez une sauvegarde journalière de votre disque du principal sur ce disque dur secondaire,

(consultez ce tutoriel : https://www.malekal.com/comment-creer-et-restaurer-une-sauvegarde-systeme-sur-ubuntu-timeshift/).

Après l’acquisition du matériel, il faut configurer l’ordinateur serveur et le modem / routeur.

Vous avez en principe une connexion à internet via votre Fournisseur d’Accès à Internet (SFR, Free, Orange…etc.) via un modem routeur qui vous est loué par ce fournisseur.

Il va falloir depuis un ordinateur, vous devrez vous connecter, via votre navigateur internet, sur ce modem/routeur de votre Fournisseur d’Accès à Internet à l’adresse : http://192.168.1.1 ou http://192.168.1.1, pour le configurer afin d’ouvrir certains « ports » (80, 443, 143, 25, 110, 587, 465, 993, 995 …etc) depuis / vers l’adresse IP locale de votre ordinateur serveur (192.168.0.??).

Cette démarche est nécessaire pour que votre ordinateur serveur soit accessible depuis Internet. Nous allons voir comment réaliser cela en 2 étapes.

La première étape est de configurer votre ordinateur serveur pour lui attribuer une adresse IP locale fixe (192.168.00.xx), c’est à dire qui ne change pas à chaque fois que vous le redémarrez ou que vous redémarrer votre modem ou cet ordinateur serveur. La deuxième étape consiste à configurer votre modem / routeur pour que certains ports soient ouverts et renvoient le trafic internet vers cet ordinateur serveur.

Etape 1 : Attribuez une adresse IP locale à votre ordinateur utilisé comme serveur dans vos locaux

Pour attribuer une adresse IP fixe à une ordinateur, vous devez suivre les tutoriels accessibles via ces liens :

- Si vous installez la solution logicielle sur un Raspberry ou un OrangePi : https://raspberry-pi.fr/ip-locale-fixe/

- Si vous installez la solution logicielle sur un pc classique fonctionnant sous Ubuntu : https://www.malekal.com/comment-configurer-une-adresse-ip-sur-ubuntu/

Puis, une fois que votre ordinateur serveur a une adresse IP ‘locale’ fixe (192.0.168.xx…), vous devrez faire en sorte que cet ordinateur utilisé comme serveur au sein de votre réseau local, soit également « visible » sur internet , c’est à dire en tapant dans la barre d’adresse d’un navigateur internet, l’adresse IP ‘publique’ de votre modem / routeur et attribuée par votre fournisseur d’accès à internet (http://246.xxx.xxx.xxx ou http://192.168.1.1 ou http://192.168.0.1 ou http://monmodem …etc.). Il s’agit de la deuxième étape.

Etape 2 : configurez votre modem / routeur pour que votre ordinateur utilisé comme serveur dans vos locaux soit visible sur internet

La deuxième étape consiste à ouvrir certains ports de votre connexion internet en paramétrant votre modem / routeur.

A cette fin, nous vous invitons à suivre les tutoriels suivants, et plus particulièrement le premier qui a été réalisé pour un modem du fournisseur d’accès à internet « Red by SFR » sur un micro ordinateur Raspberry :

- 1. Tutoriel à suivre si votre fournisseur d’accès à internet est SFR ou RedbySFR : https://raspberry-pi.fr/nom-domaine/

- 2. Tutoriel à suivre si votre fournisseur d’accès à internet est Free : https://www.touteladomotique.com/comment-ouvrir-port-freebox/

- 3. Tutoriel à suivre si votre fournisseur d’accès à internet est Orange : https://www.worldofmicro.fr/ouvrir-un-port-sur-une-livebox-orange/

- 4. Tutoriel à suivre si votre fournisseur d’accès à internet est Bouygues : https://www.echosdunet.net/bouygues/aide/interface-web

Il décrit les étapes de configuration du modem avec un abonnement à internet avec le fournisseur d’accès à internet « RedBySFR » mais ces étapes sont similaires pour configurer les modems d’autres fournisseurs d’accès à internet.

Quasiment tous les fournisseurs d’accès Internet permettent d’ouvrir (presque tous) les ports du modem pour héberger vos sites Internet depuis l’ordinateur serveur situé dans vos locaux.

Cette solution d’auto hébergement est manifestement la plus économique à moyen ou à long terme mais présente un risque en cas d’événement grave survenant dans les locaux (incendie, d’inondation, risque électrique, cambriolage…etc.).

Une sauvegarde journalière du serveur entier sur un deuxième ordinateur ou disque dur situé dans un autre lieu ou a minima une synchronisation des fichiers Nextcloud depuis un autre ordinateur situé à un autre endroit que vos locaux est recommandée.

La sauvegarde du serveur entier (dont le serveur de mails), dont les données sont cryptées, peut également être effectuée ‘manuellement’ sur un disque dur portable que vous conserverez dans un lieu différent du lieu ou est situé l’ordinateur serveur

Pour suivre ce tutoriel, vous avez donc besoin d’un serveur fonctionnant sous un système d’exploitation Ubuntu 22.04 ou Débian, exécuté sur votre ordinateur serveur local accessible depuis ‘l’extérieur (internet) ou sur un serveur dédié de type VPS.

Une fois que vous avez souscrit à un abonnement à un serveur dédié/privé VPS exécutant ‘Ubuntu 22.04′, ou que vous avez un ordinateur-serveur sous Ubuntu 22.04’, configuré pour avoir une adresse IP locale fixe et avec votre modem également configuré pour que votre ordinateur-serveur soit accessible depuis l’extérieur, suivez les instructions ci-dessous.

Nous aurons besoin de configurer la pile logicielle ‘LAMP’ avec un nom de domaine. Cela implique que vous devrez préalablement acheter un nom de domaine auprès d’un prestataire tel que OVHcloud, ou NameCheap ou une autre société gestionnaire de noms de domaine, il s’agit de l’étape 3.

-> Se rendre au sommaire

-> Poster un commentaire

Etape 3 : Achetez un nom de domaine

Après avoir un serveur ou un VPS, vous devrez choisir, puis acheter, un nom de domaine auprès d’un prestataire (auprès d’un gestionnaire de nom de domaine).

Nous vous recommandons de vérifier que le nom de domaine choisi est disponible et qu’il ne contrevient pas aux droits d’une autre entreprise ou d’une personne (par une confusion entre des noms similaires).

Par exemple : pour une entreprise ou un cabinet d’avocats s’appelant Dupont ou Snow, le nom de domaine à acquérir pourra être : cabinetdupont.fr ou snow.com …etc. sauf si une entreprise a déjà choisi ce nom de domaine…

Dans ce tutoriel, nous utilisons le nom de domaine ‘ exemple.com ‘ (ou « votre-domaine.com » ou « example.com ») que vous devez remplacer par le nom de domaine que vous avez acheté (cabinetdupont.fr ; snow.com …etc.).

Nous configurerons ce nom de domaine et ses sous domaines au sein du serveur à la phase 4 (lors de l’installation de Nextcloud) et aux phases suivantes.

Tutoriel – Comment acheter un nom de domaine sur le site de la société OVHCloud :

Nous vous proposons un tutoriel pour acheter un nom de domaine sur le site de la société OVHCloud, cependant vous pouvez passer par les services de toute autre société proposant les mêmes services (NameCheap, Hostsinger…etc.).

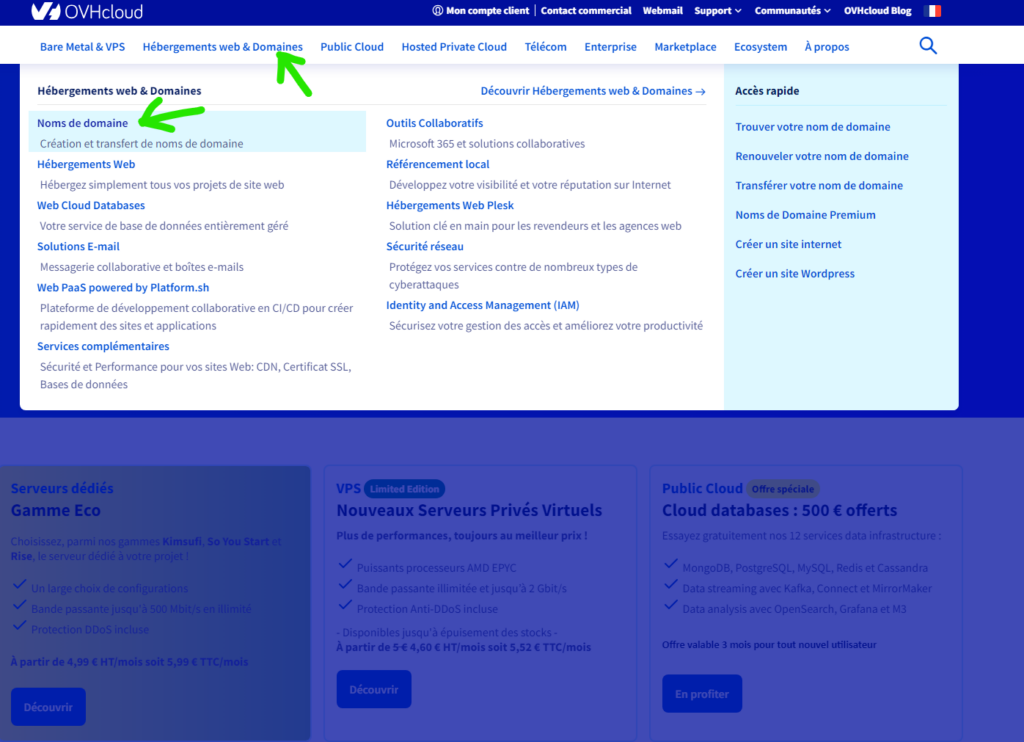

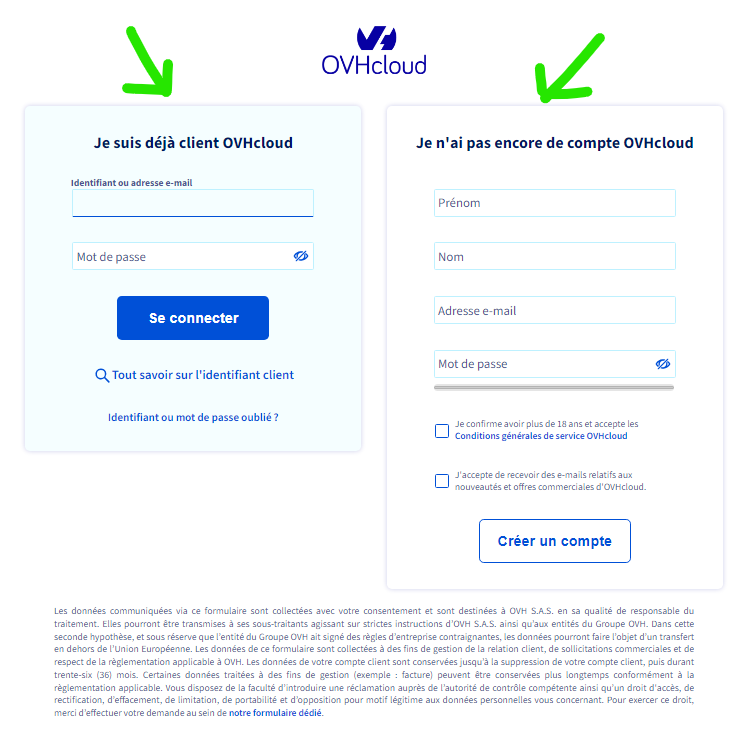

Connectez-vous sur le site internet d’un prestataire gestionnaire de noms de domaine. Par exemple sur le site de la société OVHCloud…

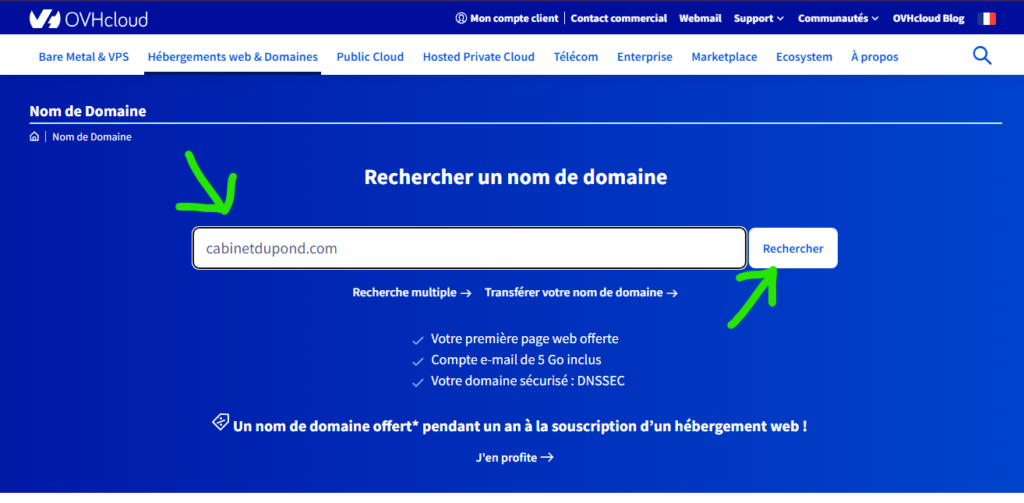

Cliquez sur l’onglet « Hébergements web et Domaines » puis sur « Noms de domaine » :

Choisissez un nom de domain et indiquez le dans la barre de recheche puis cliquez sur le bouton « Rechercher ».

Par exemple dans l’exemple ci-dessous : « cabinetdupond.com » :

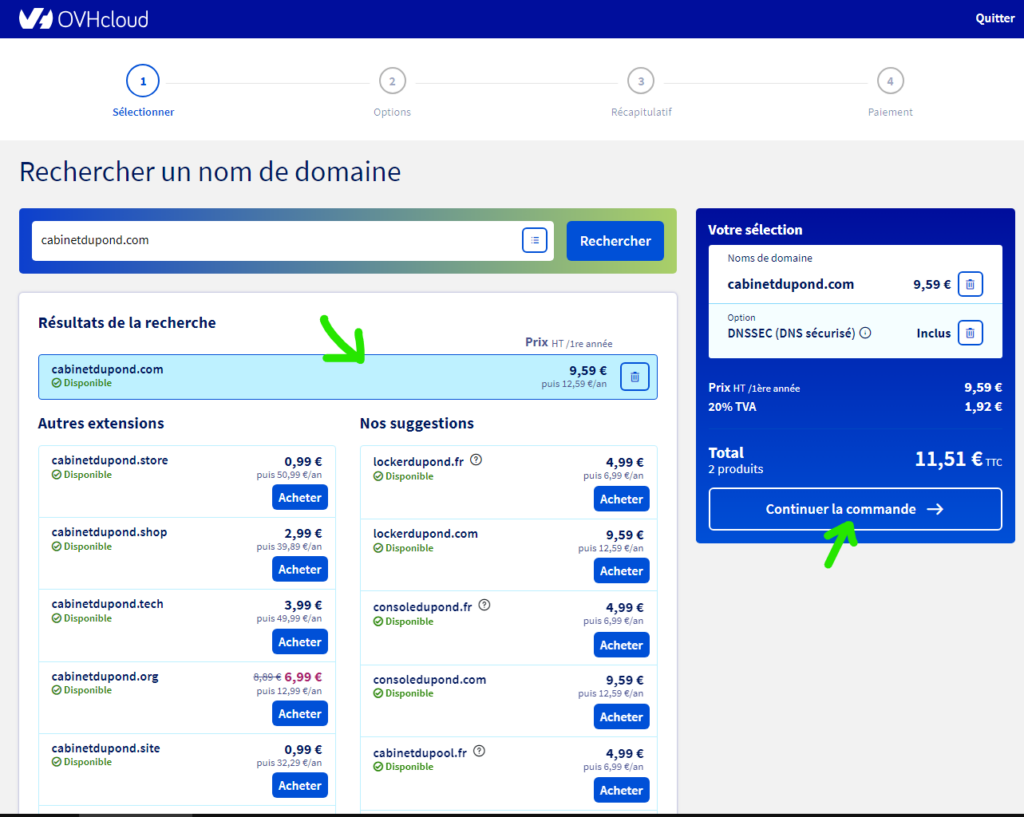

Choisissez l’extension du nom de domaine (en .com, .fr …etc.), puis cliquez sur le bouton « Continuez la commande »

Dans l’exemple ci-dessous, nous avons choisi une extension de nom de domaine en « .com » :

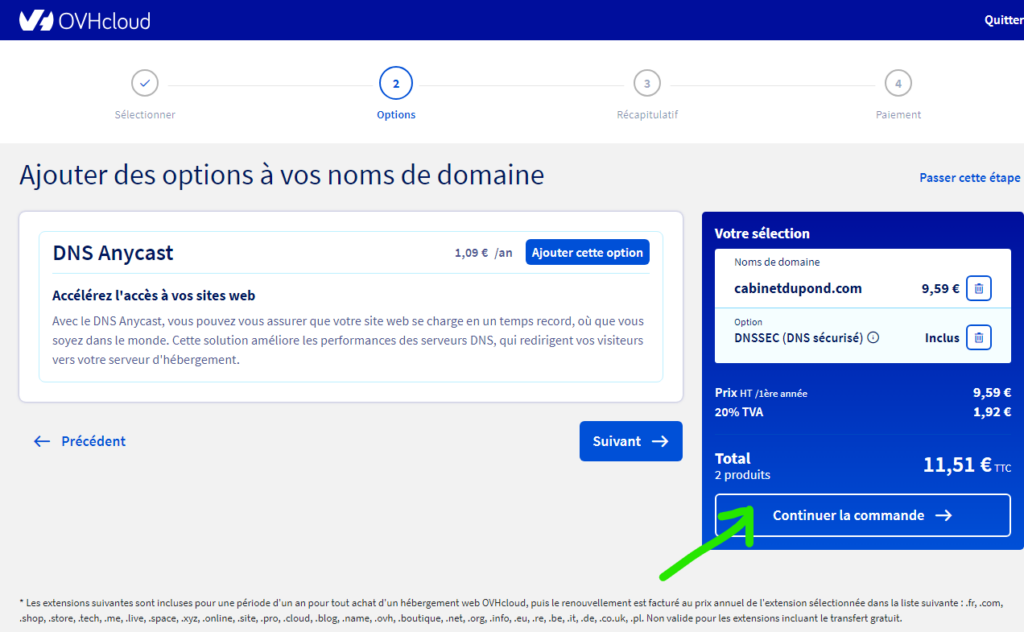

Eventuellement, ajoutez l’option « DNS Anycast » pour améliorer le chargement de votre site internet (facultatif).

Cliquez sur le bouton « Continuez la commande » :

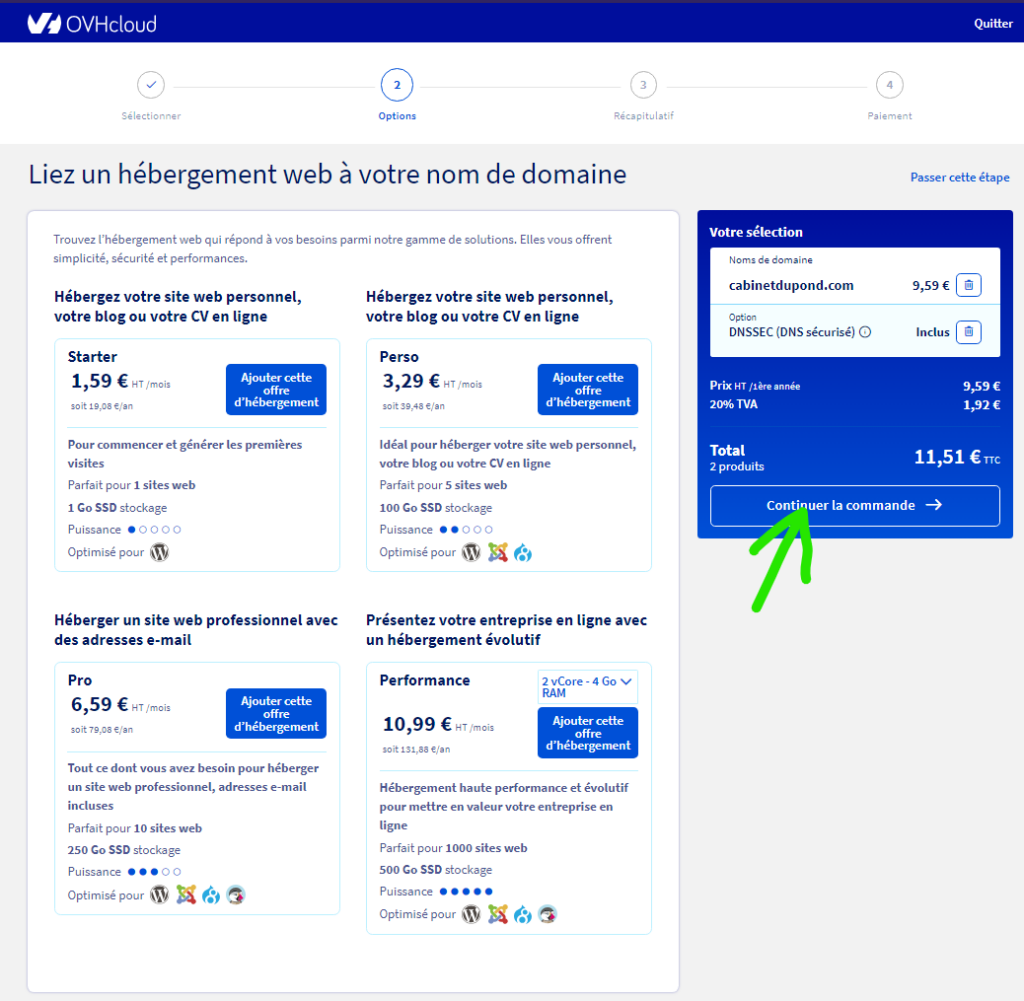

Dans le cadre du suivi de ce tutoriel, il est inutile de choisir une option d’hébergement.

Cliquez sur le bouton « Continuez la commande » :

Connectez vous à votre compte client ou créez un compte client, puis réglez le montant demandé pour l’achat de votre nom de domaine.

Installation de la solution logicielle en local (sur un ordinateur serveur installé dans vos locaux) :

Si vous avez choisi d’installer la solution logicielle sur votre ordinateur serveur dans vos locaux (le choix n°2…) et que votre fournisseur d’accès à internet n’est pas Free (en France), vous ne disposez pas a priori d’une adresse IP ‘fixe’ mais d’une adresse IP ‘dynamique’, il faut donc configurer votre ordinateur serveur pour qu’il actualise régulièrement l’adresse IP rattachée à votre nom de domaine. Vous devrez alors suivre les étapes suivantes :

Faire pointer le nom de domaine vers l’IP publique du serveur avec DynDNS :

Maintenant que nous avons un nom de domaine et que notre ordinateur serveur dispose d’une IP publique, il ne nous reste plus qu’à faire pointer le premier vers la seconde.

Pour faire pointer un nom de domaine vers une adresse IP, on ajoute un enregistrement dit de « Type A » dans ce que l’on appelle la « zone DNS » du nom de domaine, qui est une sorte de fichier de configuration permettant de définir le comportement de notre nom de domaine. Sur un serveur « normal », c’est ce que nous aurions fait, mais dans notre cas les choses sont un peu plus compliquées.

Contrairement aux serveurs loués chez un professionnel, les connexions domestiques ont généralement des IPs dynamiques (à l’exception du Fournisseur d’accès à internet Free ou OVH). Pour réduire les coûts et pouvoir plus facilement gérer leur stock d’IPs disponibles les fournisseurs d’accès attribuent souvent une nouvelle IP à votre box à chaque fois que celle-ci est redémarrée.

Conséquence, si nous ajoutions simplement à notre DNS un champ A pointant vers notre IP publique actuelle, au prochain redémarrage/changement d’adresse de notre box, notre site deviendrait inaccessible. Il nous faut donc un moyen de mettre à jour très régulièrement le champ A vers l’IP publique actuelle de notre box. Bonne nouvelle, pour ça il existe le DDNS ou DynDNS, pour Dynamic DNS.

Dans notre cas nous avons un nom de domaine chez OVH et nous disposons d’un ordinateur serveur. Le plus simple pour nous va donc être d’utiliser le service DynDNS d’OVH avec un script hébergé sur le serveur.

1. Configurer le DynDNS OVH :

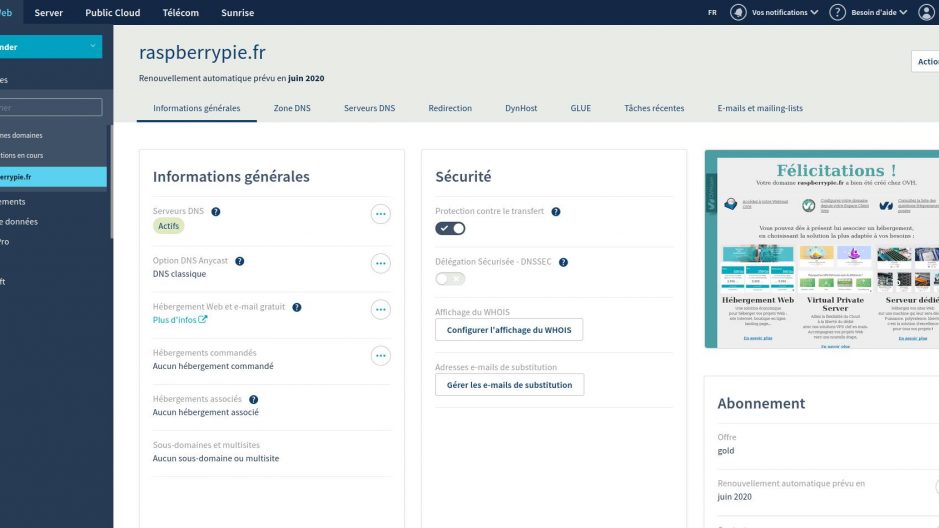

Pour commencez, connectez vous à votre profil OVH et rendez-vous dans le la partie Web du manager, dans la colonne de gauche cliquez sur « Domaines », puis sur votre nom de domaine pour arriver sur la page de gestion.

https://raspberry-pi.fr/nom-domaine/

Rendez-vous maintenant dans l’onglet « Zone DNS », cherchez un enregistrement de type A, et supprimez le.

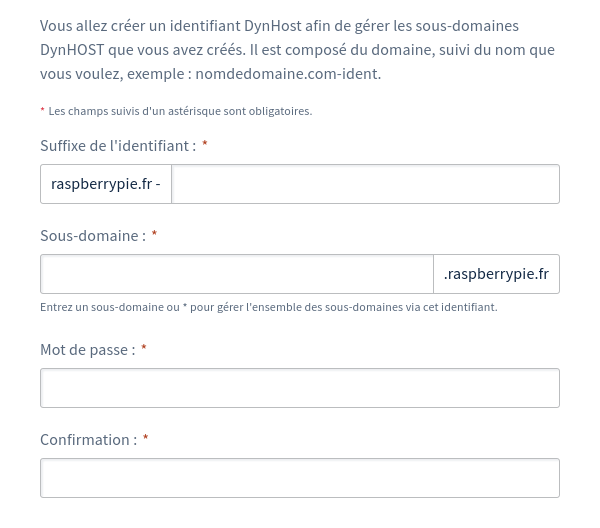

Ensuitez, allez dans l’onglet DynHost, et cliquez sur « Gérer les accès » puis sur « Créer un identifiant ». Vous allez avoir un formulaire avec 4 champs à remplir :

https://raspberry-pi.fr/nom-domaine/

- Suffixe de l’identifiant : Rentrez ce que vous voulez.

- Sous-domaine : Rentrez

*, ce qui validera tous les sous-domaines possibles, y compris l’absence de sous domaine. - Mot de passe & Confirmation : Choisissez un mot de passe solide, il sera utilisé par le script pour autoriser la modification de l’IP.

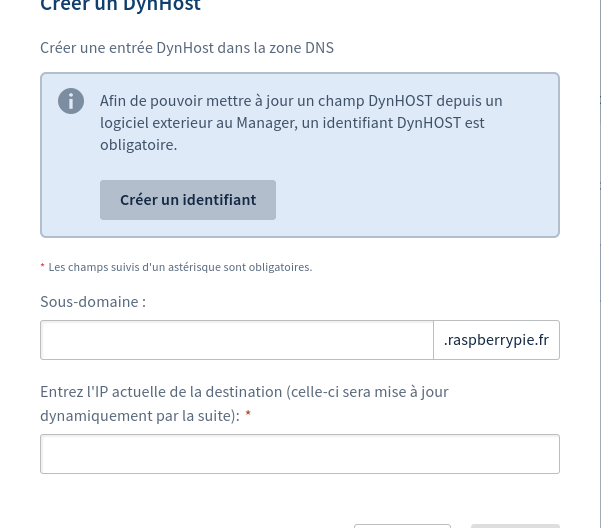

Une fois l’identifiant créé, cliquez sur le bouton de retour et sur « Ajouter un DynHost ». Cette fois vous devrez remplir deux champs :

https://raspberry-pi.fr/nom-domaine/

- Sous-domaine : Laissez le vide pour utiliser le nom de domaine global. Si vous souhaitez utilisez un sous-domaine vous pouvez le remplir avec la sous-partie de votre choix.

- IP actuelle : Rentrez votre IP publique actuelle, vous pouvez la trouver ici.

Maintenant que nous avons configuré le DynHost sur OVH, nous allons pouvoir créer le script qui sera utilisé par la Raspberry Pi pour mettre à jour l’IP.

2. Configurer le serveur pour utiliser le DynHost OVH :

Il existe plusieurs façon de mettre à jour un DynDNS. Dans notre cas nous allons créer un script qui sera exécuté toutes les 5 minutes, récupérera notre IP publique et enverra une requête à OVH pour mettre à jour l’IP du nom de domaine.

Pour cela sur notre ordinateur serveur nous allons commencer par télécharger le script dyndns.sh dans le dossier /usr/local/sbin et lui donner les droits nécessaires pour qu’il soit lisible et exécutable uniquement par l’administrateur :

sudo wget https://raw.githubusercontent.com/RaspbianFrance/dyndnsovh/master/dyndns.sh -O /usr/local/sbin/dyndns.sh

sudo chmod 700 /usr/local/sbin/dyndns.sh

Nous allons maintenant modifier le script pour y renseigner nos propres réglages. Pour cela, ouvrez le script en tant que root avec nano en lançant la commande suivante :

sudo nano /usr/local/sbin/dyndns.sh

Dans le fichier, cherchez les lignes suivantes :

DYNHOST_ID=''

DYNHOST_PASSWORD=''

DOMAIN_NAME=''Et pour chacune de ces lignes, entrez entre les ' les informations suivantes :

- DYNHOST_ID : L’identifiant DynHost que vous avez créé chez OVH (c’est la chaine au format

votrenomdedomaine.fr-xxxx). - DYNHOST_PASSWORD : Le mot de passe que vous aviez défini pour l’identifiant DynHost.

- DOMAIN_NAME : Votre nom de domaine (avec son sous-domaine si jamais vous en avez défini un sous domaine plutôt que d’utiliser le domaine global).

Enregistrez les modifications et vérifiez que le script fonctionne bien en lançant la commande ci-dessous :

sudo /usr/local/sbin/dyndns.sh

Vous devriez avoir un retour ressemblant à nochg 91.130.39.102 ou good 91.130.39.102, avec votre IP publique à la place. Ces deux retours indiquent une IP déjà à jour ou une mise à jour réussie.

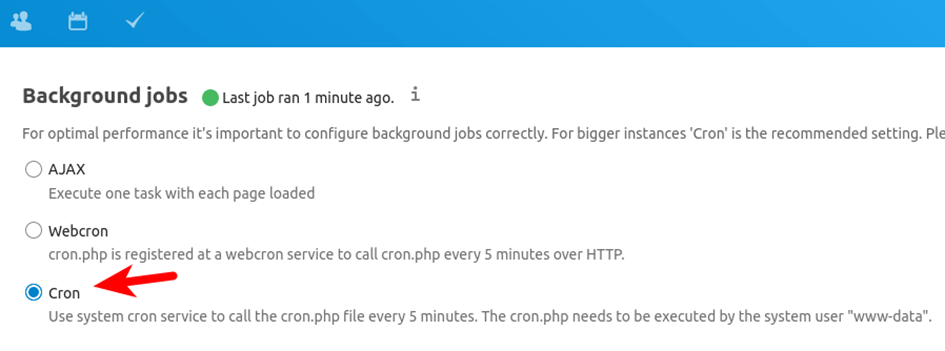

Il ne nous reste plus désormais qu’à faire en sorte que le script se lance toutes les 5 minutes. Pour cela rien de plus simple, nous allons utiliser la crontab, un logiciel tournant en tâche de fond sur Linux et capable d’exécuter régulièrement d’autres scripts.

Pour ça, lancez la commande :

sudo crontab -e

Si vous la lancez pour la première fois, vous devrez sans-doute choisir un éditeur de texte à utiliser, prenez celui qui vous convient (par défaut nano).

Rendez-vous à la fin du fichier et ajoutez sur une nouvelle ligne :

*/5 * * * * /usr/local/sbin/dyndns.sh > /dev/null 2>&1

Enregistrez les modifications, et voilà, l’adresse IP vers laquelle votre nom de domaine pointe sera mise à jour toutes les 5 minutes.

Une fois que vous disposez d’un serveur ou d’un abonnement à un VPS et d’un nom de domaine configuré, passez au Tutoriel 2…

Nous allons utilisez un logiciel spécifique qui s’appelle « Putty » pour se connecter au serveur ou au VPS, puis pour entrer des lignes de commande.

Tutoriel 2 : Installer et utiliser le logiciel putty sous Windows pour se connecter à l’ordinateur utilisé comme serveur

-> Se rendre au sommaire

-> Poster un commentaire

Vous avez désormais un serveur informatique avec Ubuntu installé …ou un VPS et vous avez acheté un nom de domaine… Bravo !

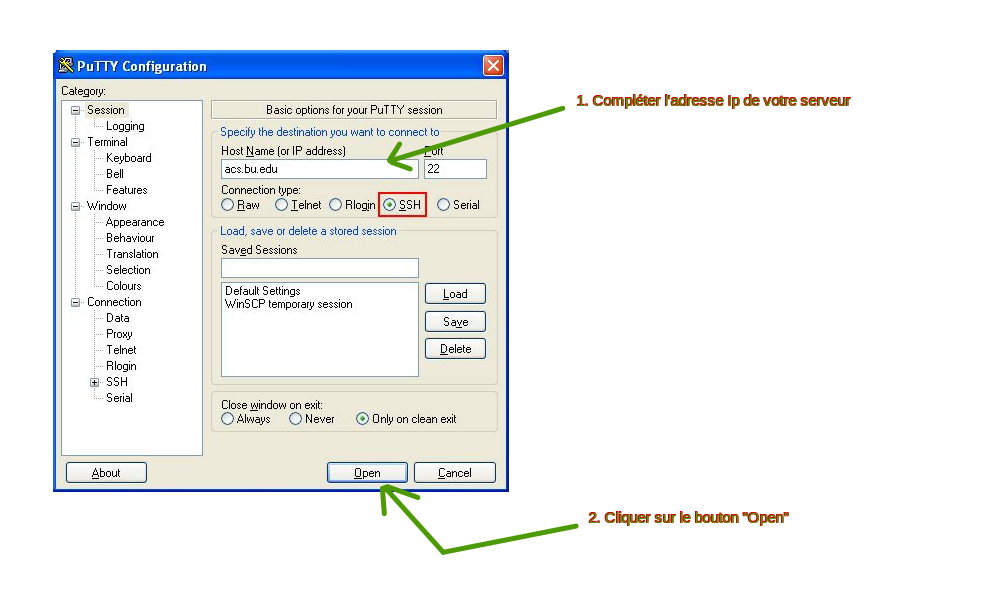

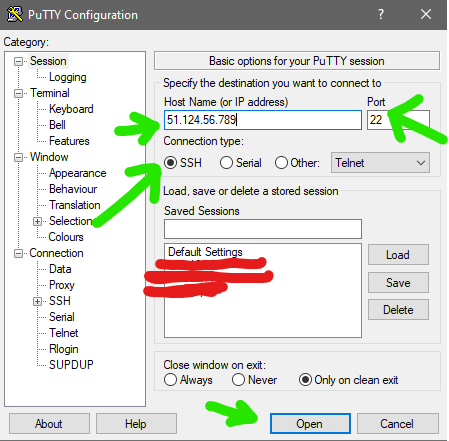

Désormais, pour la suite de l’installation, vous aurez besoin d’utiliser un logiciel spécifique pour accéder à votre ordinateur-serveur ou au VPS, puis à rentrer les ‘commandes’ mentionnées dans ce tutoriel, en les copiant /collant via ce logiciel. Nous allons utiliser le logiciel ‘Putty’ qui utilise une connexion dite ‘ssh’ pour se connecter à votre serveur ou VPS.

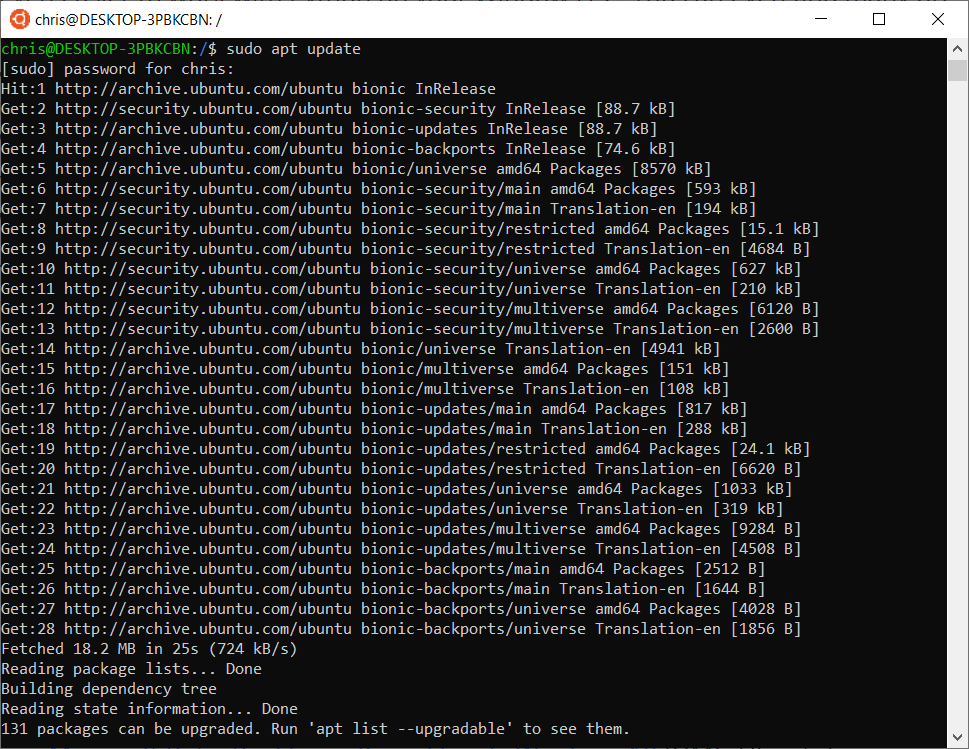

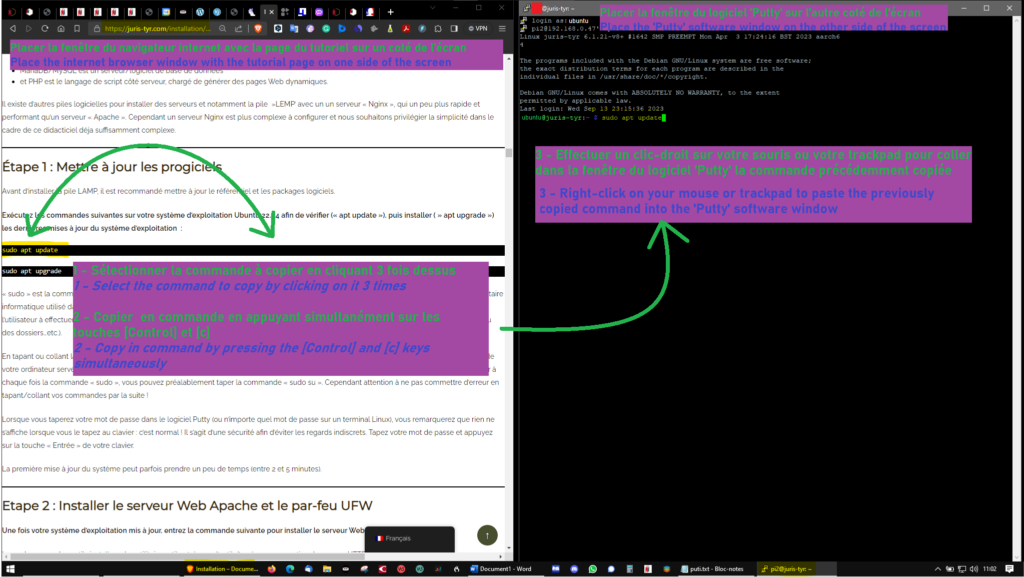

Par exemple, une fois connecté à votre serveur avec ce logiciel « Putty », le résultat suivant s’affichera après avoir tapé la commande « sudo apt update’ :

Si votre ordinateur principal est sous le système Windows le logiciel souvent utilisé pour se connecter en ssh à un serveur est ‘Putty‘.

Ce tutoriel a été rédigé selon le principe que votre ordinateur de travail est sous le système d’exploitation Windows, que vous utilisez dessus le Logiciel Putty et que votre serveur est sous le système d’exploitation Ubuntu 22.04 (en version Server ou Bureau).

Cependant il existe des logiciels similaires à Putty sur MacOs (https://www.makeuseof.com/best-ssh-clients-mac/), et sur Linux, vous pouvez vous connecter à un serveur en SSH depuis un simple terminal avec la commande suivante : ssh (nom d’utilisateur)@(adresse ip) -p 22 .

Comment installer et utiliser le logiciel Putty sous Windows pour se connecter au serveur :

Si votre ordinateur est sous le système Windows, installez le logiciel ‘Putty‘.

Puis exécutez le logiciel ‘Putty‘.

La fenêtre de connexion suivante s’affichera.

Connectez-vous à votre serveur via le logiciel Putty, en complétant l’adresse IP du serveur ou du VPS (par exemple 51.124.56.789) et s’il n’est pas affiché, le port ’22’ :

- Cliquez sur le bouton ‘Open’

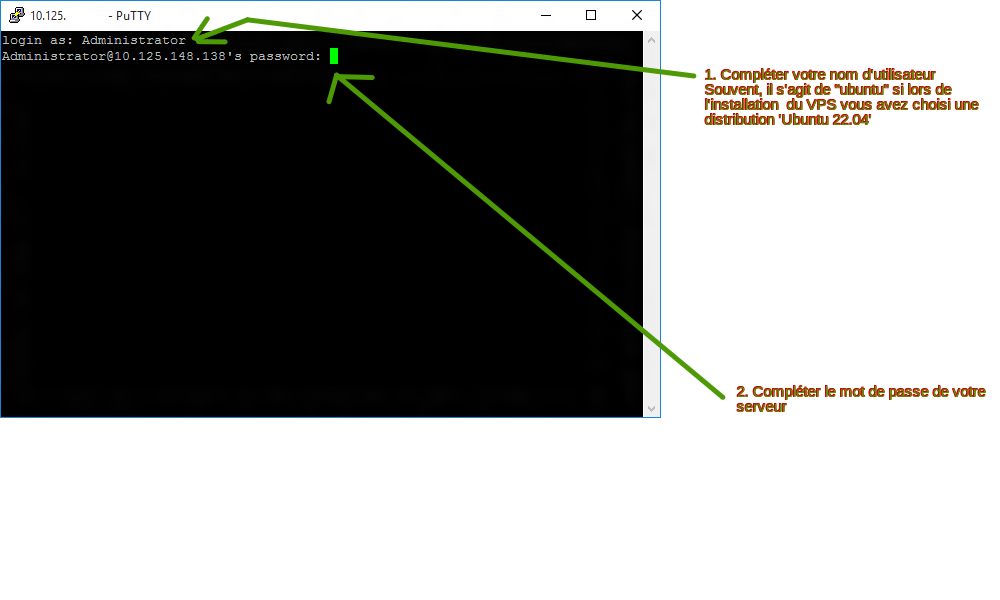

- Puis, une fois que la fenêtre de connexion s’affiche…

- Autorisez la connexion (cliquez sur le bouton « tout accepter / tout autoriser »).

- Tapez votre nom d’utilisateur de l’utilisateur principal du serveur, a priori le nom d’utilisateur est : « ubuntu » si vous avez suivi ce tutoriel, puis appuyer sur la touche ‘Entrée’,

- Puis indiquez le mot de passe de l’utilisateur « ubuntu » du serveur ou du VPN, en le copiant (sélectionner le mot de passe puis appuyez simultanément que les touches [Control] et [c] de votre clavier), puis en cliquant simplement sur le bouton droit de votre souris ou trackpad dans la fenêtre du terminal pour le copier automatiquement (le mot de passe vous a été communiqué par e-mail par la société OVHCloud),

- Appuyez sur la touche ‘Entrée’, pour vous connecter à votre serveur via une connection ssh.

Une fois le logiciel Putty installé et que vous êtes connecté à votre serveur pu VPS via le logiciel putty, vous pourrez copier / coller les commandes indiquées dans ce tutoriel.

Comment utiliser les logiciels ‘Putty’ sous Windows et ‘Nano’ sous Linux :

Le logiciel ‘Nano’ est un logiciel fonctionnant sous Linux (Ubuntu) utilisé pour éditer des fichiers texte. Nous allons nous en servir dans le cadre de ce tutoriel pour créer ou modifier des fichiers de configuration, sur votre serveur ou votre VPS fonctionnant avec le système d’exploitation Linux – Ubuntu 22.04..

- Pour copier un texte depuis une autre application que le logiciel Putty (par exemple une portion de texte dans cette page web), sélectionner le texte à copier avec votre pointeur de souris (ou cliquez rapidement 2 ou 3 fois dessus), puis appuyez simultanément sur les touches de votre clavier : [Control] et [c] .

- Pour coller un texte dans la fenêtre du terminal du logiciel Putty, appuyer sur le bouton droit de la souris (clic-droit),

- Pour copier un texte présent dans la fenêtre du terminal du logiciel Putty, il suffit de sélectionner avec le pointeur de la souris le texte à copier … pour le copier,

- Pour quitter votre session d’utilisateur ‘ubuntu’ ou ‘root’, ou pour quitter le logiciel ‘Putty’, tapez la commande « exit » dans la fenêtre du terminal du logiciel ‘Putty’.

- Pour rechercher un texte dans un fichier ouvert avec le logiciel ‘Nano’, appuyez simultanément sur les touches [Control] et [w] et validez par la touche [Entrée] .

- Pour aller à un numéro de ligne précis dans un fichier ouvert avec le logiciel ‘Nano’, appuyer simultanément sur les touches [Control] et [:] et validez par la touche [Entrée].

- Pour enregistrer une modification faite dans un fichier ouvert avec le logiciel ‘Nano’, appuyer simultanément sur les touches [Control] et [o] et validez par la touche [Entrée].

- Pour annuler une opération faite dans un fichier ouvert avec le logiciel ‘Nano’, appuyer simultanément sur les touches [Control] et [c] et validez par la touche [Entrée].

- Pour quitter / fermer le logiciel ‘Nano’, appuyer simultanément sur les touches [Control] et [x] et validez par la touche [Entrée].

Astuce : Pour exécuter les commandes de ce tutoriel plus rapidement, nous vous suggérons de placer la fenêtre de votre navigateur internet avec la page web de ce tutoriel sur un coté de votre écran et la fenêtre du logiciel Putty sur l’autre coté de l’écran, puis de copier / coller les différentes commandes linux entre les deux fenêtres, au fur et à mesure que vous avancez dans ce tutoriel

-> Se rendre au sommaire

-> Poster un commentaire

⏩ Installation simplifiée de la solution logicielle proposée par Juris-Tyr :

Vous pouvez choisir entre une installation simplifiée de la solution logicielle Cloud Juris-Tyr et suivre nos tutoriels d’installation détaillés.

L’installation simplifié dure environ 45 minutes mais cela ne vous permettra pas d’accéder à tous les logiciels open source proposés.

Le suivi de nos tutoriels d’installation détaillés vous permettra par contre d’accéder à des logiciels complémentaires, tel que le logiciel de suivi de trésorerie Firefly III, le logiciel de gestion de projet AFFiNE, le logiciel de notes classées avec l’IA, Reor, un webmail avec un filtrage sieve, Roundcube …etc.

…Vous préférez suivre toutes les étapes de ce tutoriel ? Lets’go !

Tutoriel 3 : Installer la pile LAMP (Stack LAMP) sur Ubuntu

Nous allons installer la pile LAMP sur Ubuntu.

Une pile logicielle est un ensemble d’outils logiciels regroupés.

« LAMP » signifie Linux, Apache, MariaDB/MySQL et PHP, qui sont tous des prologiciels open source et gratuits. Il s’agit de la pile logicielle la plus courante qui alimente les sites Web dynamiques et les applications Web.

- Linux ‘Ubuntu 22.04’ est le système d’exploitation et sa version ;

- Apache est un progiciel de serveur Web ;

- MariaDB/MySQL est un progiciel de base de données

- et PHP est un progiciel et un langage de script, chargé de générer des pages Web dynamiques (les pages en .htm ou .html étant des pages web dites ‘statiques’).

ℹ️ Il existe d’autres piles logicielles pour installer des serveurs et notamment la pile »LEMP’ avec un un serveur « Nginx », qui un peu plus rapide et performant qu’un serveur « Apache ». Cependant un serveur Nginx est plus complexe à configurer et nous souhaitons privilégier la simplicité dans le cadre de ce tutoriel déja suffisamment long et complexe.

Étape 1 : Mettre à jour les progiciels du système d’exploitation

Avant d’installer la pile LAMP, il est recommandé mettre à jour le référentiel et les packages logiciels du système d’exploitation de l’ordinateur serveur.

Exécutez les commandes suivantes sur votre système d’exploitation Ubuntu 22.04 afin de vérifier (« apt update »), puis installer ( » apt upgrade ») les dernières mises à jour du système d’exploitation :

sudo apt update

sudo apt upgrade

ℹ️ « sudo » est la commande et l’abréviation de « superuser do », en anglais ou de « super utilisateur fait » en français. C’est une commande et un utilitaire informatique utilisé dans les systèmes d’exploitations de type Unix et Linux tels que FreeBSD, MacOS, Solaris, Ubuntu…etc et qui permet d’autoriser l’utilisateur à effectuer des commandes importantes dans le système d’exploitation (par exemple, installer ou supprimer des logiciels, des fichiers ou des dossiers…etc.).

ℹ️ En tapant ou collant la commande ‘sudo’, le système d’exploitation vous demandera d’entrer votre mot de passe (le mot de passe de votre VPS ou de votre ordinateur serveur). Il vous le demandera en principe seulement une première fois lors de votre connexion à votre serveur. Pour éviter d’utiliser à chaque fois la commande « sudo », vous pouvez préalablement taper la commande « sudo su » pour vous connecter au système en tant que ‘super utilisateur’ (« root »). Cependant attention à ne pas commettre d’erreur en tapant/collant vos commandes par la suite !

ℹ️ Lorsque vous taperez votre mot de passe dans le logiciel Putty (ou n’importe quel mot de passe sur un terminal Linux), vous remarquerez que rien ne s’affiche lorsque vous le tapez au clavier : c’est normal ! Il s’agit d’une sécurité afin d’éviter les regards indiscrets. Tapez votre mot de passe et appuyez sur la touche « Entrée » de votre clavier.

ℹ️ La première mise à jour du système peut parfois prendre un peu de temps (entre 2 et 5 minutes).

Etape 2 : Installer le serveur Web Apache et le par-feu UFW

Une fois votre système d’exploitation mis à jour, entrez la commande suivante pour installer le serveur Web Apache.

Le package apache2-utils installera des utilitaires utiles tels que l’outil d’analyse comparative du serveur HTTP Apache.

sudo apt install -y apache2 apache2-utils

Sortie :

● apache2.service - The Apache HTTP Server Loaded: loaded (/lib/systemd/system/apache2.service; enabled; vendor preset: enabled) Active: active (running) since Sat 2020-04-11 11:31:31 CST; 2s ago Docs: https://httpd.apache.org/docs/2.4/ Process: 53003 ExecStart=/usr/sbin/apachectl start (code=exited, status=0/SUCCESS) Main PID: 53011 (apache2) Tasks: 55 (limit: 19072) Memory: 6.4M CGroup: /system.slice/apache2.service ├─3011 /usr/sbin/apache2 -k start

├─53012 /usr/sbin/apache2 -k start

└─53013 /usr/sbin/apache2 -k startSi la commande ci-dessus ne se ferme pas immédiatement, vous pouvez appuyer sur la touche Q pour reprendre le contrôle du terminal.

S’il ne fonctionne pas, utilisez systemctl pour le démarrer :

sudo systemctl start apache2

Il faut aussi permettre à Apache de démarrer automatiquement au démarrage du système.

sudo systemctl enable apache2

ℹ️ Vérifiez la version d’Apache (facultatif) :

apache2 -v

Résultat :

Server version: Apache/2.4.41 (Ubuntu)Server built: 2020-03-05T18:51:00ℹ️ Si la connexion est refusée ou échoue, il se peut qu’un pare-feu empêche les requêtes entrantes sur le port TCP 80.

Appuyez sur les touches Control + C pour annuler /quitter

Si vous utilisez le pare-feu iptables, vous devez exécuter la commande suivante pour ouvrir le port TCP 80.

sudo iptables -I INPUT -p tcp --dport 80 -j ACCEPT

Cependant, nous utiliserons le logiciel de pare-feu « UFW ». sous linux

Exécutez ces commandes pour l’installer, puis pour ouvrir le port TCP 80 de votre serveur ou VPS et d’autres ports.

Exécutez à la suite les commandes suivantes :

sudo apt install -y ufw

sudo ufw allow ssh && sudo ufw enable && sudo ufw allow http && sudo ufw allow https && sudo ufw allow 25 && sudo ufw allow 110 && sudo ufw allow 143 && sudo ufw allow 465 && sudo ufw allow 587 && sudo ufw allow 993 && sudo ufw allow 995 && sudo ufw allow 22/tcp && sudo ufw allow 21/tcp && sudo ufw allow 8000 && sudo ufw allow 8080 && sudo ufw allow 8892 && sudo ufw allow 9200 && sudo ufw allow 9300 && sudo ufw allow 9980/tcp && sudo ufw allow 9981/tcp

sudo ufw reload

Chaque port indiqué dans ces lignes de commande correspond à un type de connexion autorisée vers votre serveur. Par exemple le port 80 concerne les connexions vers les pages web non sécurisées (http) et le port 443 concerne les connexions vers les pages web sécurisées (https) (avec un certificat TLS).

Si vous utilisez un ordinateur serveur depuis vos locaux par une connexion à internet via votre propre modem-routeur et un fournisseur d’accès à internet (FAI) (par exemple : RedBySFR, Free, SFR, Orange…etc.), et non un serveur dédié VPS par OVH (ou un autre prestataire) , vérifiez que les ports 80, 443, 25,110, 587, 465, 993, 995, 22 et 21 …etc. dans l’interface de configuration de votre modem-routeur (en vous connectant à l’adresse locale du modem/routeur : http://192.0.0.1 ou http //192.168.1.1 avec les login : admin / votre mot de passe à votre fournisseur d’accès à internet) sont ouverts sur l’adresse ip locale de l’ordinateur serveur (192.168.0.xx)

Maintenant, nous devons définir l’utilisateur système ‘www-data’ (utilisateur par défaut du serveur ‘Apache’) en tant que propriétaire de la racine des documents présents dans le dossier ‘html’, lui-même placé dans le dossier ‘www’, lui-même placé dans le dossier ‘var’ du système d’exploitation sous Linux (autrement appelée racine Web).

Par défaut, il appartient à l’utilisateur ‘root’, il faut donc changer le ‘propriétaire du dossier par l’utilisateur ‘www-data’ :

sudo chown www-data:www-data /var/www/html/ -R

sudo chown www-data:www-data /var/www/ -R

Par défaut, Apache utilise le nom d’hôte du système (« ubuntu et parfois « localhost ») comme « ServerName » global.

D’ailleurs, si le nom d’hôte du système ne peut pas être résolu dans le serveur DNS, vous verrez probablement l’erreur suivante après avoir exécuté la commande :

sudo apache2ctl -t.

L’erreur qui peut s’afficher est :

AH00558: apache2: Could not reliably determine the server's fully qualified domain name, using 127.0.0.1. Set the 'ServerName' directive globally to suppress this messagePour résoudre ce problème, nous pouvons définir un ServerName global dans Apache en utilisant le logiciel d’édition de texte ‘Nano’. sous Linux

« Nano est un logiciel d’édition de fichier texte en ligne de commandes, sous Linux. En principe, il est déjà installé dans la distribution Linux Ubuntu 22.04. Cependant, s’il n’est pas déjà installé, installez le en tapant/collant la commande suivante via le logiciel Putty :

sudo apt install -y nano

Utilisez l’éditeur de texte de ligne de commande « Nano » pour créer un nouveau fichier de configuration :

sudo nano /etc/apache2/conf-available/servername.conf

Ajoutez dans le fichier /etc/apache2/conf-available/servername.conf la ligne suivante :

ServerName localhost

Enregistrez et fermez le fichier : Pour enregistrer un fichier dans l’éditeur de texte « Nano », appuyez sur les touches Ctrl + O (pour ‘Oui’) ou sur Ctrl + Y (pour ‘Yes), puis appuyez sur Entrée pour confirmer.

Pour quitter l’éditeur de texte ‘Nano’, appuyez sur les touches : Ctrl + X.

Activez ensuite ce fichier de configuration sous le serveur Apache avec la commande suivante :

sudo a2enconf servername.conf

Rechargez Apache pour que la modification prenne effet :

sudo systemctl reload apache2

Maintenant, si vous exécutez à nouveau la commande sudo apache2ctl -t , vous ne verrez pas le message d’erreur ci-dessus

Etape 3 : Installez le serveur de base de données MariaDB

« MariaDB » est un remplacement direct de « MySQL » à savoir un logiciel de gestion de base de données plus anciens.

Il est développé par d’anciens membres de l’équipe MySQL qui craignent qu’Oracle ne transforme MySQL en un produit à source fermée.

Entrez la commande suivante pour installer MariaDB sur Ubuntu 22.04 :

sudo apt install -y mariadb-server mariadb-client

Une fois installé, le serveur MariaDB devrait être automatiquement démarré. Utilisez systemctl pour vérifier son statut (facultatif) :

systemctl status mariadb

Sortie :

● mariadb.service - MariaDB 10.3.22 database server Loaded: loaded (/lib/systemd/system/mariadb.service; enabled ; vendor preset: enabled) Active: active (running) since Fri 2020-04-10 14:19:16 UTC; 18s ago Docs: man:mysqld(8) https://mariadb.com/kb/en/library/systemd/ Main PID: 9161 (mysqld) Status: "Taking your SQL requests now..." Tasks: 31 (limit: 9451) Memory: 64.7M CGroup: /system.slice/mariadb.service └─9161 /usr/sbin/mysqldS’il ne fonctionne pas, démarrez-le avec cette commande :

sudo systemctl start mariadb

Pour permettre à MariaDB de démarrer automatiquement au démarrage de Ubuntu 22.04, exécutez :

sudo systemctl enable mariadb

Exécutez maintenant le script de sécurité post-installation.

sudo mysql_secure_installation

Lorsqu’il vous demande d’entrer le mot de passe root MariaDB, appuyez sur la touche Entrée car le mot de passe root n’est pas encore défini.

Entrez ensuite y pour définir le mot de passe root du serveur MariaDB.

Ensuite, vous pouvez appuyer sur Entrée pour répondre à toutes les questions restantes, ce qui supprimera l’utilisateur anonyme, désactivera la connexion root à distance et supprimera la base de données de test. Cette étape est une exigence de base pour la sécurité de la base de données MariaDB. (Notez que Y est en majuscule, ce qui signifie qu’il s’agit de la réponse par défaut.)

Puis choisissez un mot de passe sécurisé.

Pour choisir un mot de passe sécurité nous vous recommandons d’utiliser une suite de lettre ou de chiffres d’au moins 12 caractères, ou une phrase facile à retenir pour vous, avec des signes de ponctuation, des majuscules ou des minuscules …etc. (Un exemple de mot de passe sécurisé : « !?Heureux-soient-les-Felés-en_2024!-car-ils-laisseront-Passer-la-lumière… »).

Par défaut, le package MariaDB sur Ubuntu utilise la méthode ‘unix_socket’ pour authentifier la connexion de l’utilisateur, ce qui signifie essentiellement que vous pouvez utiliser le nom d’utilisateur et le mot de passe du système d’exploitation pour vous connecter à la console MariaDB.

Vous pouvez donc exécuter la commande suivante pour vous connecter sans fournir le mot de passe root MariaDB (facultatif) :

sudo mariadb -u root

Pour quitter mariadb, exécuter :

exit;

Vous pouvez vérifier les informations de la version du serveur MariaDB que vous venez d’installer avec la commande suivante (facultatif) :

mariadb --version

Sortie :

mariadb Ver 15.1 Distrib 10.3.22-MariaDB, for debian-linux-gnu (x86_64) using readline 5.2Comme vous pouvez le voir, nous avons installé MariaDB 10.3.22.

Etape 4 : Installez PHP

PHP 8.2 est une version du langage de programmation PHP publiée vers la fin de l’année 2022 qui permet d’afficher des pages web ‘dynamiques’ (une page web dynamique est une page dont le contenu peut changer automatique lorsque vous cliquez sur un bouton ou un lien présent sur la page web).

Il s’agit d’une version majeure de PHP qui contient de nombreuses nouvelles fonctionnalités, notamment des classes en lecture seule, null, false et true en tant que types autonomes, des propriétés dynamiques obsolètes et des améliorations de performances. PHP 8.2 inclut également des corrections de bugs et des améliorations de performances par rapport aux versions précédentes de la version 8.2.

Depuis la mise en ligne de ce tutoriel, php8.3 est installable, puis ce sera le tour de php8.4 …etc.

NB : Si au moment ou vous consultez ce tutoriel, la version php8.3 ou php8.4 est devenu à son tour le standard, remplacez php8.2 par php8.3 (ou php8.4 etc..)

Étape 4.1 : Ajouter le référentiel PHP

Vérifiez les mises à jour.

sudo apt update

Installez des packages de dépendance avant d’ajouter le référentiel php :

sudo apt install -y lsb-release gnupg2 ca-certificates apt-transport-https software-properties-common

Exécutez les commandes suivantes dans votre terminal pour ajouter le référentiel PHP à votre système :

sudo add-apt-repository ppa:ondrej/php

Le terminal devrait afficher le résultat suivant :

PPA publishes dbgsym, you may need to include 'main/debug' componentRepository: 'deb https://ppa.launchpadcontent.net/ondrej/php/ubuntu/ jammy main'Description:Co-installable PHP versions: PHP 5.6, PHP 7.x and most requested extensions are included. Only Supported Versions of PHP (http://php.net/supported-versions.php) for Supported Ubuntu Releases (https://wiki.ubuntu.com/Releases) are provided. Don't ask for end-of-life PHP versions or Ubuntu release, they won't be provided.Debian oldstable and stable packages are provided as well: https://deb.sury.org/#debian-dpaYou can get more information about the packages at https://deb.sury.orgIMPORTANT: The <foo>-backports is now required on older Ubuntu releases.BUGS&FEATURES: This PPA now has a issue tracker:https://deb.sury.org/#bug-reportingCAVEATS:1. If you are using php-gearman, you need to add ppa:ondrej/pkg-gearman2. If you are using apache2, you are advised to add ppa:ondrej/apache23. If you are using nginx, you are advised to add ppa:ondrej/nginx-mainline or ppa:ondrej/nginxPLEASE READ: If you like my work and want to give me a little motivation, please consider donating regularly: https://donate.sury.org/WARNING: add-apt-repository is broken with non-UTF-8 locales, seehttps://github.com/oerdnj/deb.sury.org/issues/56 for workaround:# LC_ALL=C.UTF-8 add-apt-repository ppa:ondrej/phpMore info: https://launchpad.net/~ondrej/+archive/ubuntu/phpAdding repository.

Press [ENTER] to continue or Ctrl-c to cancel.Adding deb entry to /etc/apt/sources.list.d/ondrej-ubuntu-php-jammy.listAppuyez sur la touche [ Entrée ] de votre clavier.

Adding disabled deb-src entry to /etc/apt/sources.list.d/ondrej-ubuntu-php-jammy.listAdding key to /etc/apt/trusted.gpg.d/ondrej-ubuntu-php.gpg with fingerprint 14AA40EC0831756756D7F66C4F4EA0AAE5267A6CHit:1 https://mirror.hetzner.com/ubuntu/packages jammy InReleaseHit:2 https://mirror.hetzner.com/ubuntu/packages jammy-updates InReleaseHit:3 https://mirror.hetzner.com/ubuntu/packages jammy-backports InReleaseHit:4 https://mirror.hetzner.com/ubuntu/security jammy-security InReleaseGet:5 https://ppa.launchpadcontent.net/ondrej/php/ubuntu jammy InRelease [23.9 kB]Get:6 https://ppa.launchpadcontent.net/ondrej/php/ubuntu jammy/main amd64 Packages [108 kB]Get:7 https://ppa.launchpadcontent.net/ondrej/php/ubuntu jammy/main Translation-en [33.3 kB]Fetched 166 kB in 1s (120 kB/s)Reading package lists... DoneVous pouvez vérifier si le référentiel fonctionne en exécutant la commande ‘sudo apt update’ (facultatif).

sudo apt update

Étape 4.2 : Installez PHP 8.2 sur Ubuntu

Une fois le PPA ajouté, utilisez la commande apt pour installer PHP 8.2 et tout autre module PHP associé sur le serveur Ubuntu :

sudo apt install -y php8.2 libapache2-mod-php8.2 php8.2-mysql php-common php8.2-cli php8.2-common php-fpm php8.2-opcache php8.2-readline

Activez le module Apache php8.2 puis redémarrez le serveur Web Apache :

sudo a2enmod php8.2

sudo systemctl restart apache2

Vous pouvez vérifier les informations de version de PHP que vous venez d’installer (facultatif) avec la commande suivante :

php --version

Pour tester les scripts PHP avec le serveur Apache, nous devons créer un fichier info.php dans le répertoire racine du document (facultatif) :

sudo nano /var/www/html/info.php

Collez le code PHP suivant dans le fichier (facultatif) :

<?php phpinfo(); ?>

Pour enregistrer un fichier dans l’éditeur de texte Nano, appuyez sur Ctrl+O, puis appuyez sur Entrée pour confirmer. Pour quitter, appuyez sur Ctrl+X.

Maintenant, dans la barre d’adresse du navigateur, saisissez : http://(adresse IP du serveur)/info.php. (facultatif)

Par exemple : 51.xx.xxx.xx/info.php

Remplacez server-ip-address par votre adresse IP réelle de votre serveur ou de votre VPS.

Si vous suivez ce tutoriel sur directement depuis l’ordinateur serveur, saisissez l’adresse suivante dans le navigateur internet: 127.0.0.1/info.php ou localhost/info.php.

Vous devriez voir les informations PHP de votre serveur.

Cela signifie que les scripts PHP peuvent s’exécuter correctement avec le serveur Web Apache !

Etape 4.3 : Comment exécuter PHP-FPM avec Apache

Dans les étapes ci-dessus, le module Apache PHP8.2 est utilisé pour gérer le code PHP, ce qui est généralement correct. Mais dans certains cas, vous devez exécuter du code PHP avec PHP-FPM à la place. Voici comment faire.

Étape 4.4 : Installez PHP-FPM :

Désactivez le module Apache PHP 8.2 :

sudo a2dismod php8.2

Installez php-fpm :

sudo apt install -y php8.2-fpm

Activer les modules proxy_fcgi et setenvif :

sudo a2enmod proxy_fcgi setenvif

Activer le fichier de configuration /etc/apache2/conf-available/php8.2-fpm.conf file :

sudo a2enconf php8.2-fpm

Redémarrez Apache pour que les modifications prennent effet :

sudo systemctl restart apache2

Maintenant, si vous actualisez la page info.php dans votre navigateur, vous constaterez que l’API du serveur est passée du gestionnaire Apache 2.0 à FPM/FastCGI, ce qui signifie que le serveur Web Apache transmettra les requêtes PHP à PHP-FPM.

Vous avez installé la » pile LAMP » (Apache, MariaDB et PHP8.2) sur le système d’exploitation linux Ubuntu 22.04.

Pour la sécurité de votre serveur, vous devez supprimer le fichier info.php maintenant pour éviter les regards indiscrets.

sudo rm /var/www/html/info.php

-> Se rendre au sommaire

-> Poster un commentaire

Passer à la phase 4 : Installation de Nextcloud…

L’installation vous semble un peu complexe ou longue à réaliser ?

Consultez nos propositions de services.

Vous avez un peu de temps et vous souhaitez continuer à apprendre comment installer un serveur ?

On continue !

Tutoriel 4 : Installez Nextcloud

Nous allons installer et configurer NextCloud 28 sur Ubuntu 22.04 avec un serveur web Apache et PostgreSQL

Qu’est-ce que NextCloud ?

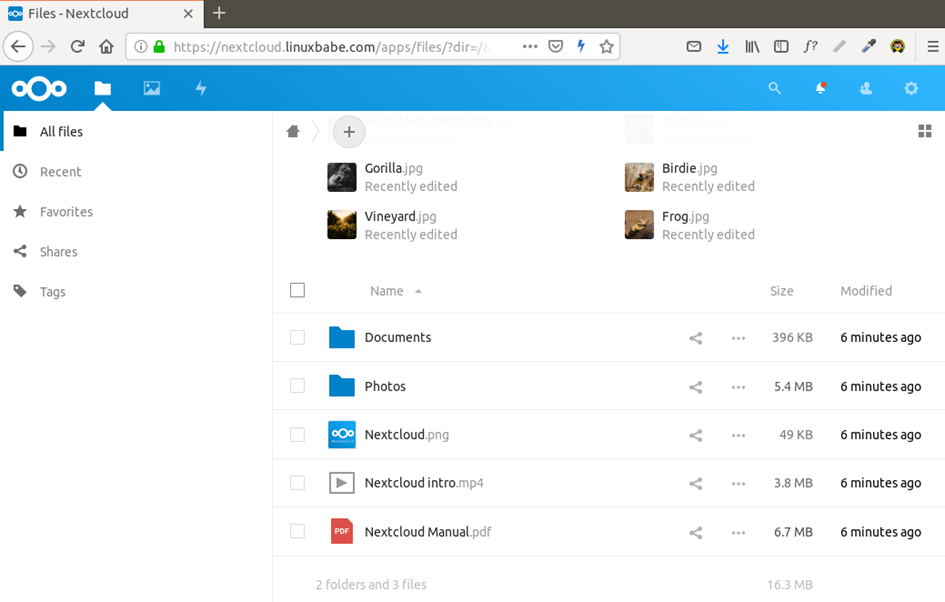

NextCloud est une solution de stockage en cloud gratuite et open-source auto-hébergée.

Son fonctionnement est similaire à celui de Dropbox.

Les solutions de stockage en cloud propriétaires (Dropbox, Google Drive, Microsoft Office 360 / Onedrive, wetranfert …etc.) sont pratiques, mais elles ont un prix : elles peuvent être utilisées pour collecter des données personnelles à des fins publicitaires ou d’autres fins commerciales moins avouables, vos données et celles de vos clients parce que vos fichiers sont stockés sur leurs ordinateurs serveurs /cloud , avec une politique de confidentialité très relative et installés dans des Etats qui ont une autre réglementation que les pays européens pour la protection des données personnelles (Etats-Unis d’Amérique, Patriot act…etc.). ou qui n’en ont tout simplement pas (Chine…).

Si vous craignez pour votre vie privée, vous pouvez passer à un logiciel tel que NextCloud (ou Filerun), que vous pouvez installer sur votre ordinateur-serveur privé ou sur un serveur privé virtuel (VPS).

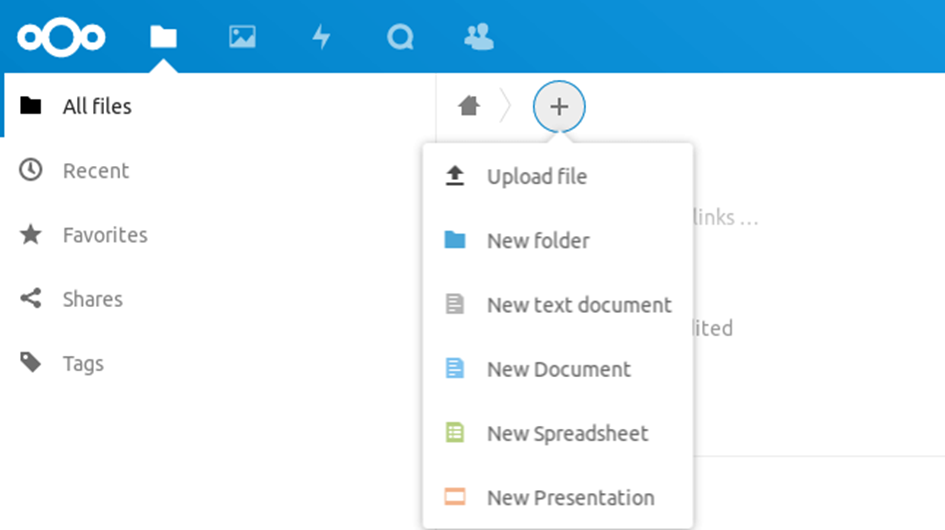

Vous pouvez télécharger vos fichiers sur votre serveur via NextCloud, partager certains avec vos clients ou collaborateurs, puis synchroniser ces fichiers avec votre ordinateur de bureau, votre ordinateur portable ou votre smartphone. C’est un logiciel très complet et très efficace mais avec une installation un peu complexe.

De cette façon, vous avez le contrôle total de vos données.

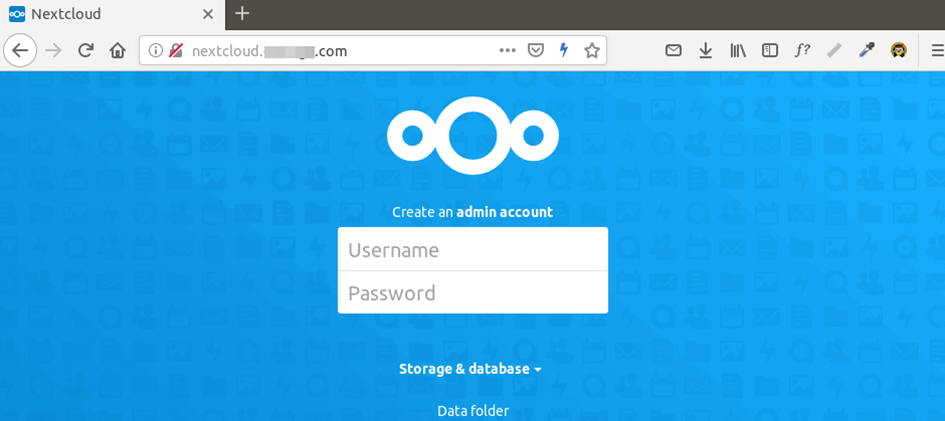

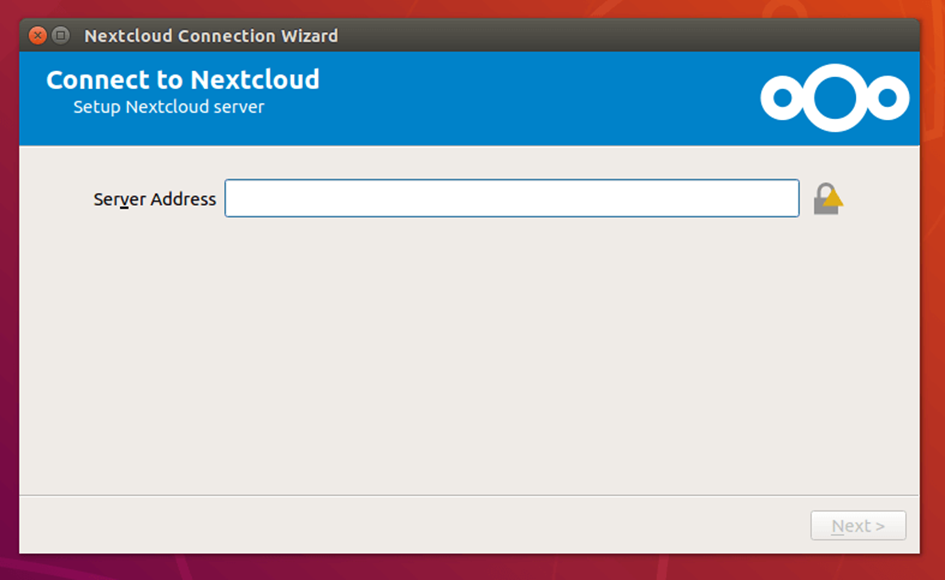

Vous accèderez à votre Nextcloud en tapant l’adresse https://cloud.exemple.com dans la barre d’adresse de votre navigateur puis en vous connectant avec vos identifiants.

Caractéristiques de NextCloud :

- Gratuit et open-source.

- Cryptage de bout en bout, ce qui signifie que les fichiers peuvent être cryptés sur les appareils clients avant d’être téléchargés sur le serveur, de sorte que même si quelqu’un vole votre serveur, il ne peut pas lire vos fichiers.

- Peut être intégré à une suite bureautique en ligne (Collobora Online, OnlyOffice) afin que vous puissiez créer et éditer vos fichiers doc, ppt, xls directement depuis NextCloud et en collaborant en temps réel à plusieurs sur le même document word ou powerpoint.

- La boutique d’applications contient des centaines d’applications permettant d’étendre les fonctionnalités (comme l’application calendrier, l’application contacts, l’application prise de notes, l’application vidéoconférence, etc.)

- Le client de synchronisation est disponible sur Linux, macOS, Windows, iOS et android.

Conditions préalables :

NextCloud est écrit en langage de programmation PHP. Pour suivre ce tutoriel, vous devez d’abord installer la pile LAMP sur Ubuntu 22.04.

Vous pouvez installer NextCloud sur votre serveur domestique ou sur un VPS (virtual private server).

Quel que soit votre choix n°1 ou n°2, en suivant ce tutoriel, nous vous proposons d’accéder à votre Nextcloud via un sous-domaine « cloud.’ du nom de domaine principal ‘exemple.com’, (par exemple : ‘cloud.exemple.com’ rattaché au nom de domaine ‘exemple.com’).

Il faut donc commencer par paramétrer le nom de domaine et un sous domaine pour qu’ils renvoient vers l’adresse IP de votre serveur.

Étape 1 : Paramétrez le nom de domaine « exemple.com » et un sous-domaine « cloud.exemple.com » pour les relier à l’adresse IP de votre serveur ou de votre VPS

Vous devez paramétrer un nom de domaine (exemple.com) et un sous-domaine (cloud.exemple.com) pour les relier à l’adresse IP de votre serveur.

Vous venez d’acheter le nom de domaine : exemple.com. Or le sous-domaine que nous allons utiliser pour l’accès l’application que nous souhaitons installer (Nextcloud) sera : cloud.exemple.com (le mot » cloud » étant le sous-domaine du nom de domaine » exemple.com « ).

L’objectif est que lorsque vous indiquerez l’adresse : cloud.exemple.com dans la barre d’adresse de votre navigateur, l’application (Nextcloud) s’affiche.

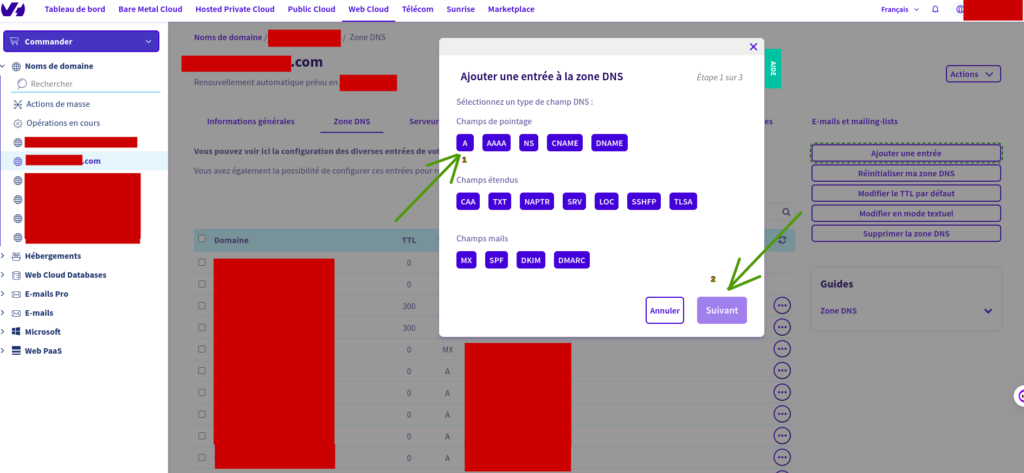

Il faut donc procéder dans l’interface de votre votre fournisseur de noms de domaine (OVHCloud) à un enregistrement d’une adresse ‘DNS’ ‘A’ pour le domaine ‘exemple.com et pour son sous-domaine : cloud.exemple.com.

Un enregistrement ‘DNS’ (Domain Name Server) consiste à indiquer que le nom de domaine (ou le sous domaine) (‘DNS’) doit renvoyer vers telle ou telle adresse IP (‘A’ pour une adresse IPv4) d’un serveur ou VPS.

Si ce n’est pas assez clair, vous pouvez également consulter le tutoriel suivant pour savoir comment rattacher un nom de domaine à un serveur / VPS (OVHcloud) : https://digitalboxweb.wordpress.com/2020/03/31/vps-comment-mettre-en-place-son-nom-de-domaine/ ou continuer à suivre notre tutoriel...

Le cas échéant, connectez vous alors sur votre espace de gestion de votre nom de domaine de votre prestataire puis effectuez les réglages pour que votre nom de domaine (exemple.com) et tous les sous-domaines (cloud.exemple.com) renvoient vers l’adresse IP publique de votre serveur ou VPS.

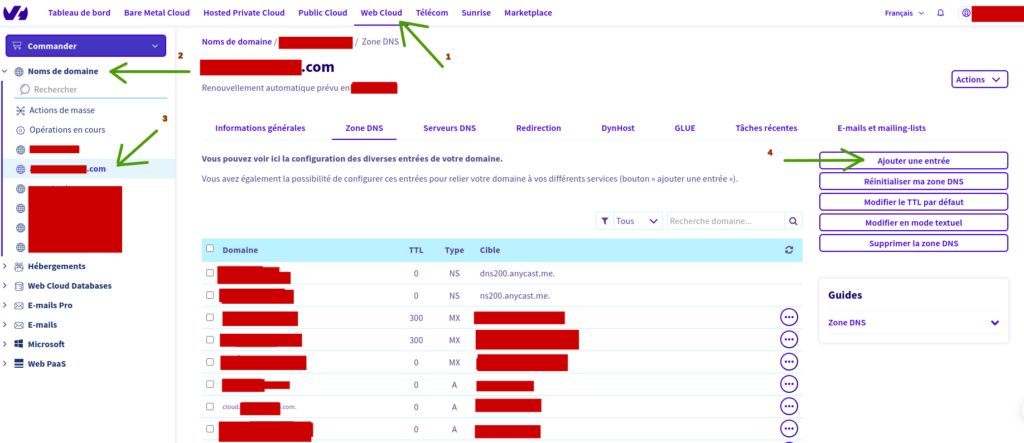

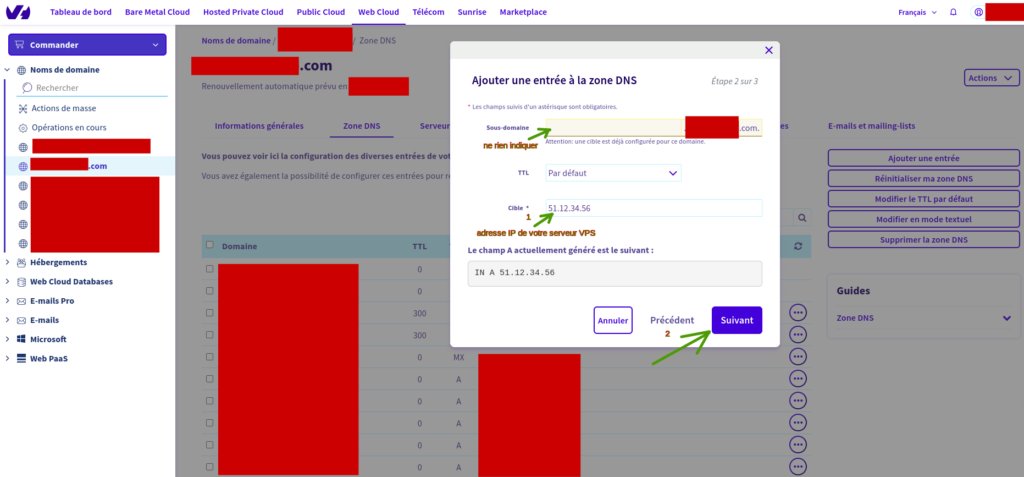

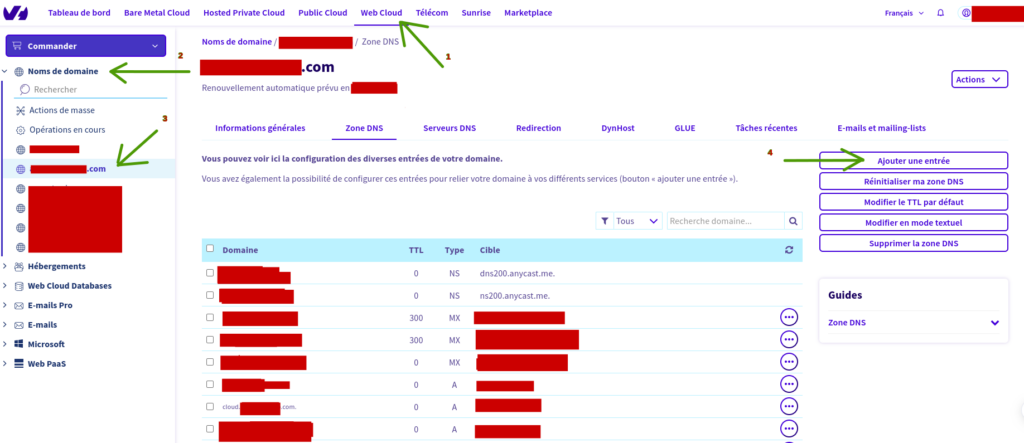

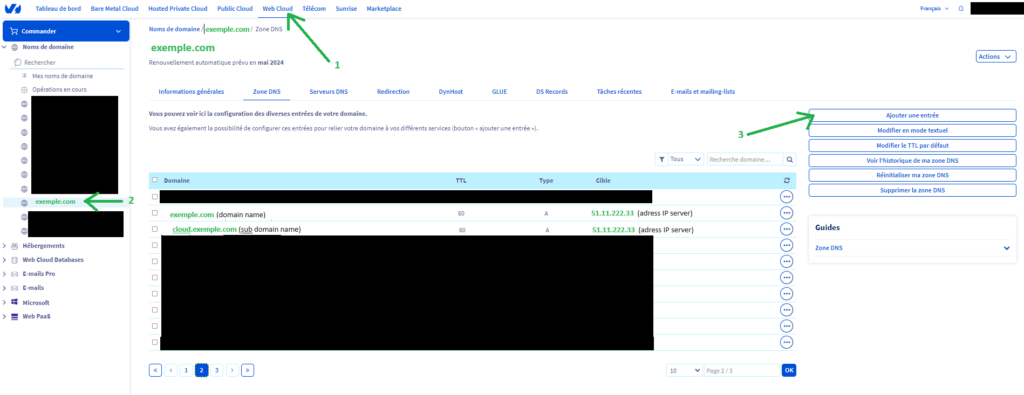

Par exemple, si vous avez souscrit un nom de domaine auprès d’OVHCloud, les démarches sont les suivantes :

- Connectez-vous sur votre espace client : https://www.ovh.com/auth/?onsuccess=https%3A//www.ovh.com/manager&ovhSubsidiary=FR

- Cliquez sur l’onglet « Web Cloud,

- puis sur « Noms de domaine »

- puis sur votre nom de domaine (« cabinetdupont.com » par exemple)

- puis sur le bouton « Ajouter une entrée »

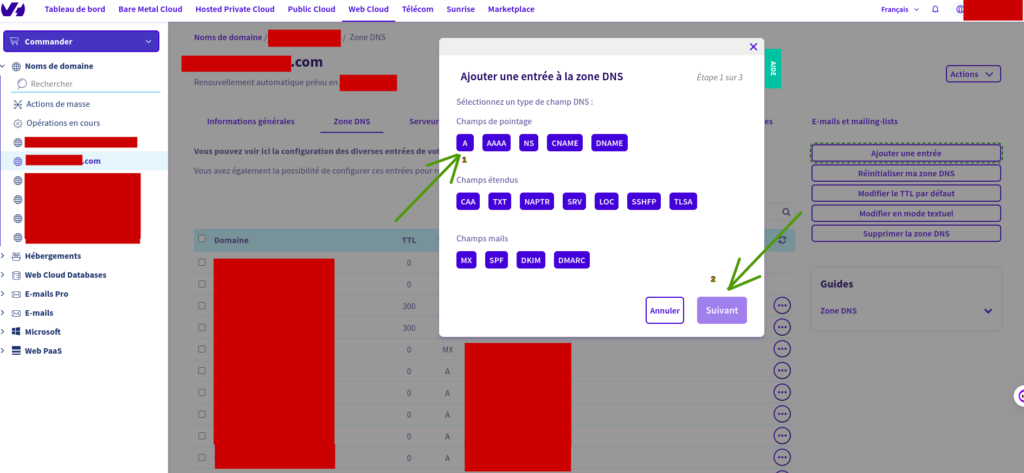

- Cliquez sur le bouton « A » (pour indiquer une adresse IP v4, ‘AAAA’ désigne une adresse IP v6)

- puis cliquez sur « Suivant »,

- puis compléter l’adresse IP de votre serveur ou de votre VPS (si votre VPs est sur OVHcloud,, elle devrait ressembler à 51.xx.xxx.xx)

- puis cliquez sur le bouton « Suivant », puis sur le bouton « Valider »

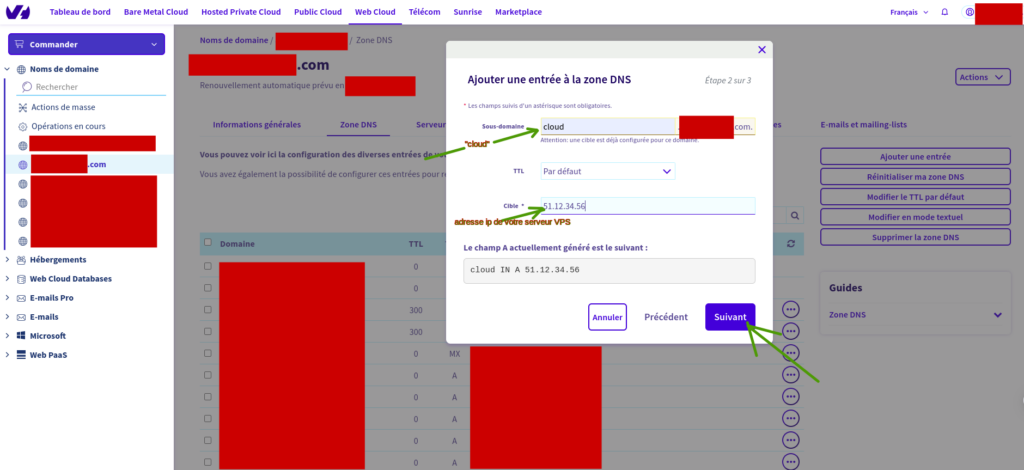

Recommencez la même opération pour ajouter un sous-domaine intitulé « cloud » au nom de domaine principal exemple.com (le sous domaine sera du type : « cloud.cabinetdupont.com » ) :

- Cliquez de nouveau sur « Ajouter une entrée »

- Cliquez sur le bouton « A »

- Cliquez sur le bouton « Suivant »

- Complétez le nom du sous-domaine : « cloud » dans l’exemple ci-dessous et pour les besoins de ce didacticiel

- Complétez l’adresse IP de votre serveur VPS (« 51.xx.xxx.xx »)

- Cliquez sur le bouton « Suivant » puis sur « Valider »

Récapitulatif :

Félicitations ! vous venez d’effectuer un enregistrement DNS A et de paramétrer votre nom de domaine et le sous domaine !

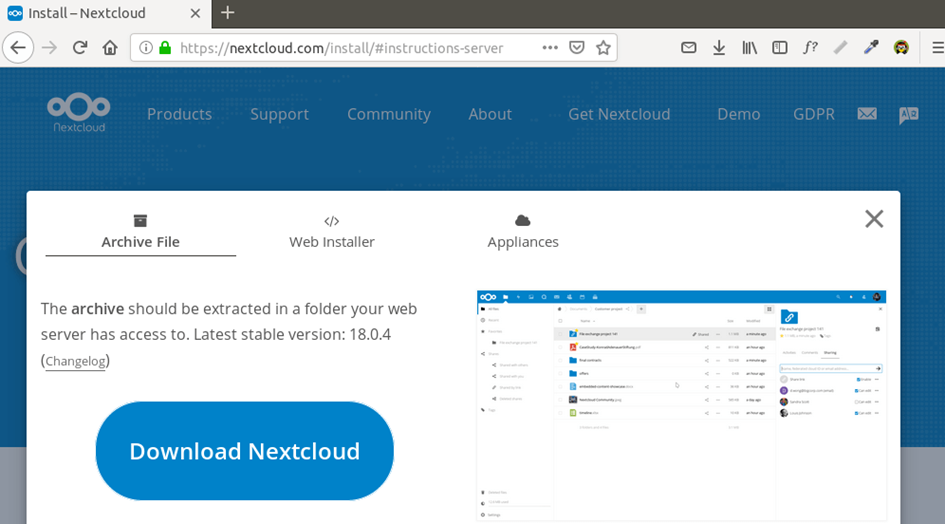

Étape 2 : Téléchargez Nextcloud sur Ubuntu

Connectez-vous à votre serveur sous Ubuntu via le logiciel Putty.

Nous allons installer Nextcloud avec l’ancienne méthode d’installation, c’est à dire avec le fichier .zip archive. Il faut préciser qu’il est désormais possible d’installer Nextcloud « All In One » via Docker, de manière plus facile et rapide. A cette fin, si vous êtes intéressé par cette nouvelle méthode d’installation, vous pouvez consulter cette page web : GitHub – nextcloud/all-in-one: The official Nextcloud installation method. Provides easy deployment and maintenance with most features included in this one Nextcloud instance.

Vous pouvez également visionner la vidéo suivante qui décrit l’installation de Nextcloud « All In One » sur Windows : https://www.youtube.com/watch?v=R4OEt3cdDVk

…Cependant l’installation de Nextcloud « All In One » via Docker ne permet pas d’effectuer des réglages fins pour économiser l’utilisation de la mémoire vive sur le serveur / VPS.

Si nous n’installions que Nextcloud sur le serveur, alors une installation via Docker serait justifiée car ce serait rapide et simple. Cependant, nous allons devoir installer d’autres logiciels sur le serveur / VPS (InvoiceNinja, Jitsi, OnlyOffice, Web Whisper…etc.) et nous cherchons à optimiser au maximum les performances du serveur sous linux Ubuntu 22.04, en évitant d’avoir une multitude de contenairs docker lancés à chaque démarrage. L’installation de Nextcloud présentée dans ce tutoriel est donc un peu plus complexe et classique, dans l’objectif d’avoir finalement un système globalement plus performant.

Nous allons commencer par télécharger l’archive zip du logiciel NextCloud(server) sur votre serveur. La dernière version stable est la 28.0.1 au moment où nous écrivons ces lignes. Il se peut que vous deviez changer le numéro de version.

Pour savoir quel est le numéro de la dernière version de Nextcloud, vous pouvez vous connecter à l’adresse https://nextcloud.com/install et cliquer sur le bouton download for server juste pour voir le numéro de dernière version téléchargeable.

Pour les besoins de ce tutoriel nous allons considérer que la dernière version de Nextcloud est la 28.0.1.

Executez le logiciel Putty, et vous être connecté sur votre serveur ou VPS, exécuter la commande suivante pour télécharger Nextcloud :

sudo wget https://download.nextcloud.com/server/releases/nextcloud-28.0.1.zip

Vous pouvez toujours utiliser le format d’URL ci-dessus pour télécharger Nextcloud. Si une nouvelle version sort, remplacez simplement 28.0.1 par le nouveau numéro de version (28.1.0 …etc.).

La commande « sudo » signifie que vous exécutez une commande sous linux en tant que super utilisateur (root) et la commande ‘wget‘ permet de télécharger un fichier.

Une fois téléchargée, extrayez l’archive avec le logiciel unzip :

S’il n’est pas déjà installé, installez le avec la commande ‘sudo apt install unzip’.

sudo apt install unzip -y

L’option « -y » spécifie que l’installation du logiciel ou de la commande doit être automatique, sans vous demander une validation.

sudo unzip nextcloud-28.0.1.zip -d /var/www/html/

L’option « -d » spécifie le répertoire cible. Les fichiers web de NextCloud seront extraits dans le dossier du serveur apache ‘html’, situé dans le dossier ‘www’, situé dans le dossier ‘var’.

Nous devons ensuite changer le ‘propriétaire’ de ce répertoire par l’utilisateur système ‘www-data’ afin que le serveur web (Apache) puisse écrire dans ce répertoire / dossier :

sudo chown www-data:www-data /var/www/html/nextcloud/ -R

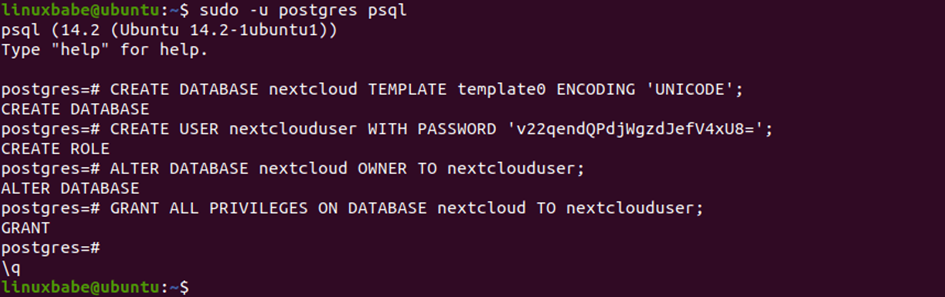

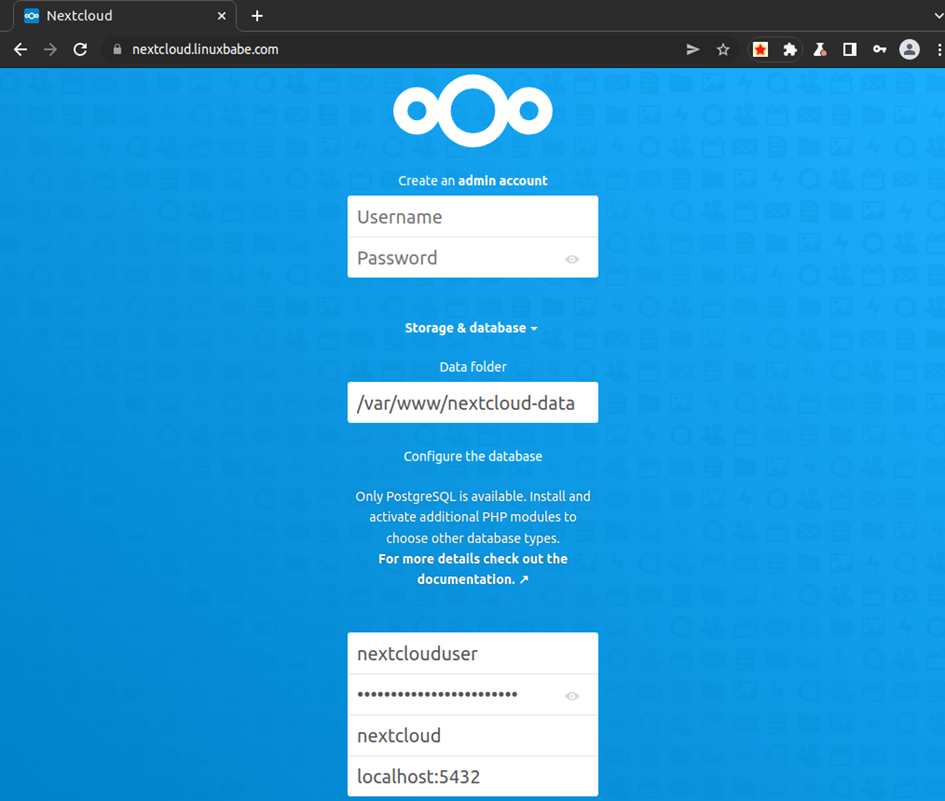

Étape 3 : Créez une base de données et un utilisateur pour Nextcloud dans PostgreSQL

Nextcloud est compatible avec les logiciels de bases de données PostgreSQL, MariaDB/MySQL et SQLite. Cependant, par expérience Nextcloud est beaucoup plus rapide avec PostgreSQL, nous utiliserons donc PostgreSQL dans ce tutoriel. Si vous avez déjà installé Nextcloud avec le serveur de base de données MariaDB/MySQL, vous pouvez également migrer vers PostgreSQL.

Exécutez la commande suivante pour installer Postgresql (PostgreSQL et MariaDB peuvent fonctionner sur le même serveur. Il n’est pas nécessaire de supprimer MariaDB) :

sudo apt install -y postgresql postgresql-contrib

Connectez-vous à PostgreSQL en tant qu’utilisateur postgres :

sudo -u postgres psql

Créer la base de données nextcloud :

CREATE DATABASE nextcloud TEMPLATE template0 ENCODING 'UNICODE';

Créez un utilisateur (nextclouduser) et définissez un mot de passe de votre choix :

CREATE USER nextclouduser WITH PASSWORD 'nextclouduser_password';

Accorder des permissions à l’utilisateur de la base de données :

ALTER DATABASE nextcloud OWNER TO nextclouduser;

GRANT ALL PRIVILEGES ON DATABASE nextcloud TO nextclouduser;

Appuyez sur les touches Ctrl+D pour vous déconnecter de la console PostgreSQL.

Ensuite, exécutez la commande suivante pour tester si vous pouvez vous connecter à PostgreSQL en tant qu’utilisateur Nextcloud (facultatif) :

psql -h 127.0.0.1 -d nextcloud -U nextclouduser -W

Pour vous déconnecter, apppuyer sur les touches du clavier : ‘Control et ‘D’.

Etape 4 : Créez un hôte virtuel Apache pour Nextcloud et activer le module HTTP/2

Nous allons activer le module HTTP/2 dans le progiciel Apache2:

sudo a2enmod http2

Puis créez un fichier nextcloud.conf dans le dossier /etc/apache2/sites-available/, avec l’éditeur de texte en ligne de commande ‘Nano’ :

sudo nano /etc/apache2/sites-available/nextcloud.conf

Copiez et collez le texte suivant dans le fichier ;

Remplacez le texte « cloud.exemple.com » par votre propre sous-domaine (‘cloud.snowcompany.com …par exemple) :

<VirtualHost *:80>

<IfModule mod_http2.c>

Protocols h2 http/1.1

# Solves slow upload speeds caused by http2

H2WindowSize 5242880

</IfModule>

<IfModule pagespeed_module>

ModPagespeed off

</IfModule>

<IfModule mod_security.c>

SecFilterEngine Off

SecFilterScanPOST Off

</IfModule>

DocumentRoot "/var/www/html/nextcloud"

ServerName cloud.exemple.com

ErrorLog ${APACHE_LOG_DIR}/nextcloud.error

CustomLog ${APACHE_LOG_DIR}/nextcloud.access combined

<Directory /var/www/html/nextcloud/>

Require all granted

Options FollowSymlinks MultiViews

AllowOverride All

<IfModule mod_dav.c>

Dav off

</IfModule>

SetEnv HOME /var/www/html/nextcloud

SetEnv HTTP_HOME /var/www/html/nextcloud

Satisfy Any

# Disable HTTP TRACE method.

TraceEnable off

<Files ".ht*">

Require all denied

</Files>

</Directory>

</VirtualHost>

Si ce n’est pas déjà fait, créez un enregistrement DNS ‘A’ pour votre nom de domaine vers l’adresse IP de votre serveur ou l’adresse IP de votre VPS ou l’adresse IP de votre fournisseur d’accès à internet pour ce sous-domaine (consultez l’étape 1 du tutoriel 4 / phase 4).

(Rappel des étapes si vous avez acheté votre nom de domaine via OVH : «Connexion à l’ Espace client d’OVH » -> Onglet « WebCloud» -> Lien « Noms de domaines » -> « avocats-dupond.com » -> Bouton « Zone DNS » -> Bouton « Créer un nouvel enregistrement » -> Bouton « A » -> Bouton « Suivant » -> « cloud » -> compléter l’adresse IP de votre VPS « 51.xx.xxx.xx » -> « Bouton Suivant » -> « Bouton Valider »).

Enregistrez et fermez le fichier.

(Pour enregistrer un fichier dans l’éditeur de texte Nano, appuyez sur les touches ‘Ctrl+o’, puis sur ‘Entrer’ pour confirmer. Pour quitter, appuyez sur ‘Ctrl+X’).

Activez ensuite ce nouveau fichier de configuration du serveur Apache ‘hôte virtuel’ :

sudo a2ensite nextcloud.conf

Exécutez la commande suivante pour activer les modules Apache requis :

sudo a2enmod rewrite headers env dir mime setenvif ssl

Testez ensuite la configuration d’Apache (facultatif) :

sudo apache2ctl -t

Si la syntaxe est correcte, rechargez Apache pour que les modifications soient prises en compte :

sudo systemctl restart apache2

Le module Mod_http2 ne prend pas en charge le préfork. Vous pouvez utiliser le module event MPM afin de prendre en charge HTTP/2 et cela vous oblige à exécuter PHP avec FastCGI car event MPM n’est pas compatible avec mod_php.

Puis suivez les étapes ci-dessous pour passer de prefork à event MPM concernant le paramétrage des progiciels apache2. et PHP

Désactivez le module PHP8.

sudo a2dismod php8.2

Désactivez le module MPM préfork.

sudo a2dismod mpm_prefork

Activez Event MPM, Fast_CGI et le module setenvif.

sudo a2enmod mpm_event proxy_fcgi setenvif

Rechargez Apache et les modules PHP :

sudo systemctl restart apache2 php8.2-fpm

Étape 5 : Installez et activez les modules PHP

Les dernières versions de Nextcloud sont compatibles avec PHP8.2 et php8.3

Exécutez les commandes suivantes pour installer les modules PHP8.2 et php8.3 requis ou recommandés par NextCloud :

sudo apt install imagemagick libapache2-mod-php php-imagick php8.2-common php8.2-pgsql php8.2-fpm php8.2-gd php8.2-curl php8.2-imagick php8.2-zip php8.2-xml php8.2-mbstring php8.2-bz2 php8.2-intl php8.2-bcmath php8.2-gmp

Installons également php8.3 et les modules nécessaires (Nextcloud 28 est compatible avec php8.3) :

sudo apt install imagemagick libapache2-mod-php php-imagick php8.3-common php8.3-pgsql php8.3-fpm php8.3-gd php8.3-curl php8.3-imagick php8.3-zip php8.3-xml php8.3-mbstring php8.3-bz2 php8.3-intl php8.3-bcmath php8.3-gmp

Certains modules php8.3 doivent être installés en complément pour Nextcloud 28. A cette fin, exécutez les commandes suivantes :

sudo wget -O /usr/local/bin/php-module-builder https://global-social.net/apps/raw/s/php-module-builder

sudo chmod +x /usr/local/bin/php-module-builder

cd /usr/local/bin/

sudo php-module-builder

Le script va vous demander de valider par la touche [Enter] et [y] l’instllation des modules php8.3 complémentaires.

sudo apt-get install -y libmagickcore-6.q16-6-extra

Rechargez Apache et les modules PHP :

sudo systemctl reload apache2 php8.2-fpm php8.3-fpm

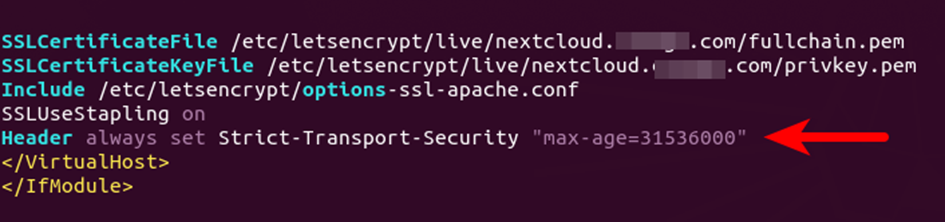

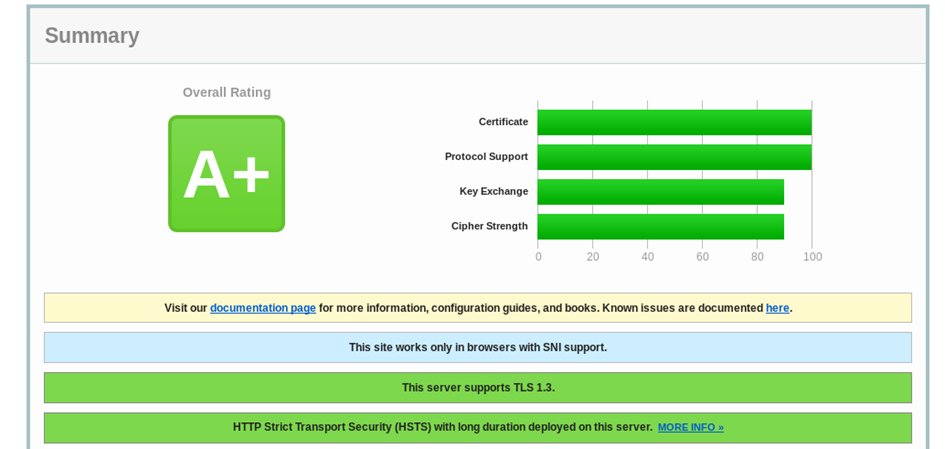

Étape 6 : Activez HTTPS :

Vous pouvez maintenant accéder à l’assistant d’installation web de Nextcloud dans votre navigateur web en entrant le nom de domaine de votre installation Nextcloud dans un navigateur internet :

http://cloud.exemple.com

Si la page web ne se charge pas, vous devez probablement ouvrir le port 80 dans le pare-feu :

sudo iptables -I INPUT -p tcp --dport 80 -j ACCEPT

Et le port 443 également :

sudo iptables -I INPUT -p tcp --dport 443 -j ACCEPT

Cependant, avant d’entrer toute information sensible, nous devons activer une connexion sécurisée HTTPS sur Nextcloud. Cela permettra de supprimer l’avertissement qui s’affiche dans votre navigateur lorsque vous tapez l’adresse commençant par : http:// .

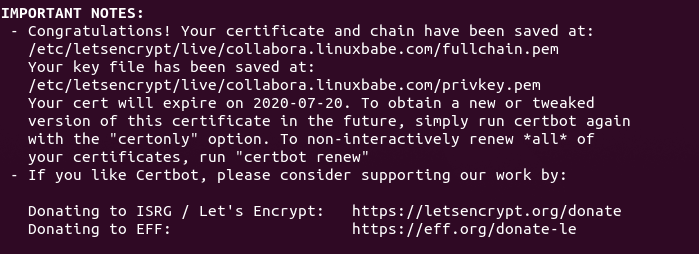

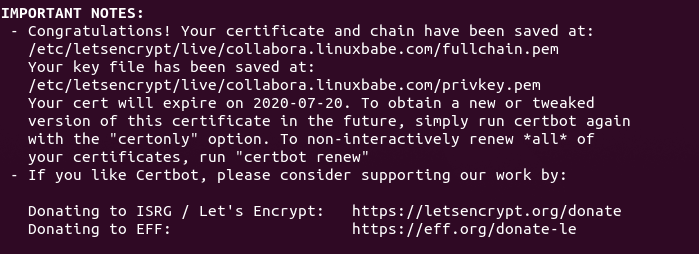

Nous pouvons obtenir un certificat TLS gratuit auprès de Let’s Encrypt.

Installer le client Let’s Encrypt (certbot) depuis le dépôt Ubuntu 22.04 :

sudo apt install certbot python3-certbot-apache

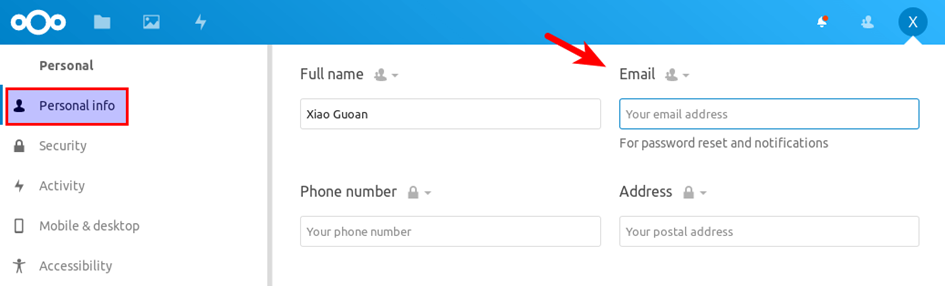

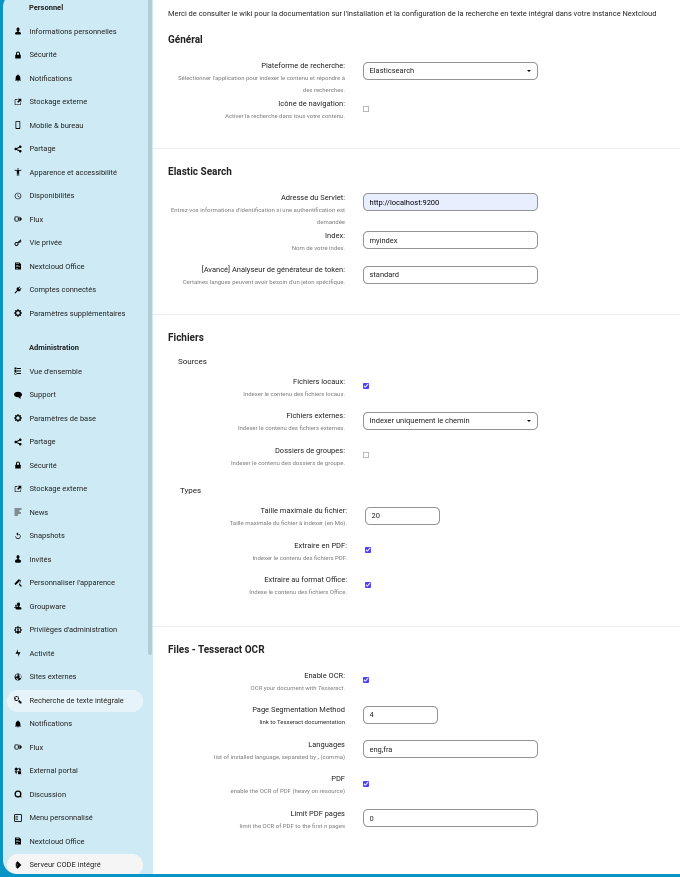

Python3-certbot-apache est le plugin Apache.