Tutoriel 7 : Installer un serveur d’e-mails sécurisé avec Postfix et dovecot

Pourquoi utiliser votre propre serveur de messagerie ?

Peut-être avez-vous un site Web qui doit envoyer des e-mails aux utilisateurs, ou peut-être souhaitez-vous envoyer vos e-mails depuis votre nom de domaine pour donner une image plus professionnelle à votre entreprise, ou peut-être souhaitez-vous stocker vos e-mails sur votre propre serveur pour protéger votre vie privée et le sécuriser...

La création de votre propre serveur de messagerie e-mails implique d’installer de nombreux composants logiciels. C’est la partie la plus longue et complexe de ces tutoriels.

En suivant ce tutoriel, non seulement vous aurez un serveur de messagerie fonctionnel, mais vous aurez également une bien meilleure compréhension du fonctionnement d‘un serveur mail.

Une fois que vous aurez terminé cette phase, vous devriez pouvoir envoyer et recevoir des e-mails avec votre propre domaine de messagerie sur votre propre serveur de messagerie.

Nous vous proposons deux types d’installation d’un serveur e-mails :

- La version simple qui consiste en l’installation du logiciel Mailinabox, recommandé par Nextcloud, mais avec moins de fonctionnalités (choix n°1)

- La version plus complexe et longue mais véritablement complète qui vous propose d’installer les progiciels, postfix, dovecot, postfisxadmin, un serveur sieve …etc. en expliquant chaque paramètre avec la possibilité d’ajouter d’autres serveurs mails et en prévoyant également des solutions de secours si l’adresse IP de votre serveur VPS est bannie par Microsoft ou Google, (choix n°2 recommandé)

Même si la version complexe est beaucoup plus longue à installer, nous vous la recommandons pour avoir une explication plus détaillée sur le fonctionnement général d’un serveur mails.

Installez Mail-in-a-Box (choix n°1) :

Mail-in-a-Box vous permet de devenir votre propre fournisseur de services de messagerie en quelques étapes simples. C’est un peu comme créer votre propre Gmail, mais que vous contrôlez de haut en bas.

Techniquement, Mail-in-a-Box transforme un ordinateur cloud en un serveur de messagerie fonctionnel. Mais vous n’avez pas besoin d’être un expert en technologie pour le mettre en place.

Voici comment faire fonctionner Mail-in-a-Box :

Remarque : la vidéo est un peu ancienne. Vous devez maintenant sélectionner un serveur exécutant Ubuntu 22.04 x64. Les autres étapes restent les mêmes, vous pouvez donc toujours utiliser cette vidéo comme référence.

Le logiciel Mail-in-a-Box fournit une messagerie Web et un serveur IMAP/SMTP à utiliser avec les appareils mobiles et les logiciels de messagerie de bureau. Il comprend également la synchronisation des contacts et du calendrier.

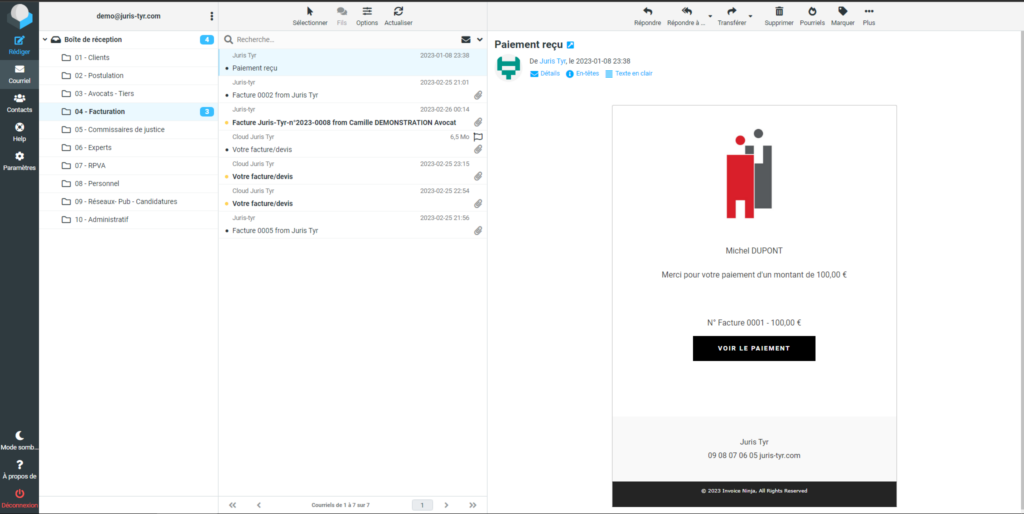

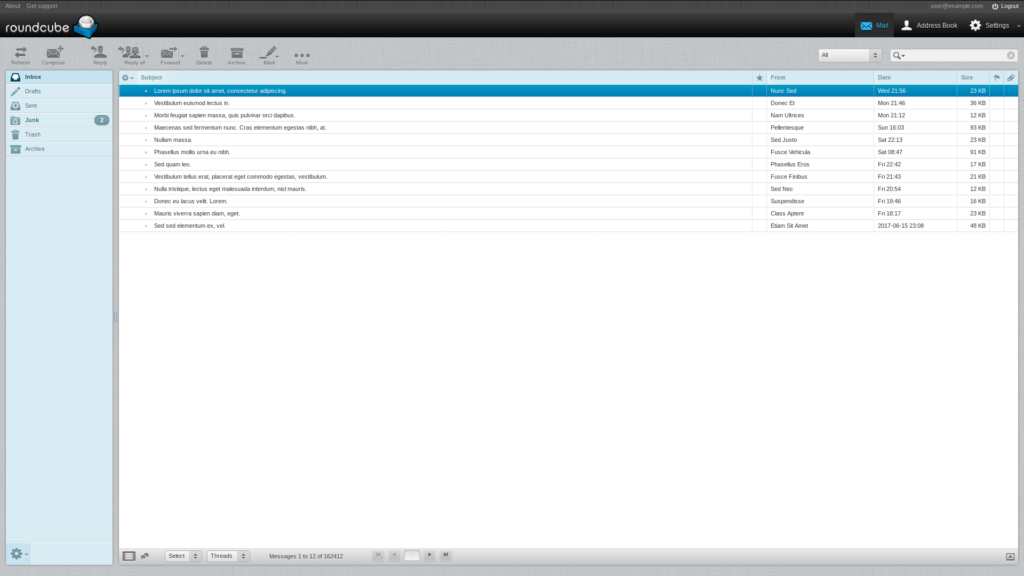

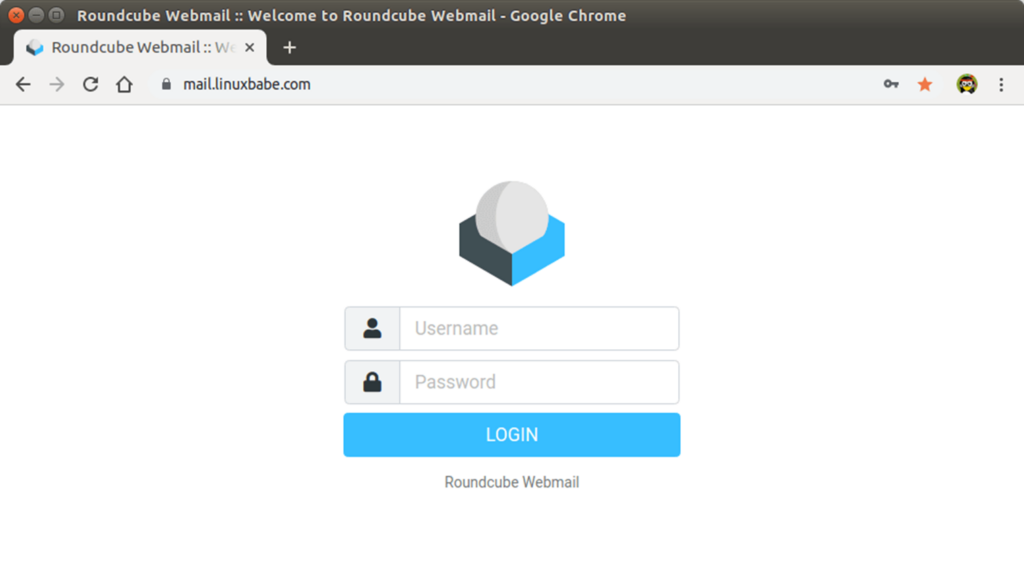

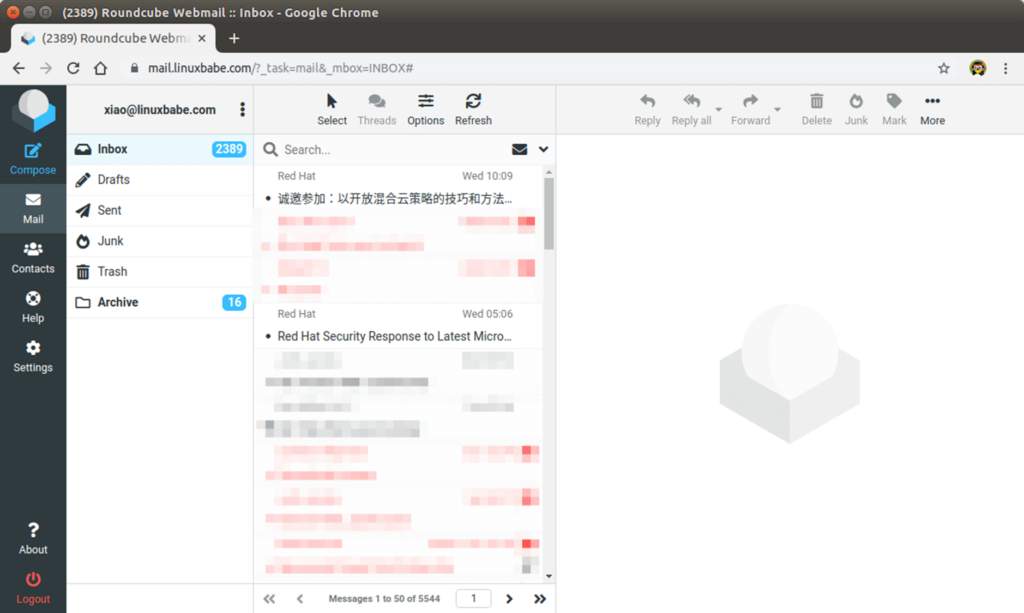

Roundcube Webmail :

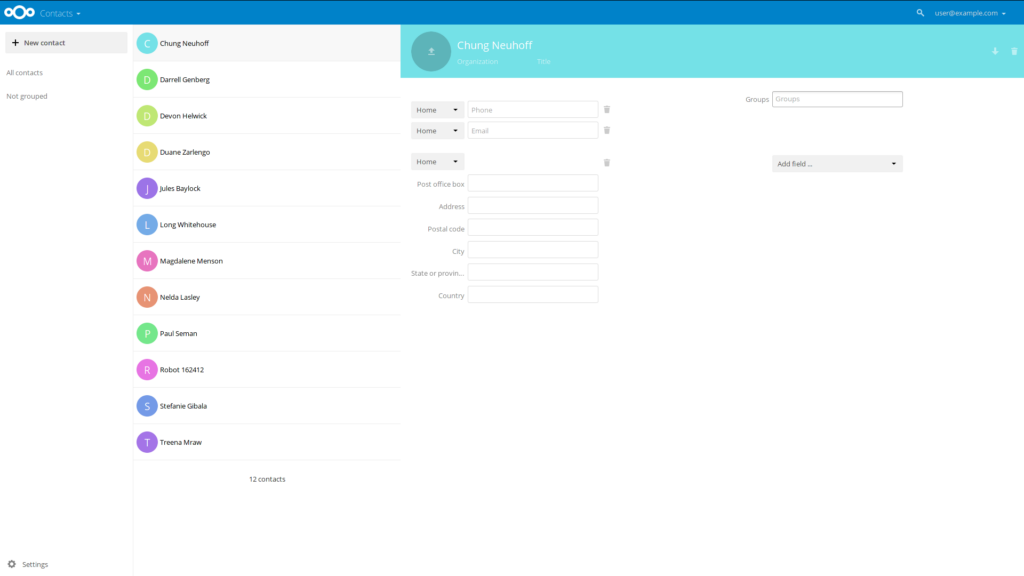

Une intégration automatique avec Nextcloud Contacts :

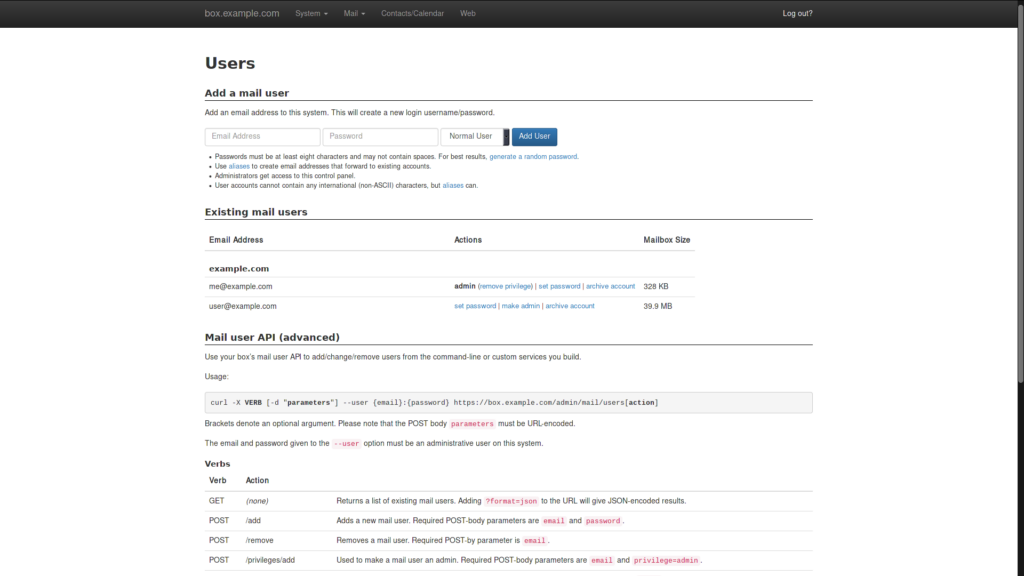

Un panneau de contrôle pour créer ou supprimer des adresses mail :

Mail-in-a-Box comprend également d’autres fonctionnalités de messagerie standard telles que la protection anti-spam (filtrage anti-spam et liste grise), les règles de filtrage de messagerie, la configuration automatique du client de messagerie et des sauvegardes automatisées sur Amazon S3 et d’autres services.

Mail-in-a-Box inclut également une configuration DNS automatique lorsque vous le laissez devenir votre serveur de noms afin qu’il puisse définir des enregistrements DNS importants pour la délivrabilité et la sécurité du courrier, notamment SPF, DKIM, DMARC et MTA-STS.

Lorsqu’il est activé, DNSSEC (avec DANE TLSA) offre un niveau de protection plus élevé contre les attaques actives avec d’autres serveurs de messagerie exécutant également DANE TLSA.

Les certificats TLS sont automatiquement fournis à partir de Let’s Encrypt. (Pour en savoir plus, consultez nos pratiques de sécurité.)

Mail-in-a-Box peut héberger le courrier de plusieurs utilisateurs et de plusieurs noms de domaine.

Il prend également en charge l’hébergement de sites Web statiques simples (puisque la boîte sert HTTP de toute façon), ou vous pouvez héberger un site Web ailleurs (ajoutez simplement des enregistrements DNS personnalisés dans le panneau de configuration de votre Mail-in-a-Box).

Mail-in-a-Box comprend un panneau de configuration Web dans lequel vous pouvez ajouter des comptes de messagerie, des alias de messagerie et des enregistrements DNS personnalisés et configurer des sauvegardes.

Le panneau de commande affiche des vérifications complètes de l’état des enregistrements DNS et de l’activité/surveillance du système et prend en charge l’authentification à deux facteurs basée sur TOTP pour la connexion.

Les fonctionnalités du panneau de configuration sont également accessibles via l’API HTTP RESTful (documentation API).

Comment installer Mail-in-a-box avec une ligne de commande :

Le guide de configuration vous décrit les étapes d’installation. Il ne faut que quelques heures pour parvenir à un système pleinement opérationnel.

Si vous disposez d’un nom de domaine ‘exemple.com‘ et d’un pc ou d’un serveur sousq Ubuntu 22.04, vous exécutez la commande suivante pour installer Mail-In-a-Box :

sudo curl -s https://mailinabox.email/setup.sh | sudo bash

Il vous sera demandé de saisir l’adresse e-mail souhaitée et quelques autres questions de configuration. Le script installera (et désinstallera !) et configurera quelques dizaines de packages Ubuntu et le panneau de configuration Mail-in-a-Box.

– Consultez le guide de configuration pour plus de détails.

– Consultez le fichier README sur github pour obtenir des instructions avancées.

Veuillez noter que le but de ce projet est de fournir une solution simple et clé en main. Il n’y a pratiquement aucune option de configuration et vous ne pouvez pas modifier les fichiers de configuration de la machine après l’installation.

Si vous recherchez quelque chose de plus avancé, essayez iRedMail (tutoriel d’installation de iRedMail) ou Modoboa (tutoriel d’installation de Modoboa).

Si vous avez besoin d’aide, veuillez consulter le guide de maintenance puis demander sur le forum de l’éditeur du logiciel.

Installez Postfix (choix n°2, recommandé) :

Postfix est un progiciel de transport de messages (MTA) à la pointe de la technologie, alias un serveur SMTP, qui remplit deux fonctions.

- Il est responsable du transport des messages électroniques d’un client de messagerie/agent utilisateur de messagerie (MUA) vers un serveur SMTP distant.

- Il est également utilisé pour accepter les e-mails d’autres serveurs SMTP.

Postfix a été construit par Wietse Venema qui est un expert Unix et de la sécurité. Il est facile à utiliser, conçu dans un souci de sécurité et de modularité, chaque module fonctionnant au niveau de privilège le plus bas possible requis pour faire le travail. Postfix s’intègre étroitement à Unix/Linux et ne fournit pas les fonctionnalités qu’Unix/Linux fournit déjà. Il est fiable dans des conditions simples et stressantes.

Postfix a été conçu à l’origine pour remplacer Sendmail, le serveur SMTP traditionnel sous Unix. En comparaison, Postfix est plus sécurisé et plus facile à configurer. Il est compatible avec Sendmail, donc si vous désinstallez Sendmail et le remplacez par Postfix, vos scripts et programmes existants continueront à fonctionner de manière transparente.

Dans ce tutoriel, vous apprendrez à configurer Postfix pour un seul domaine : exemple.com.

- Tutoriel 7 : Installez un serveur d’e-mail (facultatif)

- Etape 1 ; Installez d’un serveur Postfix sous Ubuntu 22.04

- Etape 2 : Installez Dovecot

- Etape 3 : Installez Postfixadmin

- Etape 4 : Configurez SPF et DKIM avec Postfix sur Ubuntu

- Etape 5 : Création d’un enregistrement DMARC pour protéger votre nom de domaine contre l’usurpation d’e-mails

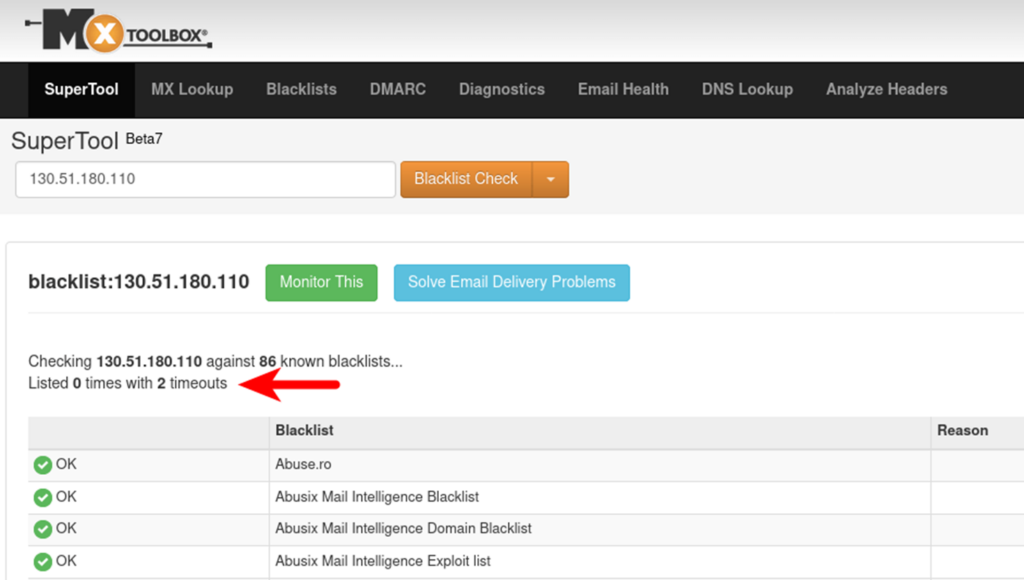

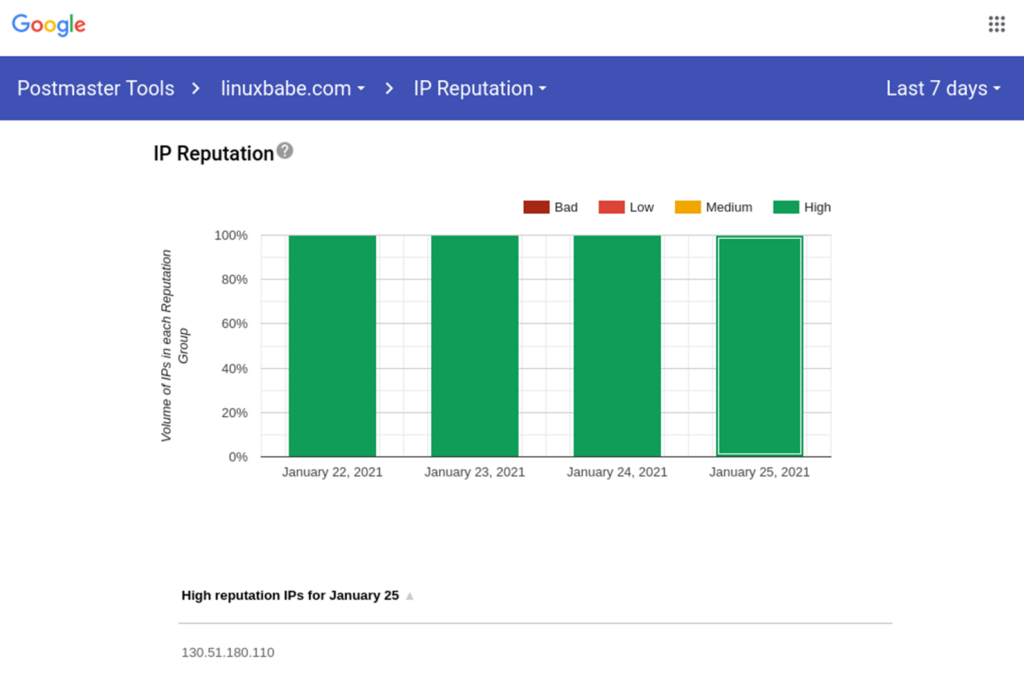

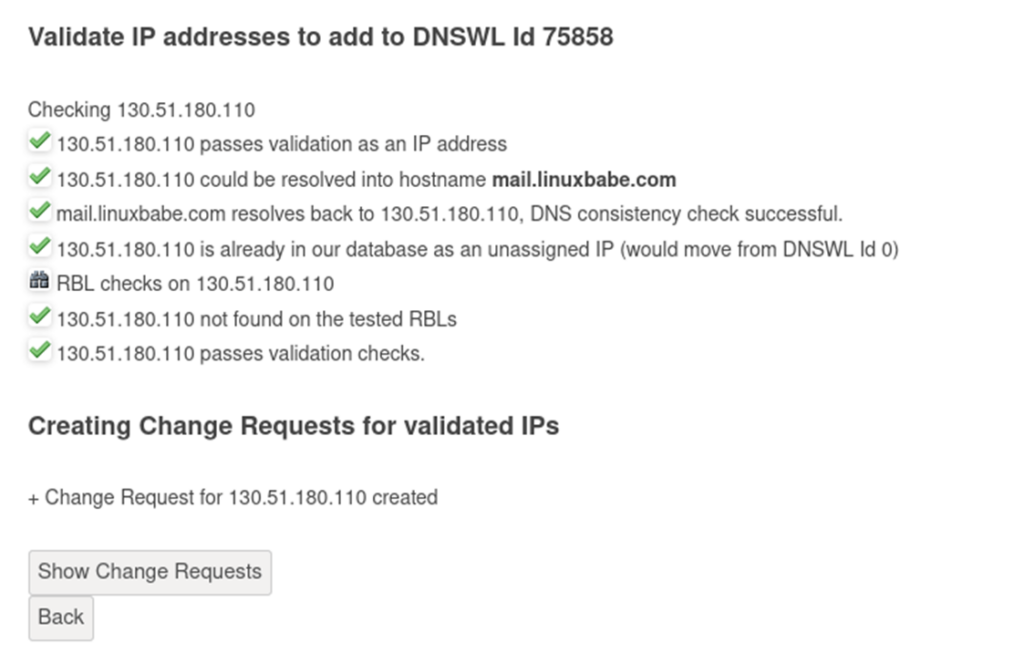

- Etape 6 : Comment contourner les blacklists d’adresses IP de Microsoft Outlook et des autres fournisseurs d’adresses e-mails (facultatif)

- Etape 7 : Installez le webmail Roundcube (Logiciel de messagerie en ligne)

- Etape complémentaire : Comment paramétrer plusieurs serveurs e-mail (facultatif)

- Etape 8 : Comment limiter le risque que vos e-mails soient classés dans les spams (facultatif)

- Etape 9 : Installez les logiciels antivirus Amis et ClamAv sur Ubuntu (facultatif)

Choses à faire avant d’installer Postfix :

Pour améliorer les performances de Postfix et tirer le meilleur parti de Postfix, vous devez configurer correctement votre serveur Ubuntu.

Définir un nom d’hôte pour le serveur Ubuntu :

Par défaut, Postfix utilise le nom d’hôte de votre serveur pour s’identifier lors de la communication avec d’autres MTA. Le nom d’hôte peut avoir deux formes : un seul mot et FQDN.

La forme de mot unique est principalement utilisée sur les ordinateurs personnels. Votre ordinateur personnel Linux peut être nommé linux, debian, ubuntu etc.

Le FQDN (nom de domaine complet) est couramment utilisé sur les serveurs connectés à Internet et nous devons utiliser le FQDN sur nos serveurs de messagerie.

Il se compose de deux parties : un nom de nœud et un nom de domaine.

Par exemple:

mail.exemple.comest un FQDN. mail est le nom du nœud et exemple.com est le nom de domaine.

FQDN apparaîtra dans la bannière smtpd.

Certains fournisseurs de services mail rejettent les messages si votre Postfix ne fournit pas de FQDN dans la bannière smtpd. Certains MTA interrogent même le DNS pour voir si le FQDN dans la bannière smtpd correspond à l’adresse IP de votre serveur de messagerie.

Entrez la commande suivante pour voir la forme FQDN de votre nom d’hôte.

hostname -f

Si votre serveur Ubuntu n’a pas encore de nom de domaine complet, vous pouvez utiliser la commande hostnamectl pour en définir un (remplacez exemple.com par votre nom de domaine):

sudo hostnamectl set-hostname exemple.com

Un nom de domaine complet courant pour un serveur de messagerie est : mail.exemple.com.

Vous devez vous déconnecter du serveur et vous reconnecter pour voir ce changement de FQDN à l’invite de commande précédente.

Configurer les enregistrements DNS pour votre serveur de messagerie

Vous devez vous rendre sur votre service d’hébergement DNS (généralement votre registraire de domaine comme OVHCloud ou NameCheap) pour configurer les enregistrements DNS

Créer un enregistrement ‘MX’ ‘mail.exemple.com’ avec votre domaine

Un enregistrement MX indique aux autres MTA que votre serveur de messagerie mail.votredomaine.com est responsable de la distribution des e-mails pour votre nom de domaine.

MX record @ mail.exemple.comUn nom commun pour l’hôte MX est mail.exemple.com. Vous pouvez spécifier plusieurs enregistrements MX et définir la priorité de vos serveurs de messagerie. Un nombre inférieur signifie une priorité plus élevée. Ici, nous n’utilisons qu’un seul enregistrement MX et définissons 0 comme valeur de priorité. (0 – 65535)

Notez que lorsque vous créez l’enregistrement MX, vous devez saisir @ ou votre nom de domaine dans le champ du nom, comme ci-dessous. Un nom de domaine apex est un nom de domaine sans sous-domaine.

ou sur OVHCloud :

Créer un enregistrement ‘A’ avec un sous domaine mail :

Un enregistrement A relie un nom de domaine complet à une adresse IPv4.

Créer un sous domaine « mail.exemple.com » depuis l’interface de gestion de nom de domaine de votre prestataire (reportez-vous à l’étape 1 de la phase 4 de ce tutoriel).

mail.exemple.com <IPv4-address>

Créer un enregistrement ‘AAAA’ avec un sous domaine mail ‘mail.exemple.com’ (facultatif) :

Si votre serveur utilise une adresse IPv6, il est également judicieux d’ajouter un enregistrement DNS AAAA pour mail.exemple.com.

mail.exemple.com <IPv6-address>

Astuce : Si vous utilisez le service DNS Cloudflare, vous ne devez pas activer la fonctionnalité CDN (proxy) lors de la création d’un enregistrement A et AAAA pour mail.exemple.com. Cloudflare ne prend pas en charge le proxy SMTP ou IMAP.

Cas particulier : créer éventuellement un enregistrement PTR (facultatif) :

Un enregistrement de pointeur, ou enregistrement PTR, mappe une adresse IP à un FQDN. Il s’agit de l’équivalent de l’enregistrement A et est utilisé pour la recherche DNS inversé (rDNS).

La résolution inverse de l’adresse IP avec enregistrement PTR peut aider à bloquer les spammeurs. De nombreux MTA n’acceptent les e-mails que si le serveur est réellement responsable d’un certain domaine. Vous devez donc définir un enregistrement PTR pour votre serveur de messagerie afin que vos e-mails aient une meilleure chance d’atterrir dans la boîte de réception du destinataire au lieu du dossier spam.

Pour vérifier l’enregistrement PTR d’une adresse IP, vous pouvez utiliser la commande suivante.

dig -x <IP> +short

ou

host <IP>

L’enregistrement PTR n’est pas géré par votre bureau d’enregistrement de domaine. Il est géré par l’organisation qui vous donne une adresse IP. Vous obtenez l’adresse IP de votre fournisseur d’hébergement, et non de votre registraire de domaine, vous devez donc définir un enregistrement PTR pour votre adresse IP dans le panneau de configuration de votre fournisseur d’hébergement. Sa valeur doit être le nom d’hôte de votre serveur de messagerie : mail.votre-domaine.com. Si votre serveur utilise une adresse IPv6, ajoutez également un enregistrement PTR pour votre adresse IPv6.

Remarque : Gmail vérifiera en fait l’enregistrement A du nom d’hôte spécifié dans l’enregistrement PTR. Si le nom d’hôte correspond à la même adresse IP, Gmail acceptera votre e-mail. Sinon, il rejettera votre e-mail.

Une fois tout ce qui précède terminé, allons-y avec Postfix.

Etape 1 : Installation de Postfix

Sur votre serveur Ubuntu, exécutez les deux commandes suivantes.

sudo apt-get update

sudo apt-get install postfix -y

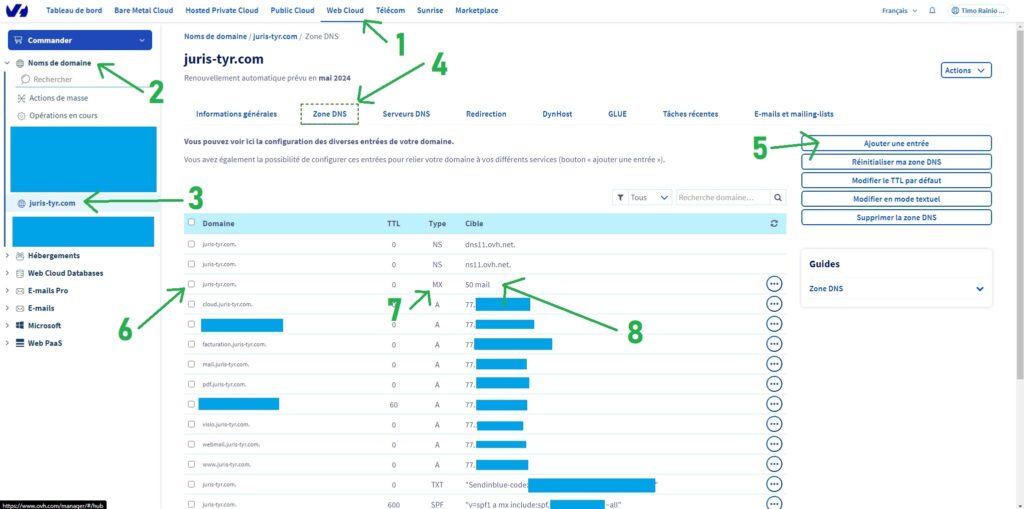

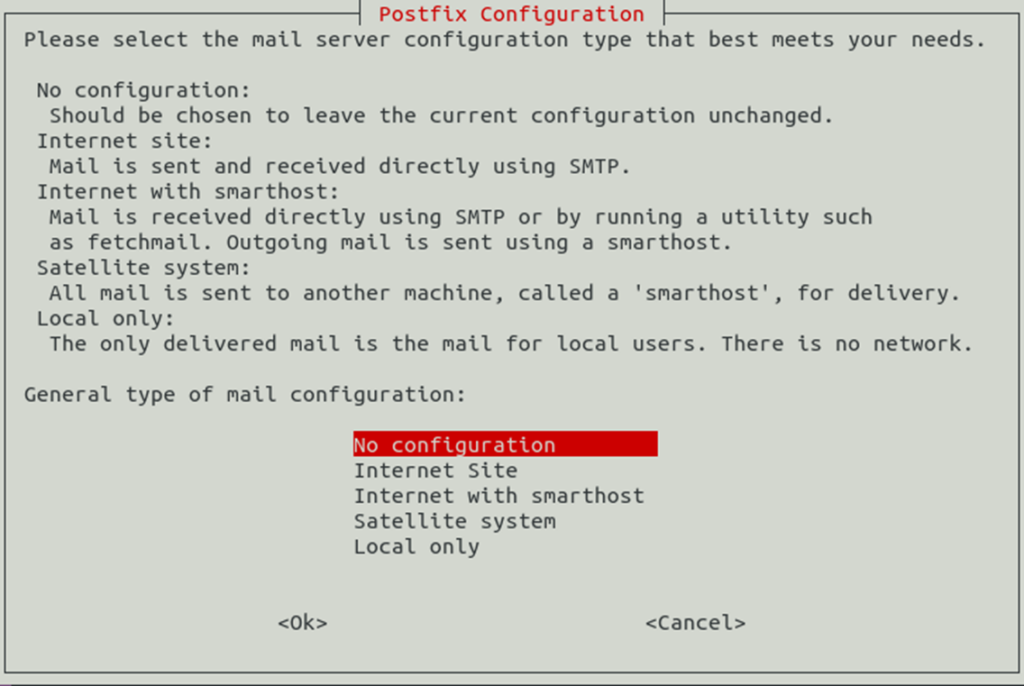

Vous serez invité à sélectionner un type pour la configuration du courrier.

Vous sélectionnerez le deuxième type : Internet Site.

- No configuration : signifie que le processus d’installation ne configurera aucun paramètre.

- Internet site :signifie utiliser Postfix pour envoyer des e-mails à d’autres MTA et recevoir des e-mails d’autres MTA.

- Internet with smarthost : signifie utiliser postfix pour recevoir des e-mails d’autres MTA, mais utiliser un autre hôte intelligent pour relayer les e-mails au destinataire.

- Satellite system : signifie l’utilisation d’un hôte intelligent pour envoyer et recevoir des e-mails.

- Local only : signifie que les e-mails sont transmis uniquement entre les comptes d’utilisateurs locaux.

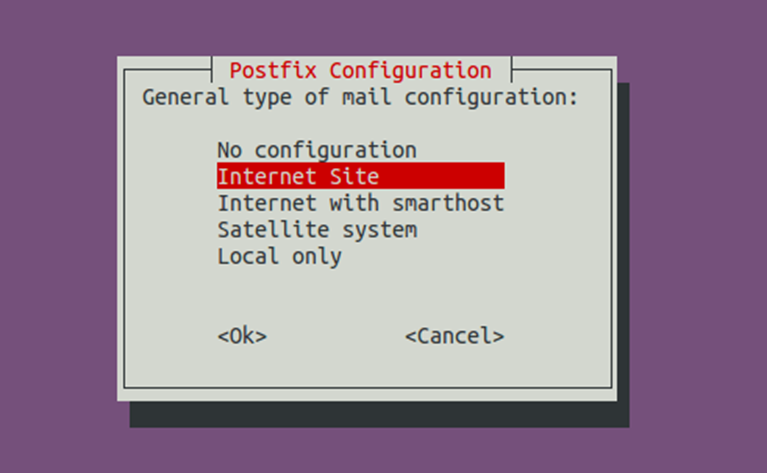

Ensuite, entrez votre nom de domaine pour le nom de messagerie système, c’est-à-dire le nom de domaine après le symbole @. Par exemple, l’adresse e-mail du cabinet Avocat-Rainio est co*****@av***********.com, on a donc saisi avocat-rainio.com pour le nom de messagerie du système. Ce nom de domaine sera ajouté aux adresses qui n’ont pas de nom de domaine spécifié.

Notez que si vous saisissez un sous-domaine tel que mail.exemple.com, vous pourrez recevoir des e-mails destinés aux adresses to**@ma**.com, mais pas les e-mails destinés à to**@ex*****.com.

Vous devez donc choisir : Internet Site

puis indiquer votre nom de domaine : exemple.com

Une fois installé, Postfix sera automatiquement démarré et un fichier /etc/postfix/main.cf sera généré. Nous pouvons maintenant vérifier la version de Postfix avec cette commande :

postconf mail_version

Sur Ubuntu 22.04, la version Postfix est 3.6.4 et Ubuntu 20.04 est livré avec la version 3.4.10.

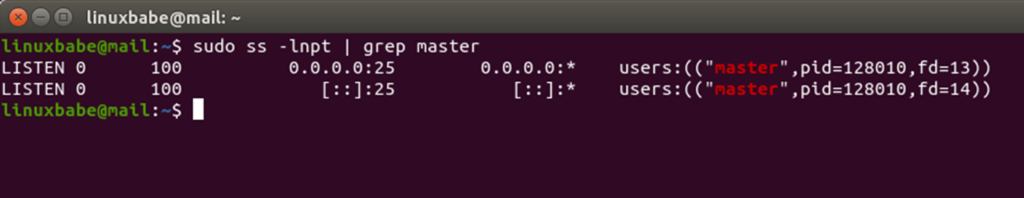

mail_version = 3.6.4L’utilitaire ‘ss’ (Socket Statistics) nous indique que le processus maître de Postfix écoute sur le port TCP 25.

sudo ss -lnpt | grep master

Postfix est livré avec de nombreux fichiers binaires sous le répertoire /usr/sbin/ , comme on peut le voir avec la commande suivante.

dpkg -L postfix | grep /usr/sbin/

Résultat :

/usr/sbin/postalias/usr/sbin/postcat/usr/sbin/postconf/usr/sbin/postdrop/usr/sbin/postfix/usr/sbin/postfix-add-filter/usr/sbin/postfix-add-policy/usr/sbin/postkick/usr/sbin/postlock/usr/sbin/postlog/usr/sbin/postmap/usr/sbin/postmulti/usr/sbin/postqueue/usr/sbin/postsuper/usr/sbin/posttls-finger/usr/sbin/qmqp-sink/usr/sbin/qmqp-source/usr/sbin/qshape/usr/sbin/rmail/usr/sbin/sendmail/usr/sbin/smtp-sink/usr/sbin/smtp-sourceOuvrir le port TCP 25 (entrant) dans le pare-feu :

Le port TCP entrant 25 doit être ouvert, afin que Postfix puisse recevoir des emails d’autres serveurs SMTP. Ubuntu n’active pas de pare-feu par défaut. Si vous avez activé le pare-feu UFW, vous devez ouvrir le port 25 (entrant) avec la commande suivante.

sudo ufw allow 25/tcp

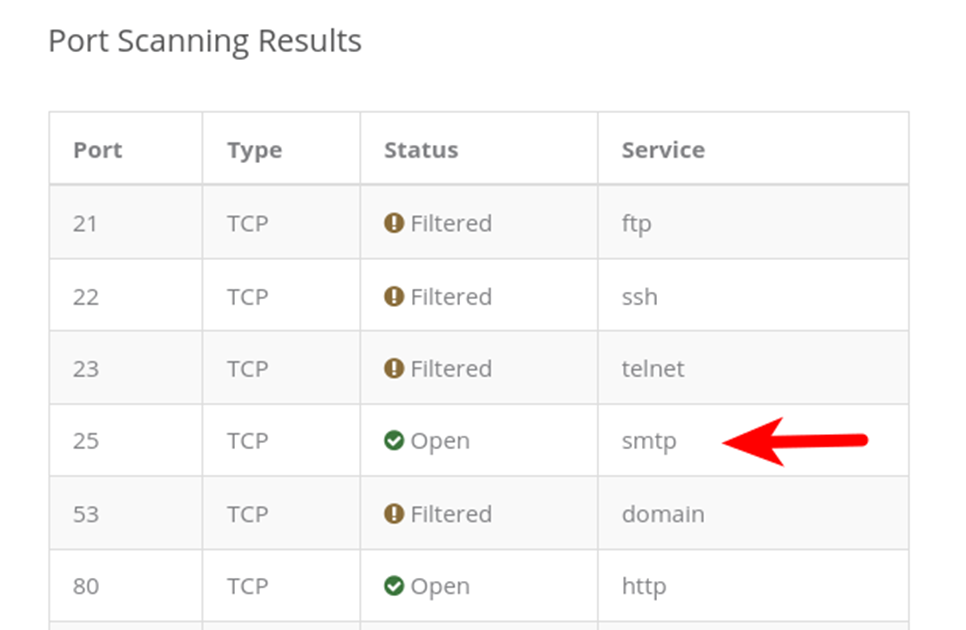

Nous pouvons ensuite analyser les ports ouverts sur le serveur de messagerie à l’aide d’un analyseur de ports en ligne. Entrez l’adresse IP publique de votre serveur de messagerie et sélectionnez analyser tous les ports communs.

Vous pouvez voir sur la capture d’écran ci-dessus que le port TCP 25 est ouvert sur le serveur de messagerie.

Vérifier si le port TCP 25 (sortant) est bloqué (facultatif) :

Le port 25 TCP sortant doit être ouvert, afin que Postfix puisse envoyer des e-mails à d’autres serveurs SMTP. Le port TCP 25 sortant est contrôlé par votre hébergeur. Nous pouvons installer l’utilitaire telnet pour vérifier s’il est ouvert ou bloqué.

sudo apt install telnet

Exécutez la commande suivante sur votre serveur de messagerie.

telnet gmail-smtp-in.l.google.com 25

S’il n’est pas bloqué, vous verrez des messages comme ci-dessous, qui indiquent qu’une connexion est établie avec succès. (Astuce : saisissez le mot ‘quit’ et appuyez sur Entrée pour fermer la connexion.)

Trying 74.125.68.26...Connected to gmail-smtp-in.l.google.com.Escape character is '^]'.220 mx.google.com ESMTP y22si1641751pll.208 - gsmtpSi le port 25 (sortant) est bloqué, vous verrez quelque chose comme :

Trying 2607:f8b0:400e:c06::1a...Trying 74.125.195.27...telnet: Unable to connect to remote host: Connection timed outDans ce cas, votre Postfix ne peut pas envoyer d’emails vers d’autres serveurs SMTP. Demandez à votre FAI/fournisseur d’hébergement d’ouvrir le port sortant 25 pour vous. S’ils refusent votre demande, vous devez configurer un relais SMTP pour contourner le blocage du port 25 ou utiliser un VPS comme Kamatera qui ne bloque pas le port 25.

Certaines personnes pourraient se demander : « Puis-je changer le port 25 en un autre port pour contourner le blocage » ?

La réponse est non.

- La modification du port ne fonctionne que lorsque vous contrôlez à la fois le côté serveur et le côté client. Lorsque Postfix envoie des e-mails, il agit en tant que client SMTP.

- Le serveur de messagerie du destinataire fait office de serveur SMTP. Vous n’avez aucun contrôle sur le serveur SMTP de réception.

- Les serveurs SMTP écoutent sur le port 25 pour recevoir des e-mails. Ils s’attendent à ce que les clients SMTP atteignent le port 25.

- Il n’y a pas d’autre port pour recevoir des e-mails. Si votre Postfix ne se connecte pas au port 25 du serveur SMTP de réception, vous ne pourrez pas envoyer d’emails.

Envoi d’e-mails de test (facultatif) :

En fait, nous pouvons désormais envoyer et recevoir des e-mails depuis la ligne de commande. Si votre serveur Ubuntu dispose d’un compte utilisateur appelé utilisateur1, l’adresse e-mail de cet utilisateur est ut**********@vo**********.com. Vous pouvez envoyer un e-mail à l’utilisateur racine ro**@vo**********.com. Vous pouvez également envoyer des e-mails à Gmail, Yahoo Mail ou tout autre service de messagerie.

Lors de l’installation de Postfix, un binaire sendmail est placé dans /usr/sbin/sendmail, qui est compatible avec le serveur SMTP Sendmail traditionnel.

Vous pouvez utiliser le binaire sendmail de Postfix pour envoyer un e-mail de test à votre compte Gmail comme ceci :

echo "test email" | sendmail yo**********@gm***.com

Dans cette commande simple, sendmail lit un message à partir de l’entrée standard et définit « test email » comme corps du message, puis envoie ce message à votre compte Gmail. Vous devriez pouvoir recevoir cet e-mail de test dans votre boîte de réception Gmail (ou dossier spam).

Vous pouvez voir que bien que nous n’ayons pas spécifié l’adresse d’expédition, Postfix ajoute automatiquement un nom de domaine pour l’adresse d’expédition.

C’est parce que nous avons ajouté notre nom de domaine dans le nom de messagerie système lors de l’installation de Postfix.

Remarque : Le nom de domaine De : est déterminé par le paramètre myorigin dans Postfix, et non par le paramètre myhostname .

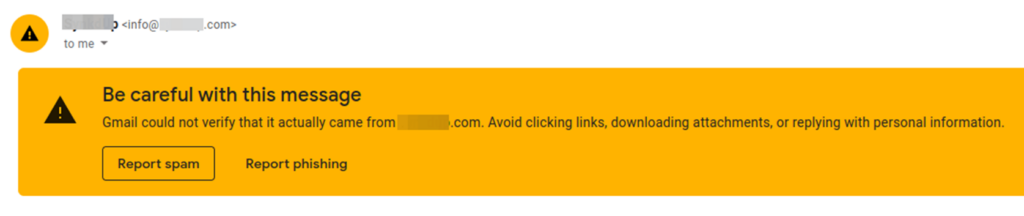

Vous pouvez essayer de répondre à cet e-mail de test pour voir si Postfix peut recevoir des e-mails. Il est probable que les e-mails envoyés depuis votre domaine soient étiquetés comme spam. Ne vous inquiétez pas maintenant. Nous allons résoudre ce problème dans les parties ultérieures de cette série de didacticiels.

La boîte de réception de chaque utilisateur se trouve dans le fichier /var/spool/mail/<username> ou /var/mail/<username>.

Si vous ne savez pas où chercher la boîte de réception, utilisez cette commande.

postconf mail_spool_directory

Le journal des e-mails de Postfix est stocké dans /var/log/mail.log.

Vous ne pouvez toujours pas envoyer d’e-mail ? (facultatif)

eh bien, c’est dommage… Bref, si le port 25 (sortant) n’est pas bloqué, mais que vous ne pouvez toujours pas envoyer d’e-mails depuis votre propre serveur de messagerie vers votre autre adresse e-mail telle que Gmail, vous devez ouvrir le journal des e-mails (/var/log/mail.log) avec un éditeur de texte en ligne de commande, tel que Nano.

sudo nano /var/log/mail.log

Par exemple, certaines personnes peuvent voir les lignes suivantes dans le fichier.

host gmail-smtp-in.l.google.com[2404:6800:4003:c03::1b] said: 550-5.7.1 [2a0d:7c40:3000:b8b::2] Our system has detected that 550-5.7.1 this message does not meet IPv6 sending guidelines regarding PTR 550-5.7.1 records and authentication. Please review 550-5.7.1 https://support.google.com/mail/?p=IPv6AuthError for more informationCela signifie que votre serveur de messagerie utilise IPv6 pour envoyer l’e-mail, mais que vous n’avez pas configuré d’enregistrements IPv6. Vous devez vous rendre dans votre gestionnaire DNS, définir l’enregistrement AAAA pour mail.votre-domaine.com, puis vous devez également définir l’enregistrement PTR pour votre adresse IPv6. (L’enregistrement PTR est géré par l’organisation qui vous donne une adresse IP.)

Pour enregistrer un fichier dans l’éditeur de texte Nano, appuyez sur Ctrl+O, puis appuyez sur Entrée pour confirmer. Pour quitter, appuyez sur Ctrl + X.

Comment augmenter la limite de taille des pièces jointes :

Par défaut, la pièce jointe ne peut pas dépasser 10 Mo, ce qui est indiqué par le paramètre message_size_limit .

postconf | grep message_size_limit

Résultat :

message_size_limit = 10240000Ce paramètre définit la taille limite des e-mails provenant de votre propre serveur de messagerie et des e-mails arrivant sur votre serveur de messagerie.

Pour autoriser une pièce jointe d’une taille de 50 Mo, exécutez la commande suivante.

sudo postconf -e message_size_limit=52428800

Lorsque la commande postconf est invoquée avec l’option -e (edit), elle essaiera de trouver le paramètre (message_size_limit) dans le fichier de configuration principal de Postfix (/etc/postfix/main.cf) et de modifier la valeur. Si le paramètre est introuvable, il ajoute le paramètre à la fin du fichier.

Notez que message_size_limit ne doit pas être supérieur à mailbox_size_limit, sinon Postfix pourrait ne pas être en mesure de recevoir des e-mails. La valeur par défaut de mailbox_size_limit est de 5 120 000 octets (environ 48 Mo) dans le package Postfix en amont. Sur Ubuntu, la valeur par défaut est définie sur 0, comme on peut le voir avec

postconf | grep mailbox_size_limit

Résultat :

mailbox_size_limit = 0Cela signifie que la boîte aux lettres n’a pas de limite de taille…

Redémarrez Postfix pour que les modifications prennent effet.

sudo systemctl restart postfix

Lorsque vous envoyez un e-mail avec des pièces jointes volumineuses à partir de votre serveur de messagerie, vous devez également faire attention à la limite de taille des pièces jointes du serveur de réception. Par exemple, vous ne pouvez pas envoyer une pièce jointe de plus de 25 Mo à une adresse Gmail.

Définition du nom d’hôte Postfix :

Par défaut, le serveur SMTP de Postfix utilise le nom d’hôte du système d’exploitation. Cependant, le nom d’hôte du système d’exploitation peut changer, c’est donc une bonne pratique de définir le nom d’hôte directement dans le fichier de configuration de Postfix. Ouvrez le fichier de configuration principal de Postfix avec un éditeur de texte en ligne de commande, tel que Nano.

sudo nano /etc/postfix/main.cf

Recherchez le paramètre myhostname et définissez mail.yourdomain.com comme valeur. Il n’est pas recommandé d’utiliser le domaine apex votredomaine.com comme monnomd’hôte. Techniquement, vous pouvez utiliser le domaine apex, mais cela créera des problèmes dans les parties ultérieures de cette série de didacticiels.

myhostname = mail.exemple.comEnregistrez et fermez le fichier. (Pour enregistrer un fichier dans l’éditeur de texte Nano, appuyez sur Ctrl+O, puis appuyez sur Entrée pour confirmer. Pour quitter, appuyez sur Ctrl+X.) Redémarrez Postfix pour que la modification prenne effet.

sudo systemctl restart postfix

Création d’un alias d’e-mail :

Il existe certains alias obligatoires que vous devez configurer lorsque vous utilisez votre serveur de messagerie dans un environnement de production. Vous pouvez ajouter un alias d’adresse e-mail dans le fichier /etc/aliases , qui est un fichier de table de recherche spécial de Postfix utilisant un format compatible Sendmail.

sudo nano /etc/aliases

Par défaut, il n’y a que deux lignes dans ce fichier.

# See man 5 aliases for format

postmaster: rootLa première ligne est un commentaire. La deuxième ligne est la seule définition d’un alias dans ce fichier. Le côté gauche est le nom d’alias. Le côté droit est la destination finale du message électronique. Ainsi, les e-mails pour po********@ex*****.com seront envoyés à ro**@yo*********.com. L’adresse e-mail du postmaster est requise par la RFC 2142.

Normalement, nous n’utilisons pas l’adresse e-mail racine. Au lieu de cela, le ‘postmaster’ peut utiliser un nom de connexion normal pour accéder aux e-mails. Vous pouvez donc ajouter la ligne suivante. Remplacez nom d’utilisateur par votre vrai nom d’utilisateur si votre système d’exploitation est Ubuntu, ce sera probablement ubuntu, sinon, indiquez votre nom d’utilisateur).

root: ubuntu

De cette façon, les e-mails pour po********@yo*********.com seront envoyés à us******@yo*********.com. Vous pouvez maintenant enregistrer et fermer le fichier. Ensuite, reconstruisez la base de données d’alias avec la commande newaliases

sudo newaliases

Utilisation d’une adresse IPv4 uniquement :

Par défaut, Postfix utilise à la fois les protocoles IPv4 et IPv6, comme on peut le voir avec :

postconf inet_protocols

Résultat :

inet_protocols = allSi votre serveur de messagerie n’a pas d’adresse IPv6 publique, il est préférable de désactiver IPv6 dans Postfix pour éviter les connexions IPv6 inutiles. Exécutez simplement la commande suivante pour désactiver IPv6 dans Postfix.

sudo postconf -e "inet_protocols = ipv4"

Redémarrez ensuite Postfix.

sudo systemctl restart postfix

Mettre à jour de Postfix :

Si vous exécutez sudo apt update, puis sudo apt upgrade et que le système va mettre à niveau Postfix, vous serez peut-être invité à choisir à nouveau un type de configuration pour Postfix. Cette fois, vous devez choisir Aucune configuration pour ne pas toucher à votre fichier de configuration actuel.

Félicitations ! Vous avez maintenant un serveur de messagerie Postfix de base opérationnel. Vous pouvez envoyer des e-mails en texte brut et lire les e-mails entrants à l’aide de la ligne de commande. Dans la prochaine partie de cette série de didacticiels, nous apprendrons comment installer le serveur Dovecot IMAP et activer le cryptage TLS, ce qui nous permettra d’utiliser un client de messagerie de bureau comme Mozilla Thunderbird pour envoyer et recevoir des e-mails.

Etape 2 : Installer le serveur Dovecot IMAP sur Ubuntu et activer le cryptage TLS

Il s’agit de l’étape 2 de la création de votre propre serveur de messagerie sécurisé sur Ubuntu à partir de zéro série de didacticiels. Dans l’étape 1, nous vous avons vu comment configurer un serveur SMTP de base pour Postfix. Dans cette étape 2, nous allons configurer notre serveur de messagerie afin de pouvoir recevoir et envoyer des e-mails à l’aide d’un client de messagerie de bureau tel que Mozilla Thunderbird ou Microsoft Outlook.

Pour pouvoir envoyer des e-mails à l’aide d’un client de messagerie de bureau, nous devons activer le service de soumission dans Postfix. Pour recevoir des e-mails à l’aide d’un client de messagerie de bureau, nous pouvons installer un serveur IMAP open source nommé Dovecot sur le serveur Ubuntu. Et pour chiffrer nos communications, nous avons besoin d’un certificat TLS.

Ouvrir les ports dans le pare-feu :

Ubuntu n’active pas le pare-feu par défaut. Si vous avez activé le pare-feu UFW, vous devez exécuter la commande suivante pour ouvrir les ports liés aux e-mails dans le pare-feu.

sudo ufw allow 80,443,587,465,143,993/tcp

Si vous utilisez POP3 pour récupérer des e-mails (afin de les sauvegarder sur le disque du de votre ordinateur), ouvrez également les ports 110 et 995.

sudo ufw allow 110,995/tcp

Sécurisation du trafic du serveur de messagerie avec un certificat TLS

Lorsque nous configurons nos clients de messagerie de bureau, c’est toujours une bonne idée d’activer le cryptage TLS pour empêcher les pirates d’espionner nos e-mails. Nous pouvons facilement obtenir un certificat TLS gratuit auprès de Let’s Encrypt. Exécutez les commandes suivantes pour installer le client Let’s Encrypt (certbot) sur le serveur Ubuntu à partir du référentiel de logiciels par défaut.

sudo apt update

sudo apt dist-upgrade

sudo apt install certbot

Si vous n’avez pas encore de serveur Web en cours d’exécution, on vous recommande d’en installer un (Apache ou Nginx), car il est plus facile d’obtenir et d’installer un certificat TLS avec un serveur Web qu’en utilisant d’autres méthodes. Et dans un tutoriel ultérieur, on vous montrera comment configurer la messagerie Web, ce qui nécessite l’exécution d’un serveur Web.

Si vous utilisez le serveur Web Apache, vous devez installer le plugin Apache. (La commande suivante installera le serveur Web Apache s’il n’est pas déjà installé sur votre système.)

sudo apt install python3-certbot-apache

Obtention d’un certificat TLS avec un serveur Apache :

Vous devez disposer d’un hôte virtuel Apache pour mail.exemple.com avant d’obtenir le certificat Let’s Encrypt TLS. Créez le fichier d’hôte virtuel :

sudo nano /etc/apache2/sites-available/mail.exemple.com.conf

Collez ensuite le texte suivant dans le fichier.

<VirtualHost *:80>

ServerName mail.exemple.com

DocumentRoot /var/www/html/

</VirtualHost>Enregistrez et fermez le fichier. Activez cet hôte virtuel.

sudo a2ensite mail.exemple.conf

Désactivez ensuite l’hôte virtuel par défaut, car il pourrait interférer avec d’autres hôtes virtuels.

sudo a2dissite 000-default

Rechargez Apache pour que les modifications prennent effet.

sudo systemctl reload apache2

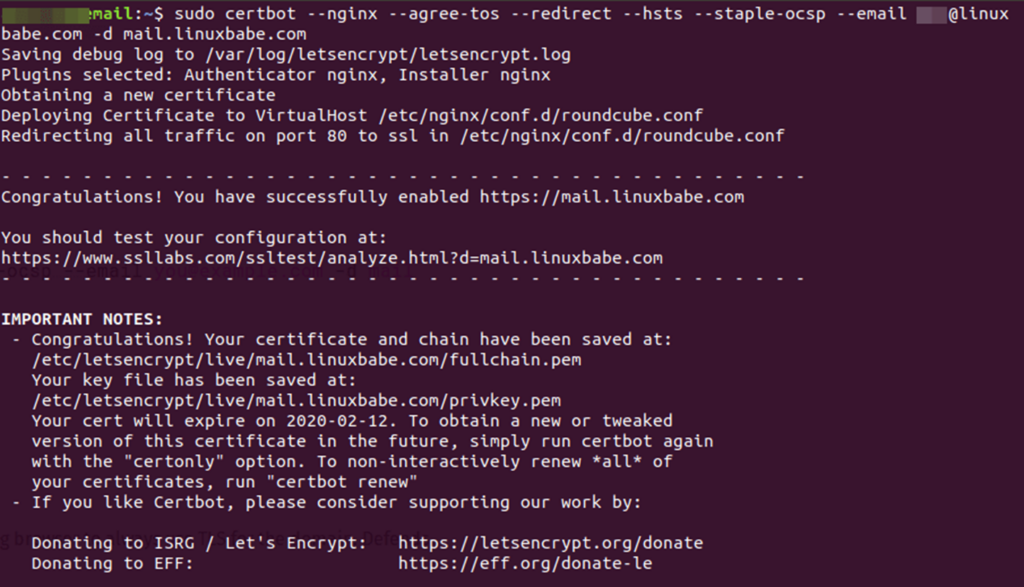

Une fois l’hôte virtuel créé et activé, exécutez la commande suivante pour obtenir le certificat Let’s Encrypt TLS.

sudo certbot certonly -a apache --agree-tos --no-eff-email --staple-ocsp --email yo*@ex*****.com -d mail.exemple.com

Définitions :

- -a apache : utilise le plug-in Apache pour l’authentification

- –agree-tos : acceptez les conditions d’utilisation.

- –no-eff-email : Ne pas recevoir d’e-mails de la fondation EFF.

- –staple-ocsp : active l’agrafage OCSP. Une réponse OCSP valide est agrafée au certificat que le serveur propose pendant TLS.

- –email : Entrez votre adresse e-mail, qui est utilisée pour les notifications importantes et la récupération de compte.

- -d : domaine, c’est-à-dire le nom d’hôte de votre serveur de messagerie.

Remplacez le texte rouge par vos données réelles. Vous devriez voir ce qui suit, ce qui signifie que le certificat a été obtenu avec succès. Vous pouvez également voir le répertoire dans lequel votre certificat est stocké.

Activer le service de soumission des e-mails dans Postfix :

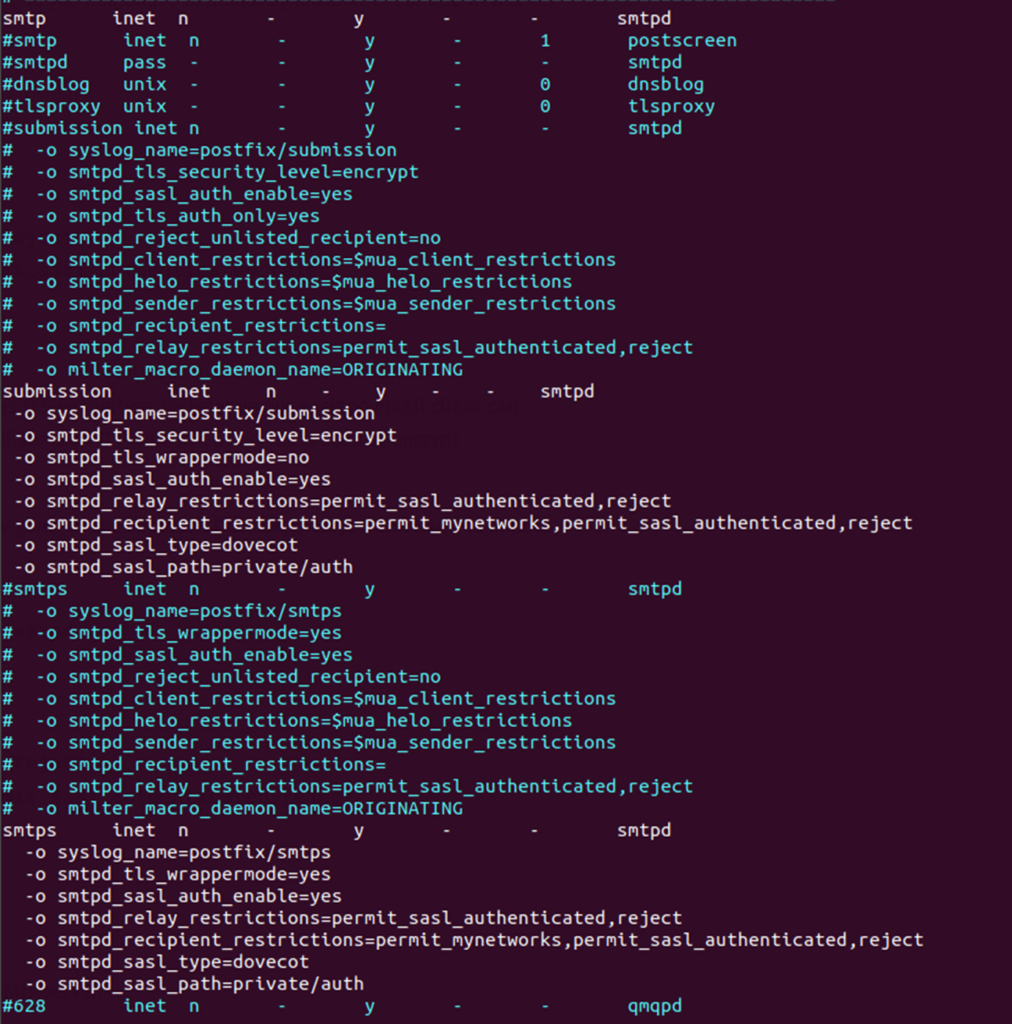

Pour envoyer des e-mails à partir d’un client de messagerie de bureau, nous devons activer le service de soumission de Postfix afin que le client de messagerie puisse soumettre des e-mails au serveur SMTP de Postfix. Modifiez le fichier master.cf.

sudo nano /etc/postfix/master.cf

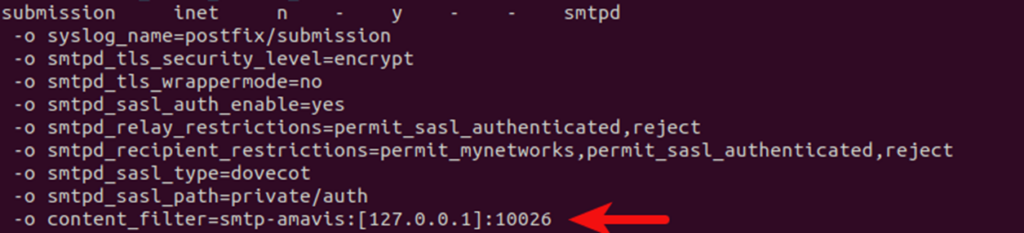

Dans la section de soumission, décommentez ou ajoutez les lignes suivantes. Veuillez autoriser au moins un espace (tabulation ou barre d’espace) avant -o. Dans les configurations postfixées, un caractère d’espacement précédent signifie que cette ligne est la continuation de la ligne précédente. (Par défaut, la section de soumission est commentée. Vous pouvez copier les lignes suivantes et les coller dans le fichier, de sorte que vous n’ayez pas à décommenter manuellement ou à ajouter du nouveau texte.)

submission inet n - y - - smtpd

-o syslog_name=postfix/submission

-o smtpd_tls_security_level=encrypt

-o smtpd_tls_wrappermode=no

-o smtpd_sasl_auth_enable=yes

-o smtpd_relay_restrictions=permit_sasl_authenticated,reject

-o smtpd_recipient_restrictions=permit_mynetworks,permit_sasl_authenticated,reject

-o smtpd_sasl_type=dovecot

-o smtpd_sasl_path=private/authLa configuration ci-dessus active le service de soumission de Postfix et nécessite un chiffrement TLS. Ainsi, plus tard, notre client de messagerie de bureau pourra se connecter au service de soumission dans le cryptage TLS. Le service de soumission écoute sur le port TCP 587. STARTTLS est utilisé pour chiffrer les communications entre le client de messagerie et le service de soumission.

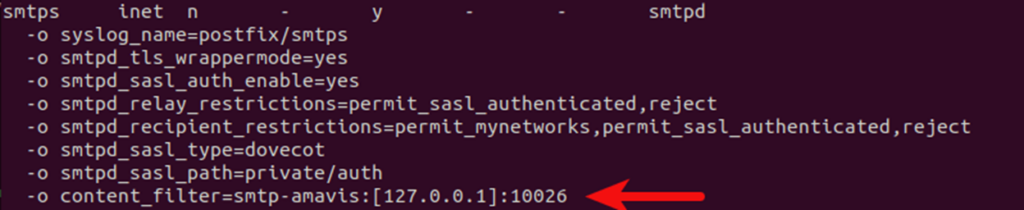

Le client de messagerie Microsoft Outlook ne prend en charge que la soumission sur le port 465. Si vous comptez utiliser Microsoft Outlook, vous devez également activer le service de soumission sur le port 465 en ajoutant les lignes suivantes dans le fichier.

smtps inet n - y - - smtpd

-o syslog_name=postfix/smtps

-o smtpd_tls_wrappermode=yes

-o smtpd_sasl_auth_enable=yes

-o smtpd_relay_restrictions=permit_sasl_authenticated,reject

-o smtpd_recipient_restrictions=permit_mynetworks,permit_sasl_authenticated,reject

-o smtpd_sasl_type=dovecot

-o smtpd_sasl_path=private/authLes lignes du fichier master.cf doivent ressembler à l’image suivante :

Enregistrez et fermez le fichier.

Conseil : Le protocole SMTP est utilisé lorsqu’un client de messagerie envoie des e-mails à un serveur SMTP.

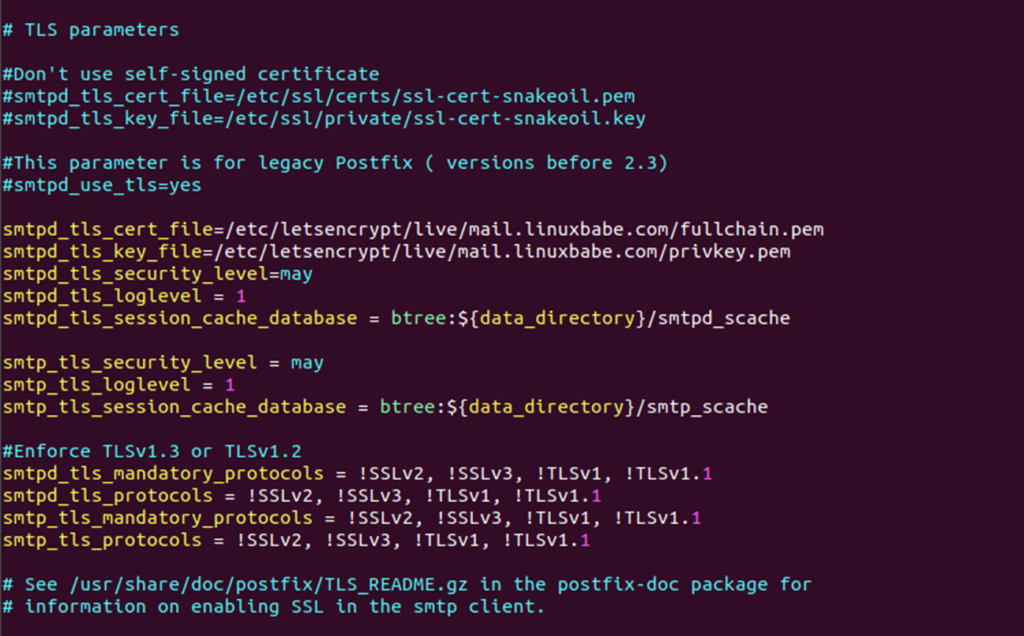

Ensuite, nous devons spécifier l’emplacement du certificat TLS et de la clé privée dans le fichier de configuration de Postfix. Modifiez le fichier main.cf.

sudo nano /etc/postfix/main.cf

Modifiez le paramètre TLS comme suit. N’oubliez pas de remplacer mail.your-domain.com par votre véritable nom d’hôte (mail.exemple.com).

#Enable TLS Encryption when Postfix receives incoming emails

smtpd_tls_cert_file=/etc/letsencrypt/live/mail.your-domain.com/fullchain.pem

smtpd_tls_key_file=/etc/letsencrypt/live/mail.your-domain.com/privkey.pem

smtpd_tls_security_level=may

smtpd_tls_loglevel = 1

smtpd_tls_session_cache_database = btree:${data_directory}/smtpd_scache

#Enable TLS Encryption when Postfix sends outgoing emails

smtp_tls_security_level = may

smtp_tls_loglevel = 1

smtp_tls_session_cache_database = btree:${data_directory}/smtp_scache

#Enforce TLSv1.3 or TLSv1.2

smtpd_tls_mandatory_protocols = !SSLv2, !SSLv3, !TLSv1, !TLSv1.1

smtpd_tls_protocols = !SSLv2, !SSLv3, !TLSv1, !TLSv1.1

smtp_tls_mandatory_protocols = !SSLv2, !SSLv3, !TLSv1, !TLSv1.1

smtp_tls_protocols = !SSLv2, !SSLv3, !TLSv1, !TLSv1.1Votre certificat et votre clé privée Let’s Encrypt sont stockés dans le répertoire /etc/letsencrypt/live/mail.your-domain.com/ .

Enregistrez et fermez le fichier. Redémarrez ensuite Postfix.

sudo systemctl restart postfix

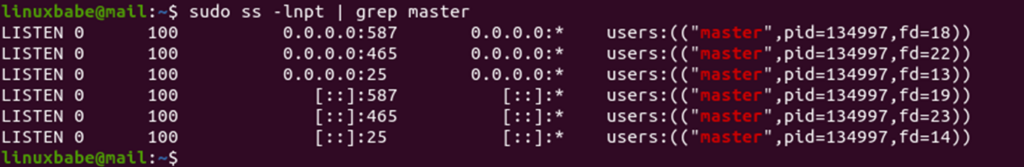

Si vous exécutez la commande suivante, vous verrez que Postfix écoute maintenant sur les ports 587 et 465.

sudo ss -lnpt | grep master

Résultat :

Etape 2 : Installation du serveur Dovecot IMAP

Nous allons désormais installer le progiciel’Dovecot’.

Entrez la commande suivante pour installer le package Dovecot core et le package service IMAP sur le serveur Ubuntu.

sudo apt install dovecot-core dovecot-imapd

Si vous utilisez POP3 pour récupérer des e-mails, installez également le package dovecot-pop3d.

sudo apt install dovecot-pop3d

Vérifier la version de dovecot

dovecot --version

Résultat :

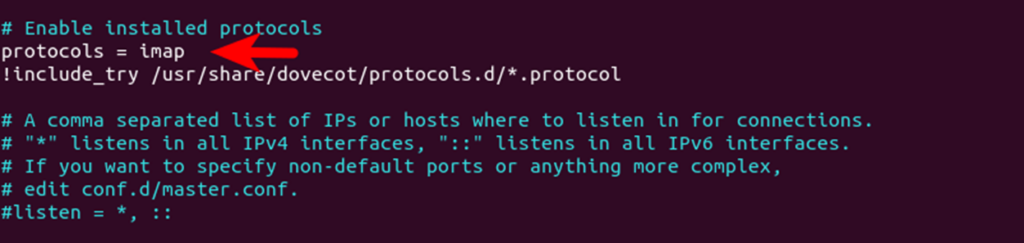

2.3.16 (7e2e900c1a)Activation du protocole IMAP/POP3 :

Modifiez le fichier de configuration principal.

sudo nano/etc/dovecot/dovecot.conf

Ajoutez la ligne suivante pour activer le protocole IMAP.

protocols = imap

Si vous utilisez POP3 pour récupérer des e-mails, ajoutez également le protocole POP3.

protocols = imap pop3

Enregistrez et fermez le fichier.

Configuration de l’emplacement de la boîte aux lettres :

Par défaut, Postfix et Dovecot utilisent le format mbox pour stocker les e-mails.

Les e-mails de chaque utilisateur sont stockés dans un seul fichier /var/mail/username. Vous pouvez exécuter la commande suivante pour trouver le répertoire du spouleur de courrier.

postconf mail_spool_directory

Résultat :

mail_spool_directory = /var/mailCependant, en général on souhaite presque toujours utiliser le format Maildir pour stocker les e-mails.

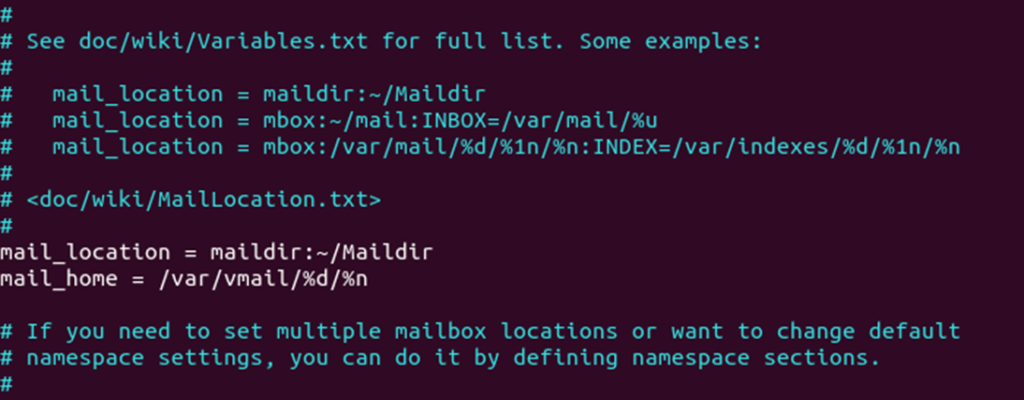

Le fichier de configuration pour l’emplacement de la boîte aux lettres est /etc/dovecot/conf.d/10-mail.conf.

sudo nano /etc/dovecot/conf.d/10-mail.conf

La configuration par défaut utilise le format de messagerie mbox.

mail_location = mbox:~/mail:INBOX=/var/mail/%uRemplacez-la ligne par celle qui suit pour que Dovecot utilise le format Maildir.

Les e-mails seront stockés dans le répertoire Maildir sous le répertoire personnel de chaque utilisateur.

mail_location = maildir:~/MaildirNous devons ajouter la ligne suivante dans le fichier. (Sur Ubuntu 18.04 et 20.04, cette ligne est déjà dans le fichier.)

mail_privileged_group = mailEnregistrez et fermez le fichier. Ajoutez ensuite Dovecot au groupe de messagerie afin que Dovecot puisse lire la BOÎTE DE RÉCEPTION.

sudo adduser dovecot mail

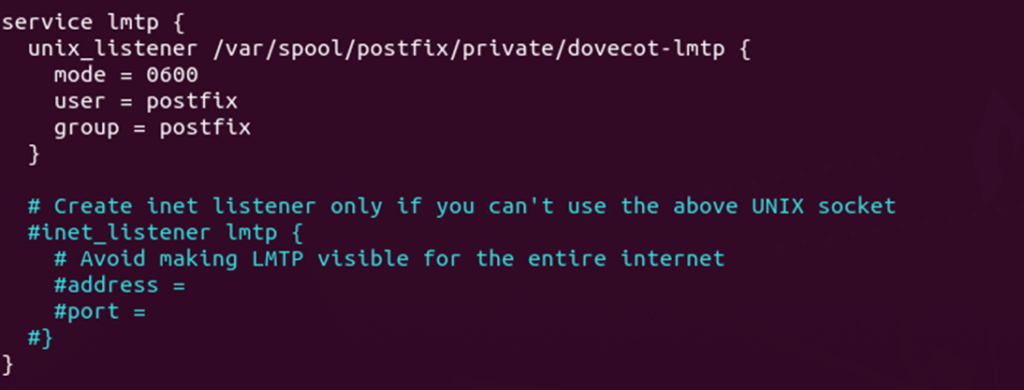

Utilisation de Dovecot pour envoyer des e-mails :

Bien que nous ayons configuré Dovecot pour stocker les e-mails au format Maildir, par défaut, Postfix utilise son agent de distribution local (LDA) intégré pour déplacer les e-mails entrants vers la banque de messages (boîte de réception, envoyés, corbeille, courrier indésirable, etc.), et il sera enregistré au format mbox.

Nous devons configurer Postfix pour transmettre les e-mails entrants à Dovecot, via le protocole LMTP, qui est une version simplifiée de SMTP, afin que les e-mails entrants soient enregistrés au format Maildir par Dovecot. LMTP permet un système de messagerie hautement évolutif et fiable.

Cela nous permet également d’utiliser le plug-in sieve pour filtrer les messages entrants dans différents dossiers.

Installez le serveur Dovecot LMTP.

sudo apt install dovecot-lmtpd

Modifiez le fichier de configuration principal de Dovecot.

sudo nano /etc/dovecot/dovecot.conf

Ajoutez lmtp aux protocoles pris en charge.

protocols = imap lmtpEnregistrez et fermez le fichier. Modifiez ensuite le fichier Dovecot 10-master.conf .

sudo nano /etc/dovecot/conf.d/10-master.conf

Remplacez la définition du service lmtp par ce qui suit.

service lmtp {

unix_listener /var/spool/postfix/private/dovecot-lmtp {

mode = 0600

user = postfix

group = postfix

}

}

Ensuite, éditez le fichier de configuration principal de Postfix.

sudo nano /etc/postfix/main.cf

Ajoutez les lignes suivantes à la fin du fichier. La première ligne indique à Postfix de livrer les e-mails entrants au magasin de messages local via le serveur Dovecot LMTP. La deuxième ligne désactive SMTPUTF8 dans Postfix, car Dovecot-LMTP ne prend pas en charge cette extension de messagerie.

mailbox_transport = lmtp:unix:private/dovecot-lmtp

smtputf8_enable = noEnregistrez et fermez le fichier.

Configuration du mécanisme d’authentification :

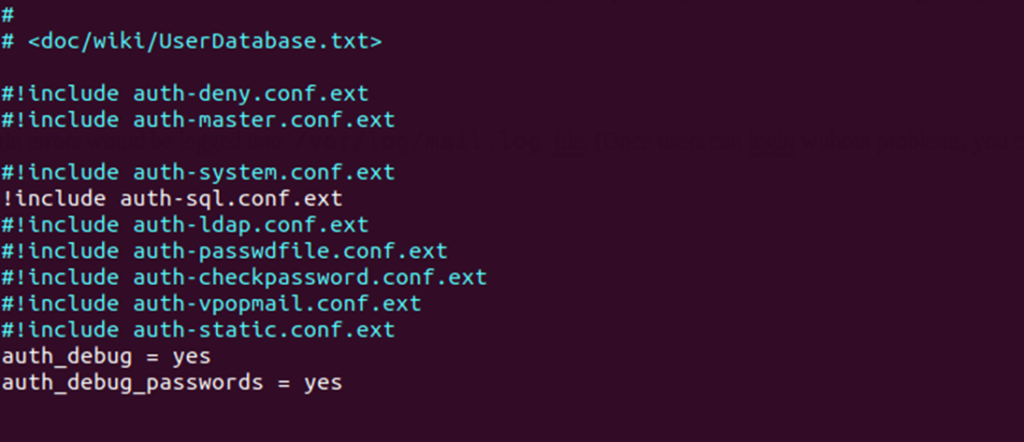

Edit the authentication config file.

sudo nano/etc/dovecot/conf.d/10-auth.conf

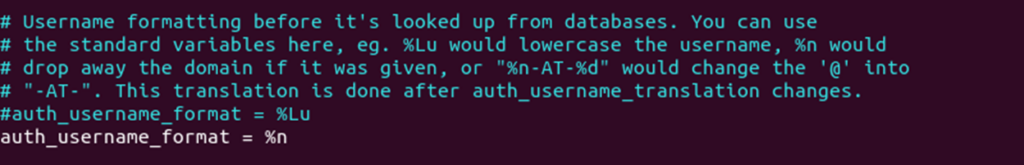

Décommentez la ligne suivante.

disable_plaintext_auth = yesIl désactivera l’authentification en clair lorsqu’il n’y a pas de cryptage SSL/TLS. Trouvez ensuite la ligne suivante,

#auth_username_format = %LuDécommentez-le et remplacez sa valeur par %n.

auth_username_format = %nPar défaut, lorsque Dovecot essaie de trouver ou de livrer des e-mails pour un utilisateur, il utilise l’adresse e-mail complète.

Étant donné que dans cette partie, nous configurons uniquement les utilisateurs de boîte aux lettres canoniques (en utilisant les utilisateurs du système d’exploitation comme utilisateurs de boîte aux lettres), Dovecot ne peut pas trouver l’utilisateur de la boîte aux lettres au format de domaine complet (nom d’ut*********@vo***********.com), nous devons donc définir auth_username_format = %n pour supprimer la partie domaine, Dovecot devrait pouvoir trouver l’utilisateur de la boîte aux lettres.

Cela nous permet également d’utiliser l’adresse e-mail complète (nom d’ut*********@vo***********.com) pour vous connecter.

Ensuite, trouvez la ligne suivante.

auth_mechanisms = plainCette ligne active uniquement le mécanisme d’authentification PLAIN. LOGIN est un autre mécanisme d’authentification que vous souhaiterez probablement ajouter pour prendre en charge les anciens clients de messagerie.

auth_mechanisms = plain loginEnregistrez et fermez le fichier.

Configuration du chiffrement SSL/TLS :

Ensuite, modifiez le fichier de configuration SSL/TLS.

sudo nano/etc/dovecot/conf.d/10-ssl.conf

Remplacez ssl = yes par ssl = required pour appliquer le chiffrement.

ssl = requiredTrouvez ensuite les lignes suivantes.

ssl_cert = </etc/dovecot/private/dovecot.pem

ssl_key = </etc/dovecot/private/dovecot.keyPar défaut, Dovecot utilise un certificat TLS auto-signé. Remplacez-les par les valeurs suivantes, qui spécifient l’emplacement de votre certificat TLS et de votre clé privée Let’s Encrypt.

N’oubliez pas le < caractère. Il est nécessaire, …et bien sur de remplacer ‘your-domain’ par votre nom de domaine ‘exemple.com’

ssl_cert = </etc/letsencrypt/live/mail.your-domain.com/fullchain.pem

ssl_key = </etc/letsencrypt/live/mail.your-domain.com/privkey.pemTrouvez la ligne suivante.

#ssl_prefer_server_ciphers = noC’est une bonne pratique de préférer l’ordre des chiffrements du serveur à celui du client. Décommentez donc cette ligne et remplacez la valeur par « yes ».

ssl_prefer_server_ciphers = yesSi vous utilisez Ubuntu 20.04 ou Ubuntu 22.04, désactivez SSLv3, TLSv1 et TLSv1.1 non sécurisés en ajoutant la ligne suivante.

ssl_min_protocol = TLSv1.2Si vous utilisez la version 2.2.x de Dovecot (comme dans Ubuntu 18.04), vous devez ajouter la ligne suivante pour désactiver le protocole TLS non sécurisé.

ssl_protocols = !SSLv3 !TLSv1 !TLSv1.1

Enregistrez et fermez le fichier.

Désactiver les fournisseurs FIPS dans OpenSSL sur Ubuntu 22.04

Ubuntu 22.04 est livré avec OpenSSL 3.0, qui comprend un fournisseur FIPS. Cependant, cela ne fonctionnera pas avec Dovecot. Nous devons désactiver le fournisseur FIPS.

sudo nano /etc/ssl/openssl.cnf

Trouvez la ligne suivante (ligne 54).

providers = provider_sect

Ajoutez un # caractère pour le commenter.

#providers = provider_sect

Enregistrez et fermez le fichier.

Si vous ne désactivez pas le fournisseur FIPS dans OpenSSL, Dovecot produirait l’erreur suivante.

imap-login: Error: Failed to initialize SSL server context: Can't load SSL certificate: error:25066067:DSO support routines:dlfcn_load:could not load the shared library: filename(libproviders.so)

Configuration de l’authentification SASL :

Modifiez le fichier suivant.

sudo nano /etc/dovecot/conf.d/10-master.conf

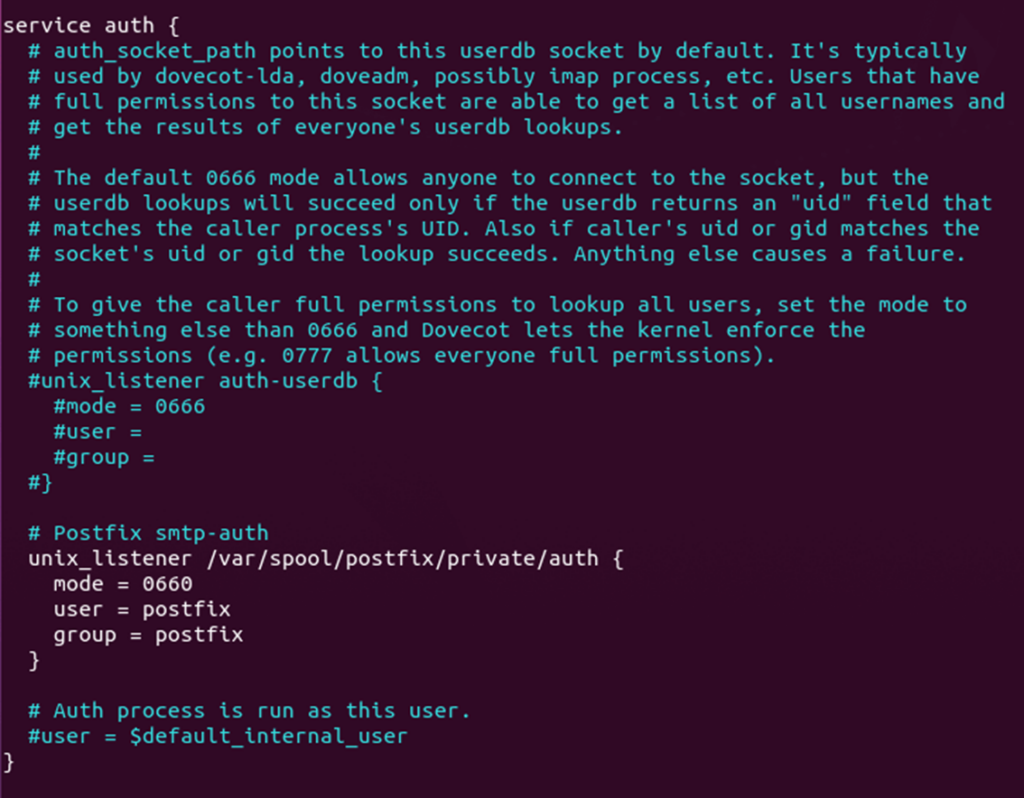

Modifiez la section d’authentification du service comme suit afin que Postfix puisse trouver le serveur d’authentification Dovecot. Veuillez faire attention à la syntaxe. Chaque parenthèse ouvrante doit se terminer par une parenthèse fermante.

service auth {

unix_listener /var/spool/postfix/private/auth {

mode = 0660

user = postfix

group = postfix

}

}

Enregistrez et fermez le fichier.

Créer automatiquement des dossiers ‘Envoyé’ et ‘Corbeille’ :

Modifiez le fichier de configuration ci-dessous.

sudo nano/etc/dovecot/conf.d/15-mailboxes.conf

Pour créer automatiquement un dossier, ajoutez simplement la ligne suivante dans la section boîte aux lettres.

auto = create

Par exemple:

mailbox Trash {

auto = create

special_use = \Trash

}

Certains dossiers courants que vous souhaiterez créer incluent : Brouillons, Junk, Corbeille et Envoyé. Le dossier Envoyé sera créé sous le répertoire personnel de l’utilisateur lorsque celui-ci enverra le premier e-mail. Le dossier Corbeille sera créé lorsque l’utilisateur supprimera un e-mail pour la première fois, etc. Après avoir enregistré et fermé tous les fichiers de configuration ci-dessus, redémarrez Postfix et Dovecot.

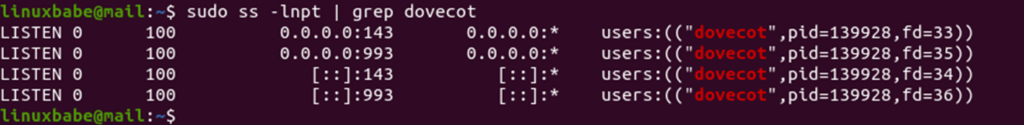

sudo systemctl restart postfix dovecot

Dovecot écoutera sur le port 143 (IMAP) et 993 (IMAPS), comme on peut le voir avec :

sudo ss -lnpt | grep dovecot

S’il y a une erreur de configuration, dovecot ne redémarrera pas, c’est donc une bonne idée de vérifier si Dovecot est en cours d’exécution avec la commande suivante.

systemctl status dovecot

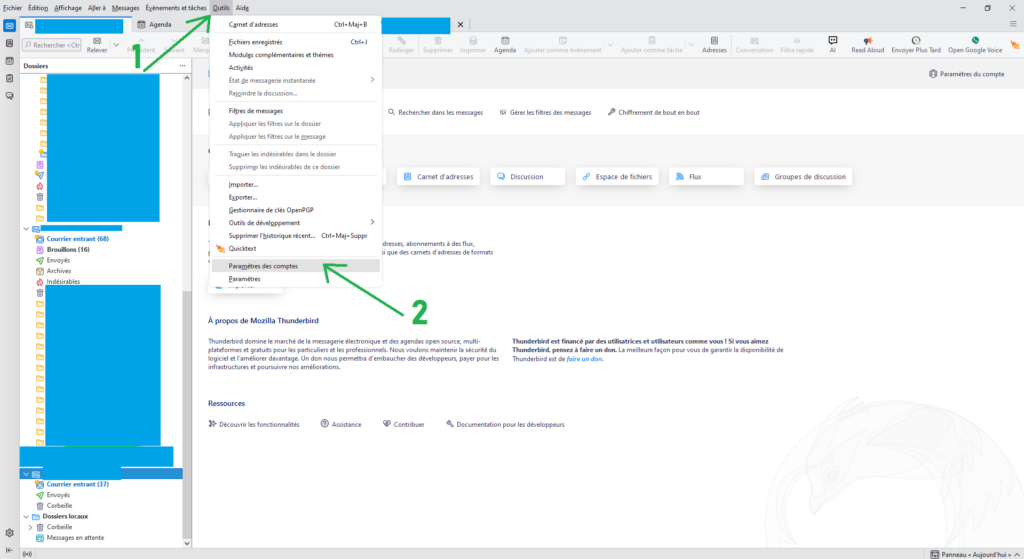

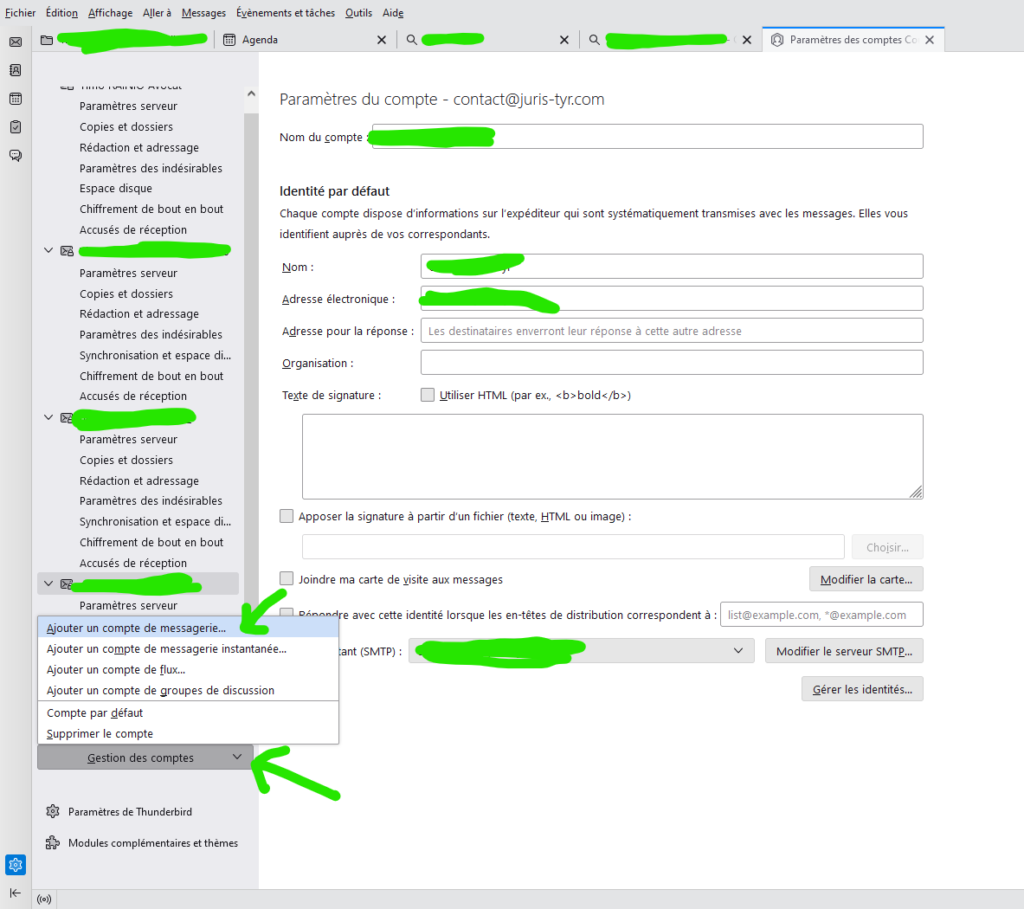

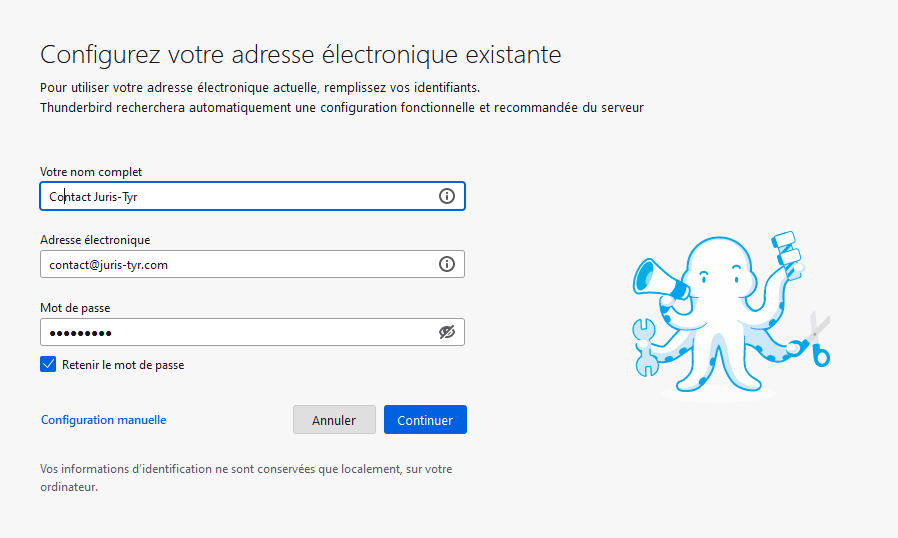

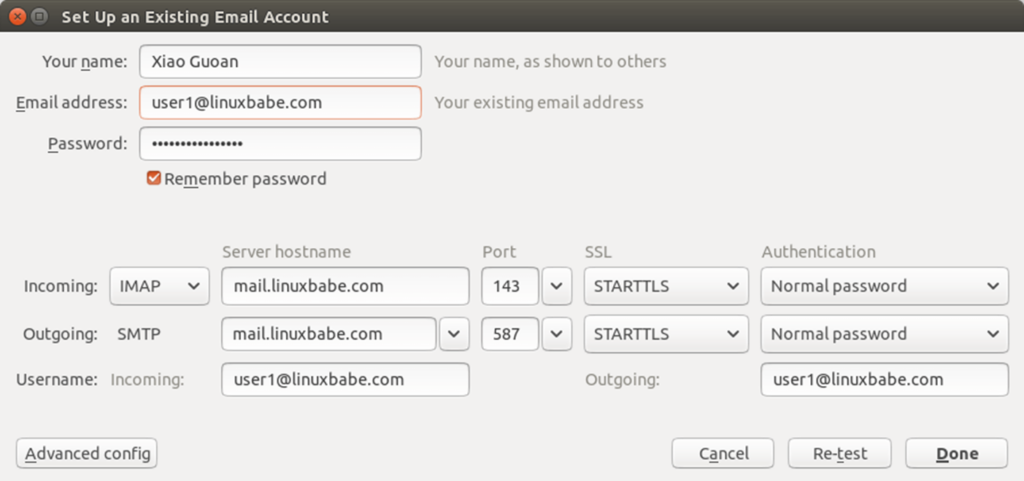

Configurer le client de messagerie de bureau

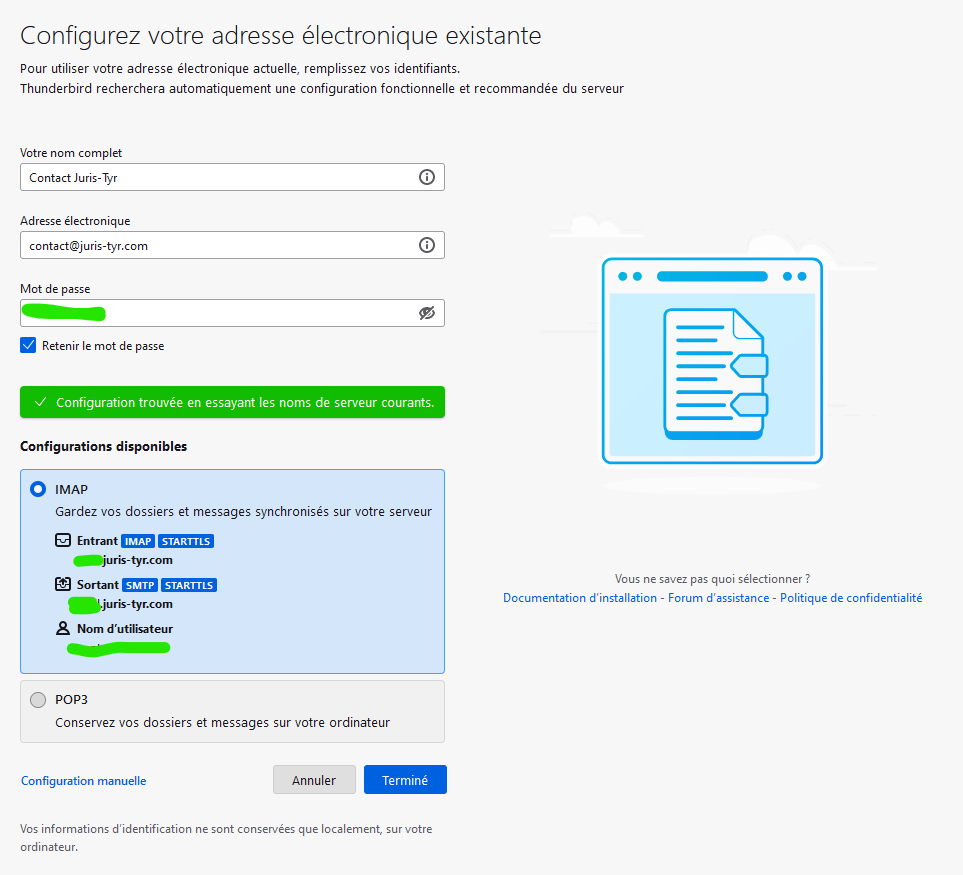

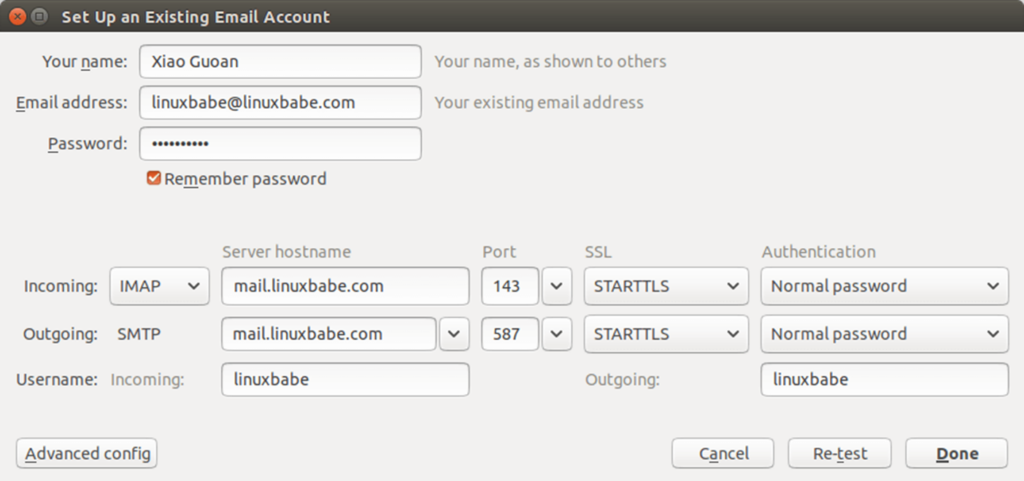

Ouvrez maintenant votre client de messagerie de bureau tel que Mozilla Thunderbird. Accédez à Modifier -> Paramètres du compte -> Actions du compte -> Ajouter un compte de messagerie pour ajouter un compte de messagerie.

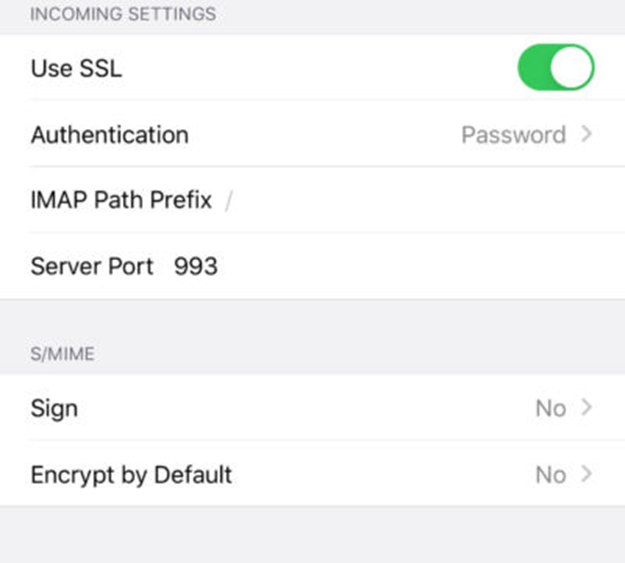

- Dans la section du serveur entrant, sélectionnez le protocole IMAP, entrez mail.votre-domaine.com comme nom de serveur, choisissez le port 143 et STARTTLS. Choisissez un mot de passe normal comme méthode d’authentification.

- Dans la section sortante, sélectionnez le protocole SMTP, entrez mail.votre-domaine.com comme nom de serveur, choisissez port 587 et STARTTLS. Choisissez un mot de passe normal comme méthode d’authentification.

Ou si voutre système d’exploitation est Ubuntu / Linux :

Conseil 1 : Vous pouvez également utiliser le port 993 avec le cryptage SSL/TLS pour IMAP et le port 465 avec le cryptage SSL/TLS pour SMTP. Vous ne devez PAS utiliser le port 25 comme port SMTP dans les clients de messagerie pour envoyer des e-mails sortants.

Astuce 2 : Si vous utilisez le client de messagerie Microsoft 365 Outlook, vous ne devez pas activer l’authentification par mot de passe sécurisé (SPA), qui est un protocole propriétaire de Microsoft. Votre mot de passe est déjà crypté par TLS.

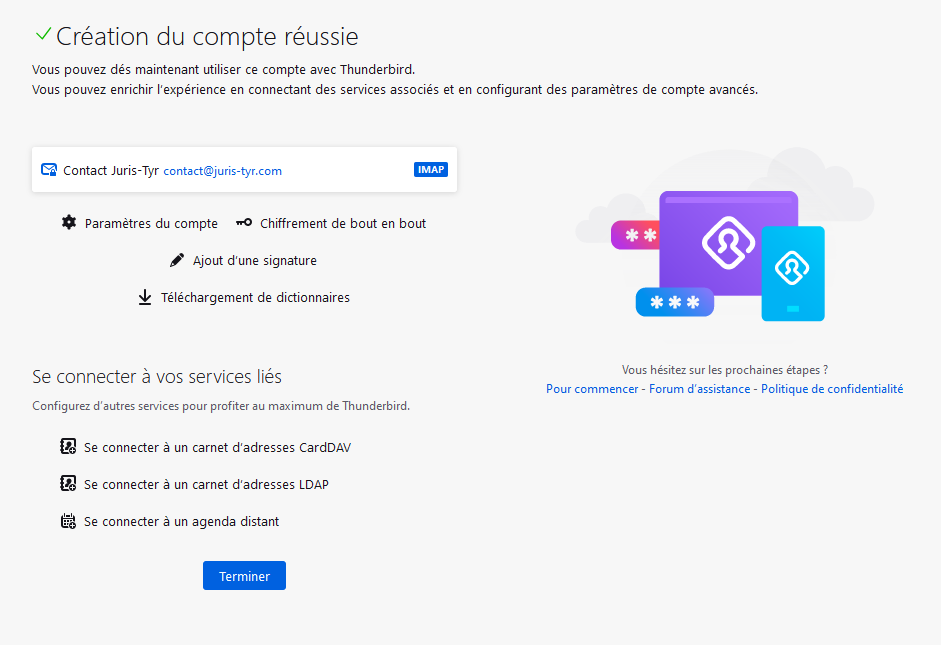

Vous devriez maintenant pouvoir vous connecter à votre propre serveur de messagerie et également envoyer et recevoir des e-mails avec votre client de messagerie de bureau !

Nous utilisons des comptes Unix locaux comme adresses e-mail, comme nous l’avons fait dans la partie 1. Par exemple, si vous avez un utilisateur appelé utilisateur1 sur votre serveur Ubuntu, vous avez alors une adresse e-mail : ut**********@vo***********.com, et le mot de passe pour l’adresse e-mail est le même mot de passe pour l’utilisateur 1 utilisateur. Pour créer un compte Unix local, exécutez

sudo adduser user1

Remarque : Dovecot ne vous permet pas de vous connecter avec le compte root. Vous devez créer des comptes d’utilisateurs distincts.

Vous pouvez répertorier tous les utilisateurs de boîte aux lettres disponibles avec :

sudo doveadm user '*'

Il est recommandé de redémarrer Dovecot après avoir ajouté des utilisateurs, afin que Dovecot puisse reconnaître les nouveaux utilisateurs de la boîte aux lettres.

sudo systemctl restart dovecot

Conseils de dépannage (facultatif) :

En règle générale, vous devriez toujours vérifier le journal de messagerie (/var/log/mail.log) sur votre serveur de messagerie lorsqu’une erreur se produit. Voici une liste d’erreurs spécifiques et des conseils de dépannage.

Impossible de se connecter à partir des clients de messagerie :

Si vous ne pouvez pas vous connecter à votre serveur de messagerie à partir d’un client de messagerie de bureau, analysez votre serveur de messagerie pour déterminer si les ports (TCP 587, 465, 143 et 993) sont ouverts. Notez que vous devez exécuter la commande suivante à partir d’un autre ordinateur ou serveur Linux. Si vous l’exécutez sur votre serveur de messagerie, les ports apparaîtront toujours ouverts.

sudo nmap mail.your-domain.com

Et vérifiez si Dovecot est en cours d’exécution.

systemctl status dovecot

Vous pouvez également consulter le journal de messagerie (/var/log/mail.log), qui peut vous donner quelques indices. Si Dovecot ne démarre pas, l’erreur n’est peut-être pas consignée dans le fichier /var/log/mail.log , vous pouvez exécuter la commande suivante pour voir ce qui ne va pas.

sudo journalctl -eu dovecot

Par exemple, certaines personnes peuvent avoir l’erreur suivante dans le journal.

doveconf: Fatal: Error in configuration file /etc/dovecot/conf.d/10-master.conf line 78: Unknown settingLa plupart du temps, il s’agit d’une simple erreur de syntaxe, comme une accolade manquante. Ouvrez le fichier de configuration, accédez à la ligne spécifiée et corrigez l’erreur.

Si vous trouvez le message d’erreur suivant dans le journal de messagerie :

imap-login: Error: Failed to initialize SSL server context: Can't load DH parameters: error:1408518A:SSL routines:ssl3_ctx_ctrl:dh key too smallOuvrez alors le fichier de configuration Dovecot TLS.

sudo nano /etc/dovecot/conf.d/10-ssl.conf

Ajoutez la ligne suivante dans ce fichier.

ssl_dh = </etc/dovecot/dh.pemEnregistrez et fermez le fichier. Générez ensuite le fichier de paramètres DH avec :

sudo openssl dhparam -out /etc/dovecot/dh.pem 4096

Redémarrez Dovecot pour que les modifications prennent effet.

DNS Cloudflare :

Comme indiqué dans l’étape 1, si vous utilisez le service DNS Cloudflare, vous ne devez pas activer la fonction CDN (proxy) lors de la création d’un enregistrement DNS A et d’un enregistrement AAAA pour le nom d’hôte de votre serveur de messagerie. Cloudflare ne prend pas en charge le proxy SMTP ou IMAP.

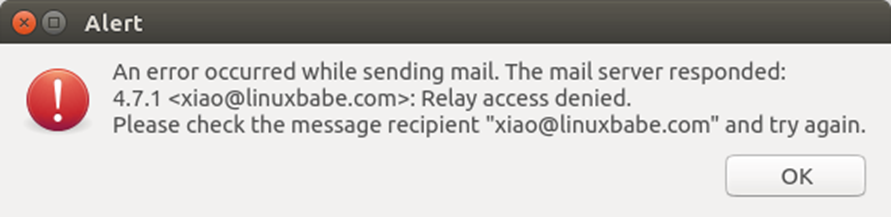

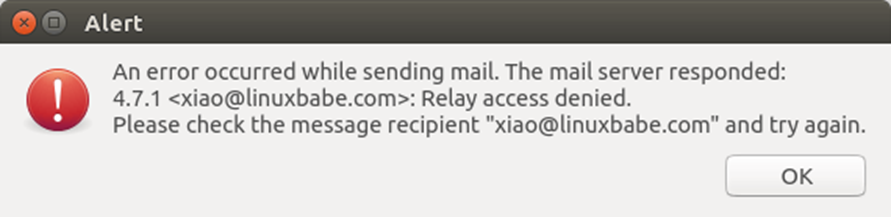

Relay Access Denied :

Si vous voyez l’erreur « relay access denied » lorsque vous essayez d’envoyer des e-mails à partir d’un client de messagerie, il est fort probable que vous utilisiez le port 25 comme port SMTP dans votre client de messagerie. Comme indiqué précédemment, vous devez utiliser le port 587 ou 465 comme port SMTP dans les clients de messagerie (Mozilla Thunberbird, Microsoft Outlook, etc.) pour envoyer les e-mails sortants. Le port 25 doit être utilisé pour les communications de serveur SMTP à serveur SMTP.

Si l’erreur suivante « Accès relais refusé » s’affiche dans le fichier /var/log/mail.log lorsque vous essayez d’envoyer des e-mails à partir d’autres services de messagerie tels que Gmail vers votre propre serveur de messagerie, il est probable que votredomaine.com ne figure pas dans la liste. du paramètre $mydestination .

NOQUEUE: reject: RCPT from mail-il1-f180.google.com[209.85.166.180]: 454 4.7.1 <xi**@in******.com>: Relay access denied; from=<so*****@gm***.com> to=<xi**@li*******.com> proto=ESMTP helo=<mail-il1-f180.google.com>Vous pouvez afficher la valeur actuelle de $mydestination avec :

postconf mydestination

Certains domaines pourraient ne pas avoir le nom de domaine principal dans la liste comme ceci :

mydestination = $myhostname, localhost.$mydomain, localhostExécutez ensuite la commande suivante pour ajouter le nom de domaine principal à la liste.

sudo postconf -e "mydestination = yourdomain.com, \$myhostname, localhost.\$mydomain, localhost"

Rechargez Postfix pour que les modifications prennent effet.

sudo systemctl reload postfix

Erreur « User Doesn’t Exist » (facultatif) :

Si vous voyez le message d’erreur suivant dans le journal de messagerie (/var/log/mail.log), il est probable que vous ayez oublié de définir auth_username_format = %n dans /etc/dovecot/conf.d/10-auth.conf fichier.

mail postfix/lmtp[2256]: 68E00FC1A5: to=, relay=mail.example.com[private/dovecot-lmtp], delay=509, delays=509/0.03/0.03/0.02, dsn=5.1.1, status=bounced (host mail.example.com[private/dovecot-lmtp] said: 550 5.1.1 User doesn't exist: us***@ex*****.com (in reply to RCPT TO command))iOS Mail (Facultatif) :

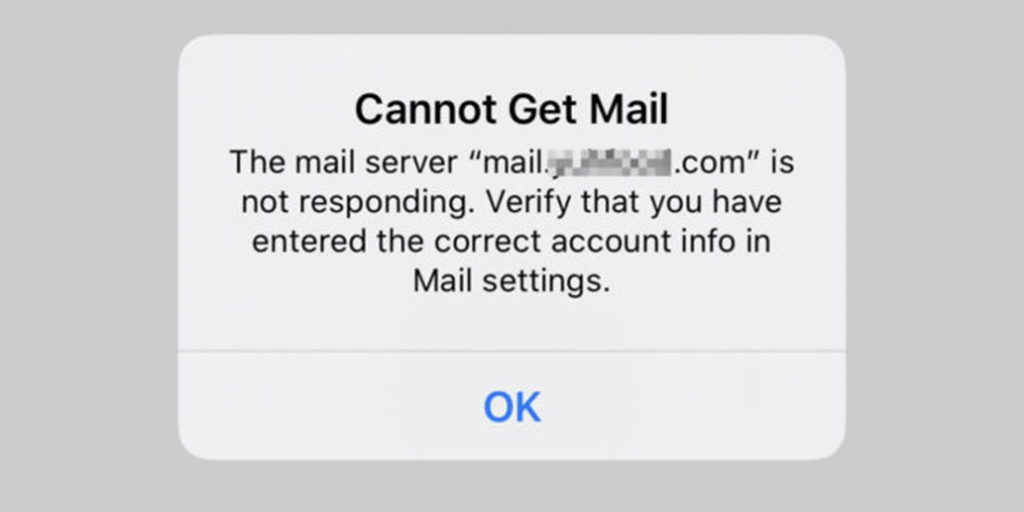

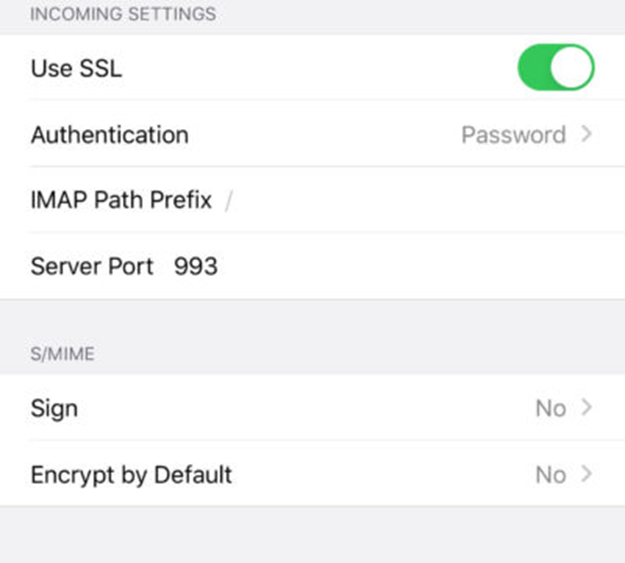

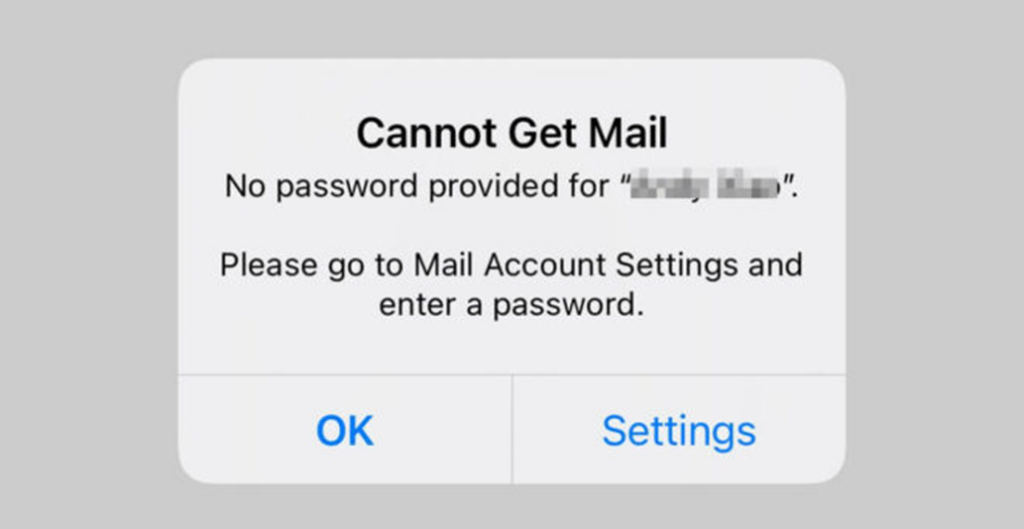

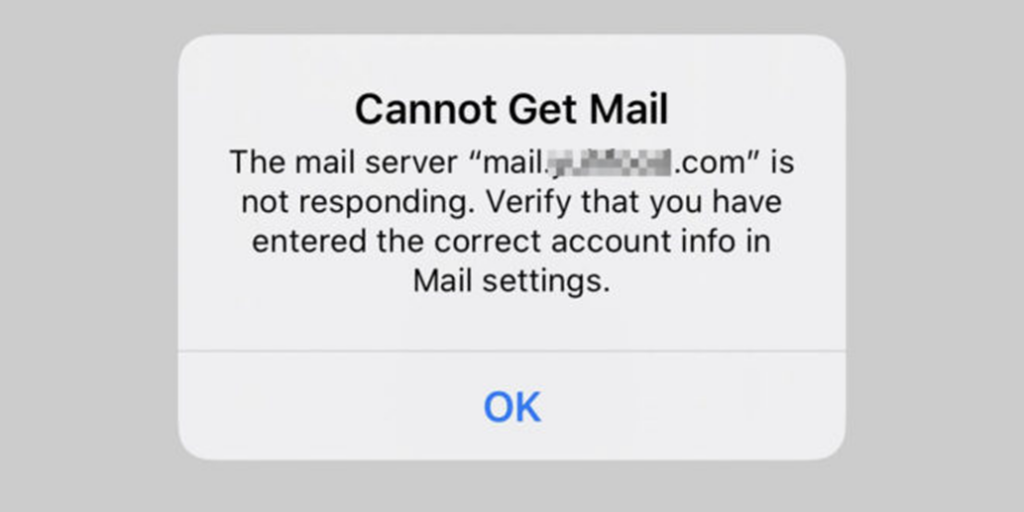

Si vous utilisez l’application iOS Mail sur un Iphone pour vous connecter à votre serveur de messagerie et que vous rencontrez l’erreur suivante :

Vous pouvez essayer de le réparer en appliquant le cryptage SSL, à la fois pour les protocoles SMTP et IMAP.

Il semble que l’application iOS Mail ait du mal à prendre en charge STARTTLS sur le port IMAP 143, mais elle prend en charge STARTTLS sur le port de soumission 587.

Si vous rencontrez l’erreur « Aucun mot de passe fourni » dans l’application iOS Mail, il est probable que vous ayez fait une faute de frappe lors de la saisie du nom d’utilisateur dans les paramètres du compte Mail ou que vous n’ayez pas activé SSL dans les paramètres du compte Mail.

Impossible de recevoir des e-mails de Gmail, Hotmail, Yahoo Mail, etc.

Si vous ne parvenez pas à recevoir des e-mails de Gmail, Hotmail, Yahoo Mail, etc., voici les causes possibles :

- Votre enregistrement MX est erroné ou n’a pas encore été diffusé sur Internet.

Le nom d’hôte de votre serveur de messagerie n’a pas d’enregistrement DNS A ou n’est pas encore propagé sur Internet.

Votre pare-feu n’autorise pas les connexions entrantes sur le port 25.

Peut-être que votre serveur de messagerie est derrière un NAT ?

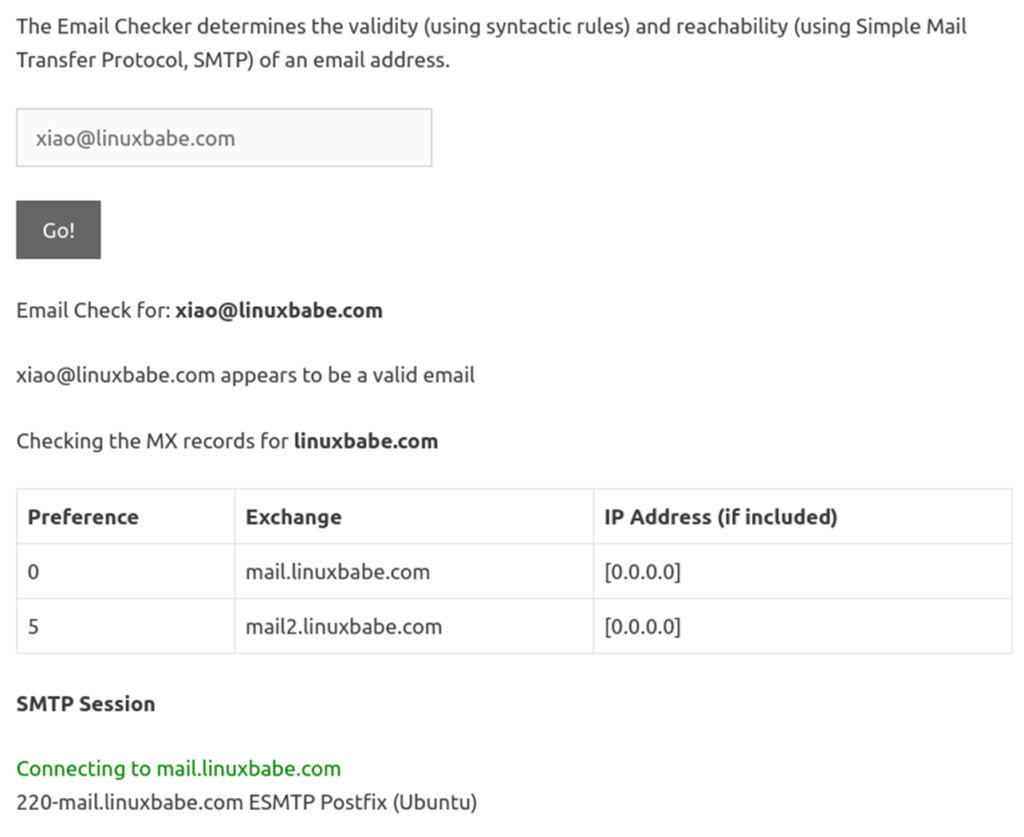

Postfix n’écoute pas sur l’adresse IP publique. Vérifiez le journal de messagerie (/var/log/mail.log) pour savoir s’il y a d’autres erreurs dans votre configuration Postfix et Dovecot. - Vous pouvez utiliser Network Tools Email Checker pour vérifier si votre serveur SMTP est accessible depuis Internet. Saisissez simplement l’adresse e-mail de votre domaine et cliquez sur le bouton Aller . Comme vous pouvez le voir sur la capture d’écran ci-dessous, l’enregistrement MX de notre domaine a été trouvé avec succès et notre serveur SMTP est accessible depuis Internet.

Si vos serveurs SMTP ne sont pas accessibles depuis Internet, vous avez un problème dans les 4 premiers éléments. Si votre serveur SMTP est accessible depuis Internet, mais que vous ne pouvez toujours pas recevoir d’e-mails, consultez le journal de messagerie (/var/log/mail.log) pour savoir s’il y a des erreurs dans votre configuration Postfix et Dovecot.

Renouvellement automatique du Certificat TLS :

Vous pouvez créer une tâche Cron pour renouveler automatiquement le certificat TLS. Ouvrez simplement le fichier crontab de l’utilisateur root.

sudo crontab -e

Si vous utilisez le serveur Web Apache, ajoutez la ligne suivante au bas du fichier.

@daily certbot renew --quiet && systemctl reload postfix dovecot apache2Le rechargement de Postfix, Dovecot et du serveur Web est nécessaire pour que ces programmes récupèrent le nouveau certificat et la clé privée.

Redémarrage automatique de Dovecot (Facultatif) :

Si pour une raison quelconque votre processus Dovecot est tué, vous devez exécuter la commande suivante pour le redémarrer.

sudo systemctl restart dovecot

Au lieu de saisir manuellement cette commande, nous pouvons faire en sorte que Dovecot redémarre automatiquement en modifiant l’unité de service dovecot.service systemd. Pour remplacer la configuration par défaut du service systemd, nous créons un répertoire séparé.

sudo mkdir -p /etc/systemd/system/dovecot.service.d/

Créez ensuite un fichier sous ce répertoire.

sudo nano /etc/systemd/system/dovecot.service.d/restart.conf

Ajoutez les lignes suivantes dans le fichier, ce qui fera redémarrer automatiquement Dovecot 5 secondes après la détection d’une panne.

[Service]

Restart=always

RestartSec=5sEnregistrez et fermez le fichier. Ensuite, rechargez systemd pour que les modifications prennent effet.

sudo systemctl daemon-reload

Pour vérifier si cela fonctionnerait, tuez Dovecot avec :

sudo pkill dovecot

Vérifiez ensuite l’état de Dovecot. Vous trouverez Dovecot redémarré automatiquement.

systemctl status dovecot

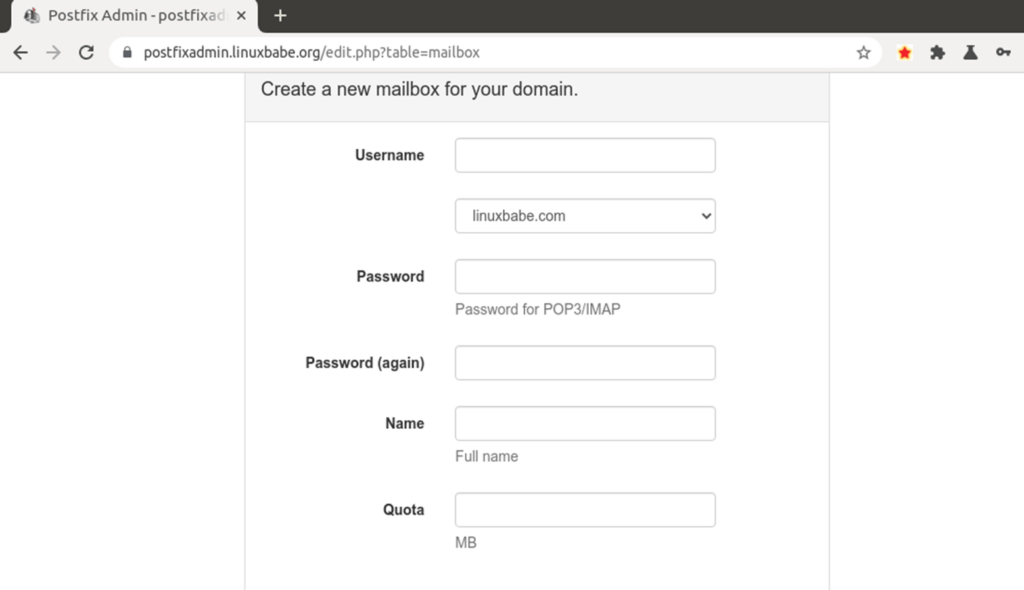

Étape 3 : PostfixAdmin – Créer des boîtes aux lettres virtuelles sur Ubuntu Mail Server

Dans les étapes précédentes, nous avons expliqué comment configurer votre propre serveur de messagerie sur Ubuntu à partir de zéro. Dans l’étape 1 et 2 de cette série de didacticiels, nous avons appris à configurer le serveur SMTP Postfix et le serveur IMAP Dovecot, mais jusqu’à présent, nous ne pouvons avoir que des adresses e-mail pour les utilisateurs disposant de comptes Unix locaux. Nous allons vous montrer comment créer des boîtes aux lettres virtuelles sur le serveur de messagerie avec PostfixAdmin, qui est une interface Web open source permettant de configurer et de gérer un serveur de messagerie basé sur Postfix pour de nombreux domaines et utilisateurs.

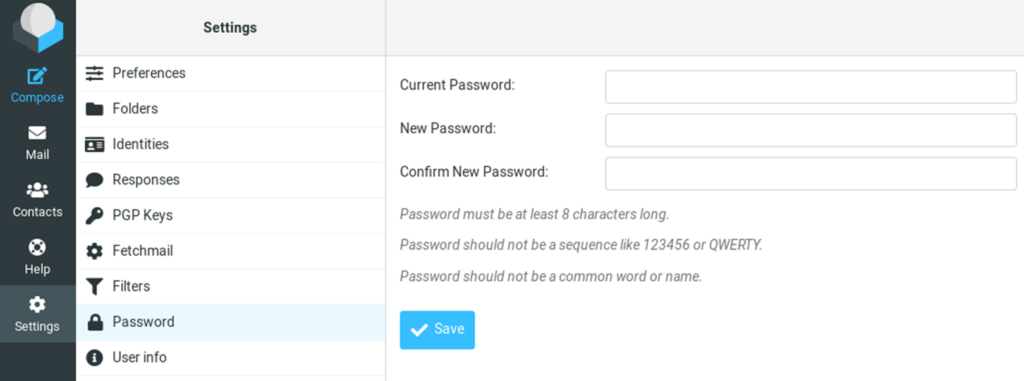

Avec les boîtes aux lettres virtuelles, nous n’avons pas besoin de créer un compte Unix local pour chaque adresse e-mail. Si vous envisagez de configurer un serveur de messagerie pour une entreprise ou une organisation, il est toujours préférable de disposer d’un moyen simple de créer des boîtes aux lettres virtuelles dans une interface Web, qui permet également aux utilisateurs de modifier leurs mots de passe. C’est là qu’intervient PostfixAdmin.

Fonctionnalités de Postfixadmin :

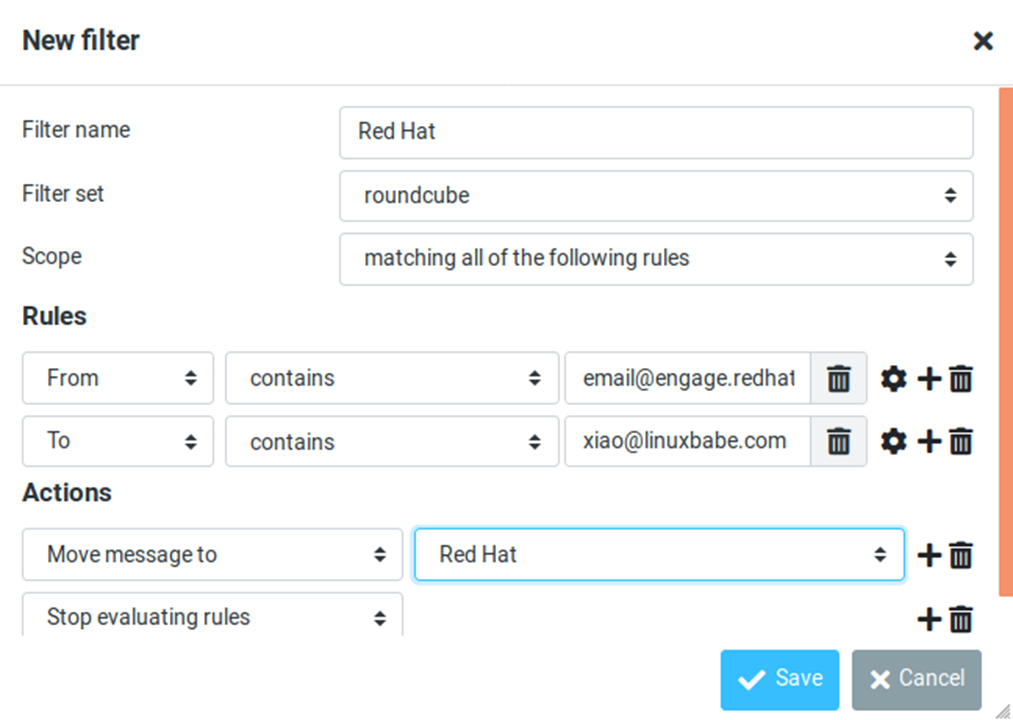

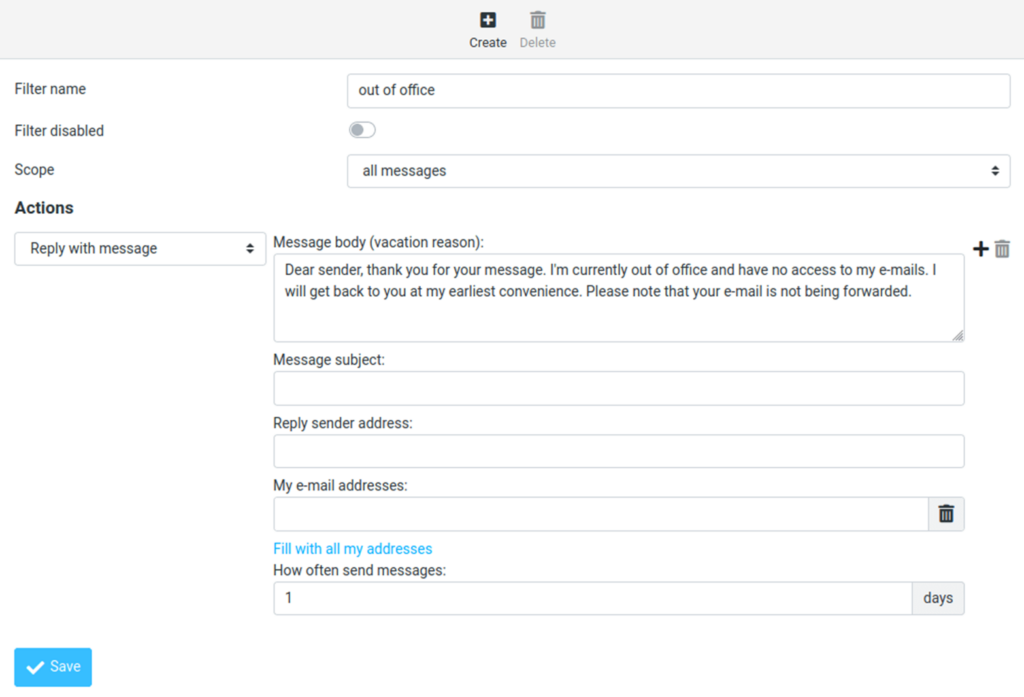

- gérer les boîtes aux lettres, les domaines virtuels et les alias messages de vacances / d’absence du bureau

- alias de domaines (transfert d’un domaine à un autre avec validation du destinataire)

- les utilisateurs peuvent gérer leur propre boîte aux lettres (changer d’alias, de mot de passe et de message d’absence)

- prise en charge des quotas pour les boîtes aux lettres uniques et quota total d’un domaine Intégration de fetchmail : vous pouvez récupérer des e-mails de votre adresse e-mail d’origine vers votre nouvelle adresse e-mail.

- client en ligne de commande postfixadmin-cli pour ceux qui ne veulent pas cliquer dans une interface Web

Conditions préalables :

Vous devez avoir suivi les étapes précédentes de cette série de didacticiels avant de continuer à lire . Si vous avez suivi des didacticiels de serveur de messagerie sur d’autres sites Web, on vous recommande de purger vos configurations (sudo apt purge postfix dovecot-core) et de recommencer avec ma série de didacticiels, afin que vous ne soyez pas confus par différents processus de configuration.

Une fois les conditions ci-dessus remplies, installons et configurons PostfixAdmin.

Étape 3.1 : Installez le serveur de base de données MariaDB/MySQL

PostfixAdmin est écrit en PHP et nécessite une base de données (MySQL/MariaDB, PostgreSQL ou SQLite). Cet article utilisera la base de données MariaDB, qui remplace MySQL. Il est développé par d’anciens membres de l’équipe MySQL qui craignent qu’Oracle ne transforme MySQL en un produit à source fermée. Entrez la commande suivante pour installer MariaDB sur Ubuntu.

sudo apt install mariadb-server mariadb-client

Astuce : Si vous préférez utiliser MySQL plutôt que MariaDB, vous pouvez l’installer avec : sudo apt install mysql-server-8.0.

Une fois installé, le serveur MariaDB devrait être automatiquement démarré. Utilisez systemctl pour vérifier son état.

sudo systemctl status mariadb

Résultat :

● mariadb.service - MariaDB 10.3.22 database server

Loaded: loaded (/lib/systemd/system/mariadb.service; enabled; vendor preset: enabled)

Active: active (running) since Fri 2020-04-10 14:19:16 UTC; 18s ago

Docs: man:mysqld(8)

https://mariadb.com/kb/en/library/systemd/

Main PID: 9161 (mysqld)

Status: "Taking your SQL requests now..."

Tasks: 31 (limit: 9451)

Memory: 64.7M

CGroup: /system.slice/mariadb.service

└─9161 /usr/sbin/mysqldS’il ne fonctionne pas, démarrez-le avec cette commande :

sudo systemctl start mariadb

Pour permettre à MariaDB de démarrer automatiquement au démarrage, exécutez

sudo systemctl enable mariadb

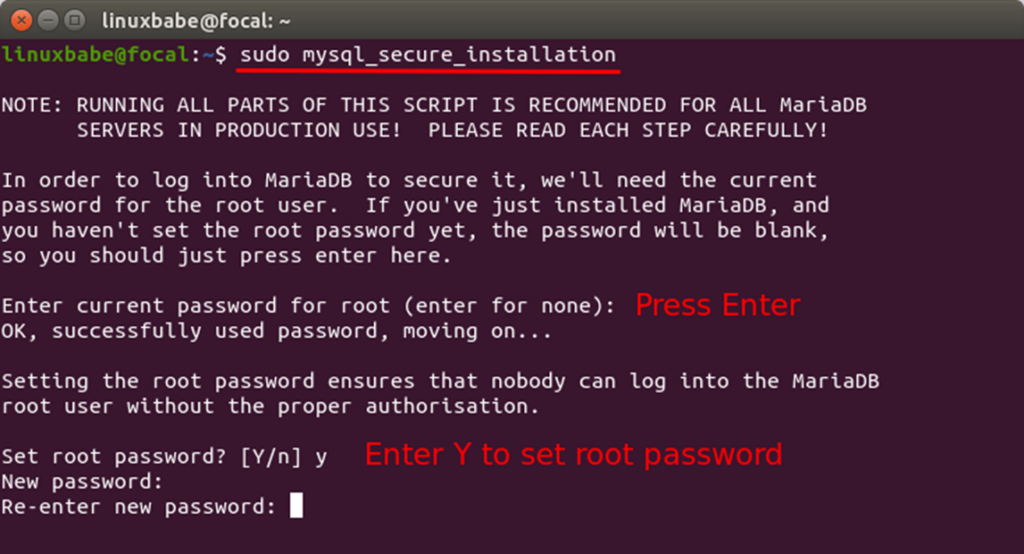

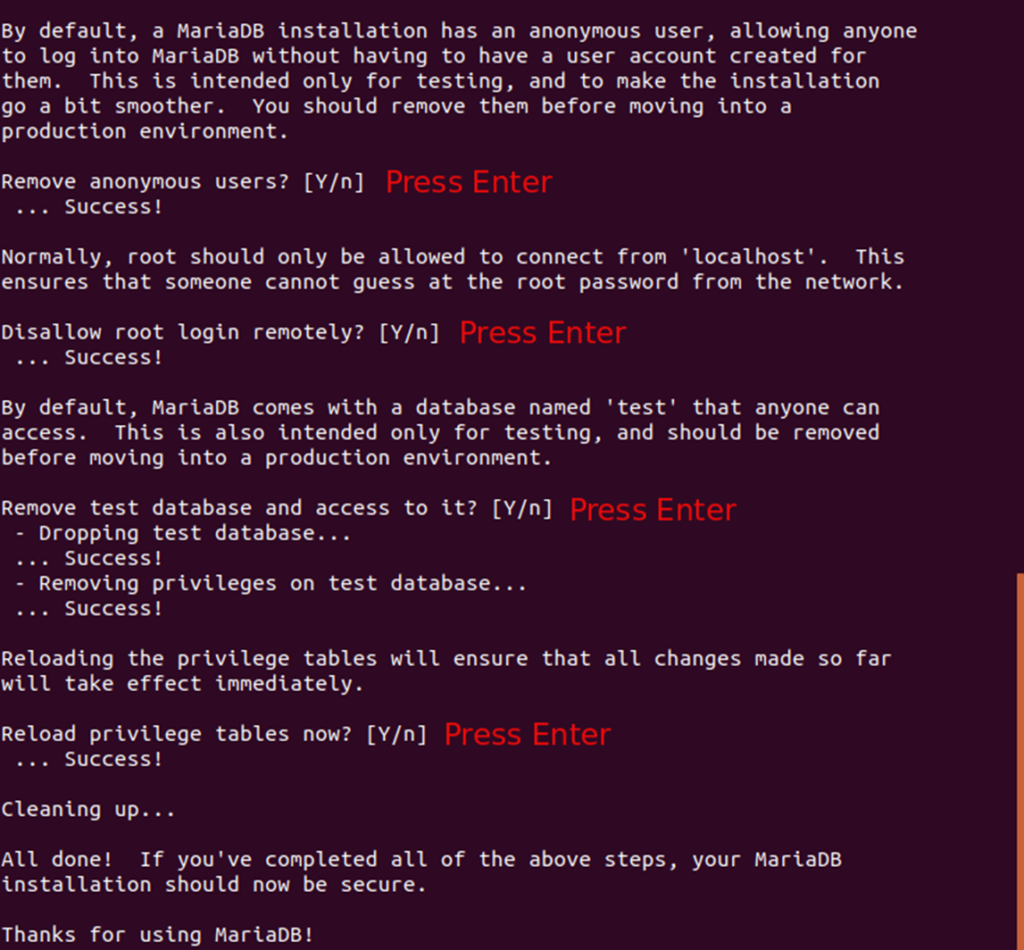

Exécutez maintenant le script de sécurité post-installation.

sudo mysql_secure_installation

Lorsqu’il vous demande de saisir le mot de passe root MariaDB, appuyez sur la touche Entrée car le mot de passe root n’est pas encore défini. Saisissez ensuite y pour définir le mot de passe root du serveur MariaDB.

Ensuite, vous pouvez appuyer sur Entrée pour répondre à toutes les questions restantes, ce qui supprimera l’utilisateur anonyme, désactivera la connexion root à distance et supprimera la base de données de test. Cette étape est une exigence de base pour la sécurité de la base de données MariaDB. (Notez que Y est en majuscule, ce qui signifie qu’il s’agit de la réponse par défaut.)

Étape 3.2 : Téléchargez PostfixAdmin sur le serveur Ubuntu

PostfixAdmin est inclus dans le référentiel Ubuntu par défaut. Cependant, on ne le recommande pas pour les raisons suivantes :

- Cela peut créer des problèmes lorsque vous mettez à niveau le système Ubuntu vers une nouvelle version, entraînant un échec de la mise à niveau.

- Si vous utilisez MySQL, ce package peut supprimer MySQL de votre système.

- Le package postfixadmin par défaut présente parfois un problème de boucle de connexion. Vous rencontrerez également parfois le jeton non valide ! (Échec de la vérification CSRF) erreur.

On vais donc vous montrer comment installer la dernière version de PostfixAdmin. Accédez à la page PostfixAdmin Gitbub pour télécharger la dernière version. Vous pouvez utiliser l’outil wget pour le télécharger à partir de la ligne de commande. Le lien de téléchargement est toujours disponible dans le format ci-dessous. Si une nouvelle version sort, remplacez simplement 3.3.11 par le nouveau numéro de version.

sudo apt install wget

sudo wget https://github.com/postfixadmin/postfixadmin/archive/postfixadmin-3.3.11.tar.gz

Une fois téléchargée, extrayez l’archive dans le répertoire /var/www/ et renommez-la en postfixadmin.

sudo mkdir -p /var/www/

sudo tar xvf postfixadmin-3.3.11.tar.gz -C /var/www/

sudo mv /var/www/postfixadmin-postfixadmin-3.3.11 /var/www/postfixadmin

Étape 3.3 : Configurer les autorisations

PostfixAdmin nécessite un répertoire templates_c et le serveur Web a besoin d’un accès en lecture et en écriture à ce répertoire, alors exécutez les commandes suivantes.

sudo mkdir -p /var/www/postfixadmin/templates_c

sudo apt install acl

sudo setfacl -R -m u:www-data:rwx /var/www/postfixadmin/templates_c/

À partir de Dovecot 2.3.11, l’utilisateur du serveur Web a besoin d’une autorisation pour lire le certificat Let’s Encrypt TLS afin de hacher le mot de passe. Exécutez les deux commandes suivantes pour accorder des autorisations.

sudo setfacl -R -m u:www-data:rx /etc/letsencrypt/live/ /etc/letsencrypt/archive/

Étape 3.4 : Créer une base de données et un utilisateur pour PostfixAdmin

Connectez-vous au shell MySQL/MariaDB en tant que root avec la commande suivante.

sudo mysql -u root

Une fois connecté, créez une base de données pour PostfixAdmin à l’aide de la commande suivante. On a nommé la base de données ‘postfixadmin’, mais vous pouvez utiliser le nom de votre choix. (N’oubliez pas le point-virgule à la fin de chaque commande.)

create database postfixadmin;

Entrez ensuite la commande ci-dessous pour créer un utilisateur de base de données pour PostfixAdmin. Remplacez postfixadmin_password par votre mot de passe préféré. Notez que le mot de passe ne doit pas contenir le caractère # , sinon vous ne pourrez peut-être pas vous connecter ultérieurement.

create user 'postfixadmin'@'localhost' identified by 'postfixadmin_password';

Accorde tous les privilèges de la base de données postfixadmin à l’utilisateur.

grant all privileges on postfixadmin.* to 'postfixadmin'@'localhost';

Videz la table des privilèges pour que les modifications prennent effet, puis sortez du shell MariaDB.

flush privileges;

exit;

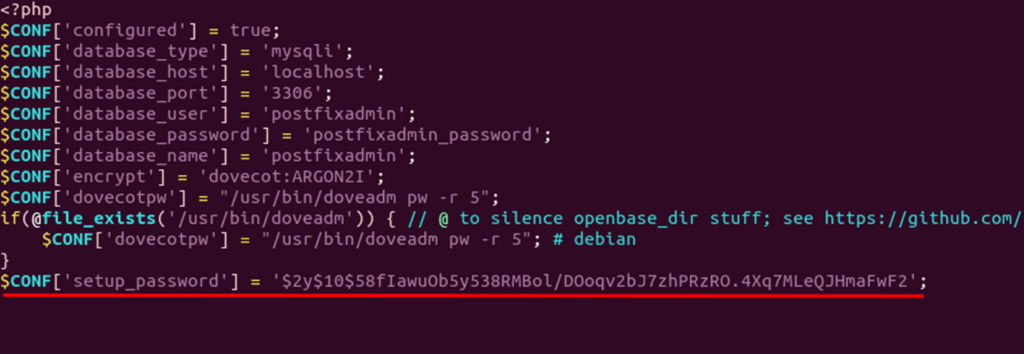

Étape 3.5 : Configurer PostfixAdmin

Le fichier de configuration par défaut de PostfixAdmin est config.inc.php. Nous devons créer un fichier config.local.php et ajouter des configurations personnalisées.

sudo nano /var/www/postfixadmin/config.local.php

Ajoutez les lignes suivantes dans le fichier, afin que PostfixAdmin puisse se connecter à la base de données MySQL/MariaDB. Remplacez postfixadmin_password par le véritable mot de passe PostfixAdmin créé à l’étape 4.

<?php

$CONF['configured'] = true;

$CONF['database_type'] = 'mysqli';

$CONF['database_host'] = 'localhost';

$CONF['database_port'] = '3306';

$CONF['database_user'] = 'postfixadmin';

$CONF['database_password'] = 'postfixadmin_password';

$CONF['database_name'] = 'postfixadmin';

$CONF['encrypt'] = 'dovecot:ARGON2I';

$CONF['dovecotpw'] = "/usr/bin/doveadm pw -r 5";

if(@file_exists('/usr/bin/doveadm')) { // @ to silence openbase_dir stuff; see https://github.com/postfixadmin/postfixadmin/issues/171

$CONF['dovecotpw'] = "/usr/bin/doveadm pw -r 5"; # debian

}Enregistrez et fermez le fichier. Notez que nous utiliserons le schéma de mot de passe ARGON2I. Par défaut, PostfixAdmin et Dovecot utilisent MD5-CRYPT, qui est un schéma de mot de passe faible. Vous pouvez répertorier les schémas de mot de passe disponibles dans Dovecot avec la commande suivante.

sudo doveadm pw -l

Résultat :

SHA1 SSHA512 BLF-CRYPT PLAIN HMAC-MD5 OTP SHA512 SHA RPA DES-CRYPT CRYPT SSHA MD5-CRYPT SKEY PLAIN-MD4 PLAIN-MD5 SCRAM-SHA-1 LANMAN SHA512-CRYPT CLEAR CLEARTEXT ARGON2I ARGON2ID SSHA256 NTLM MD5 PBKDF2 SHA256 CRAM-MD5 PLAIN-TRUNC SHA256-CRYPT SMD5 DIGEST-MD5 LDAP-MD5Étape 3.6 : Créer un hôte virtuel Apache pour PostfixAdmin

Si vous utilisez le serveur Web Apache, créez un hôte virtuel pour PostfixAdmin.

sudo nano /etc/apache2/sites-available/postfixadmin.conf

Mettez le texte suivant dans le fichier. Remplacez postfixadmin.example.com par votre vrai nom de domaine et n’oubliez pas de définir un enregistrement DNS A pour celui-ci.

<VirtualHost *:80>

ServerName postfixadmin.example.com

DocumentRoot /var/www/postfixadmin/public

ErrorLog ${APACHE_LOG_DIR}/postfixadmin_error.log

CustomLog ${APACHE_LOG_DIR}/postfixadmin_access.log combined

<Directory />

Options FollowSymLinks

AllowOverride All

</Directory>

<Directory /var/www/postfixadmin/>

Options FollowSymLinks MultiViews

AllowOverride All

Order allow,deny

allow from all

</Directory>

</VirtualHost>Enregistrez et fermez le fichier. Activez ensuite cet hôte virtuel avec :

sudo a2ensite postfixadmin.conf

Rechargez Apache pour que les modifications prennent effet.

sudo systemctl reload apache2

Vous devriez maintenant pouvoir voir l’assistant d’installation Web de PostfixAdmin à l’adresse http://postfixadmin.example.com/setup.php.

Étape 3.7 : Installer les modules PHP requis et recommandés

Exécutez la commande suivante pour installer les modules PHP requis ou recommandés par PostfixAdmin.

sudo apt install php8.1-fpm php8.1-imap php8.2-imap php8.1-mbstring php8.2-mbstring php8.1-mysql php8.1-curl php8.1-zip php8.1-xml php8.1-bz2 php8.1-intl php8.2-mysql php8.2-curl php8.2-zip php8.2-xml php8.2-bz2 php8.1-gmp php8.1-redis php8.2-bz2 php8.2-intl php8.2-gmp php8.2-redis

Si vous utilisez Apache, vous devez également installer le package libapache2-mod-php.

sudo apt install libapache2-mod-php

Redémarrez ensuite Apache.

sudo systemctl restart apache2

Étape 3.8 : Activer HTTPS

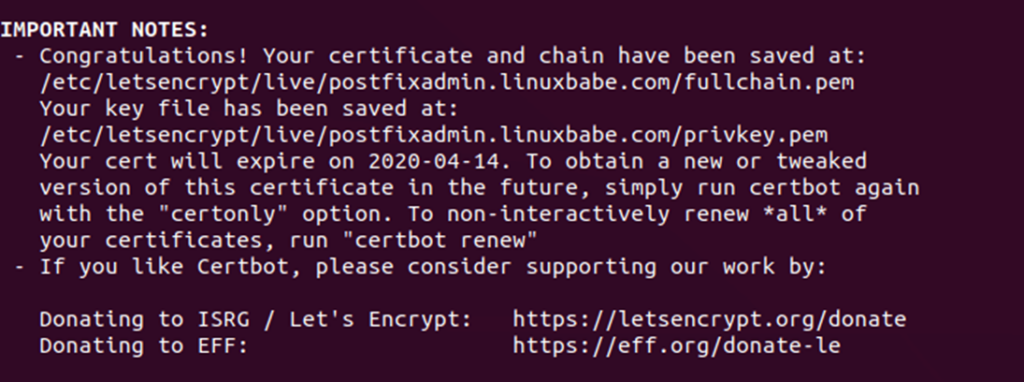

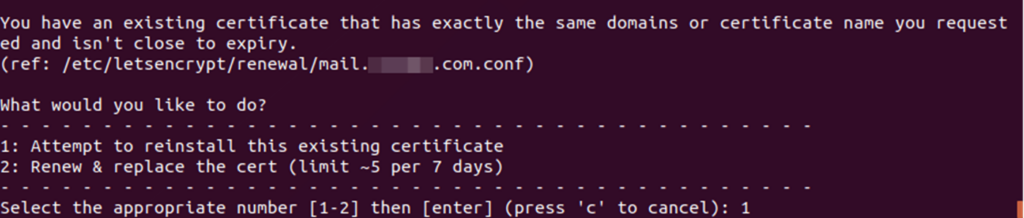

Pour chiffrer le trafic HTTP, nous pouvons activer HTTPS en installant un certificat TLS gratuit émis par Let’s Encrypt. Exécutez la commande suivante :sur le serveur Ubuntu.

sudo certbot --apache --agree-tos --redirect --hsts --staple-ocsp --email yo*@ex*****.com -d postfixadmin.example.com

Le certificat devrait maintenant être obtenu et installé automatiquement, ce qui est indiqué par le message ci-dessous.

Étape 3.9 : Activer les statistiques dans Dovecot

PostfixAdmin doit lire les statistiques de Dovecot. Modifiez le fichier de configuration Dovecot.

sudo nano /etc/dovecot/conf.d/10-master.conf

Ajoutez les lignes suivantes à la fin de ce fichier.

service stats {

unix_listener stats-reader {

user = www-data

group = www-data

mode = 0660

}

unix_listener stats-writer {

user = www-data

group = www-data

mode = 0660

}

}Enregistrez et fermez le fichier. Ajoutez ensuite le serveur Web au groupe ‘Dovecot’.

sudo gpasswd -a www-data dovecot

Redémarrez le service ‘Dovecot’.

sudo systemctl restart dovecot

Accordez des autorisations à l’utilisateur www-data.

sudo setfacl -R -m u:www-data:rwx /var/run/dovecot/stats-reader /var/run/dovecot/stats-writer

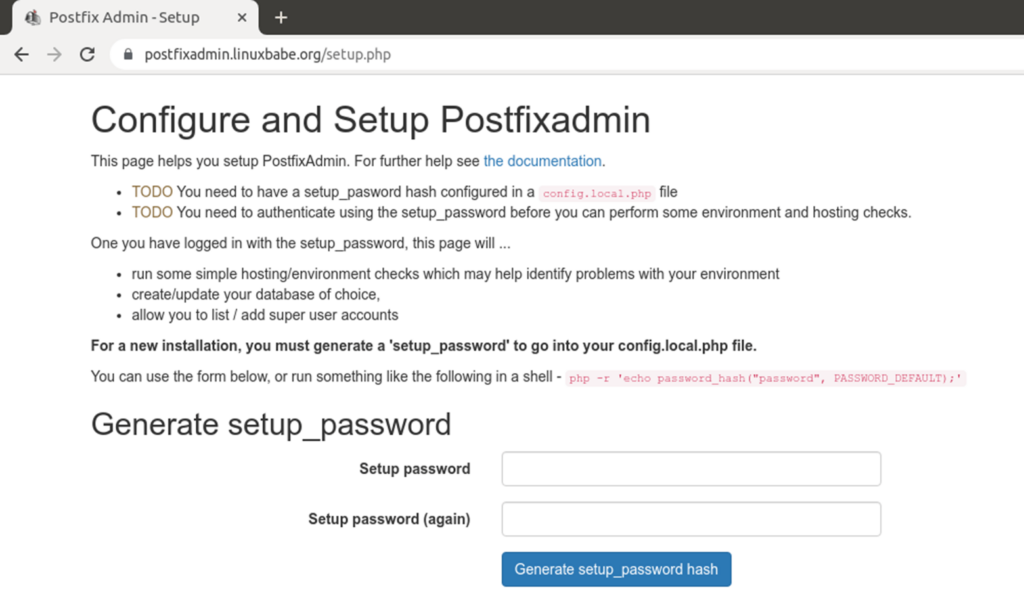

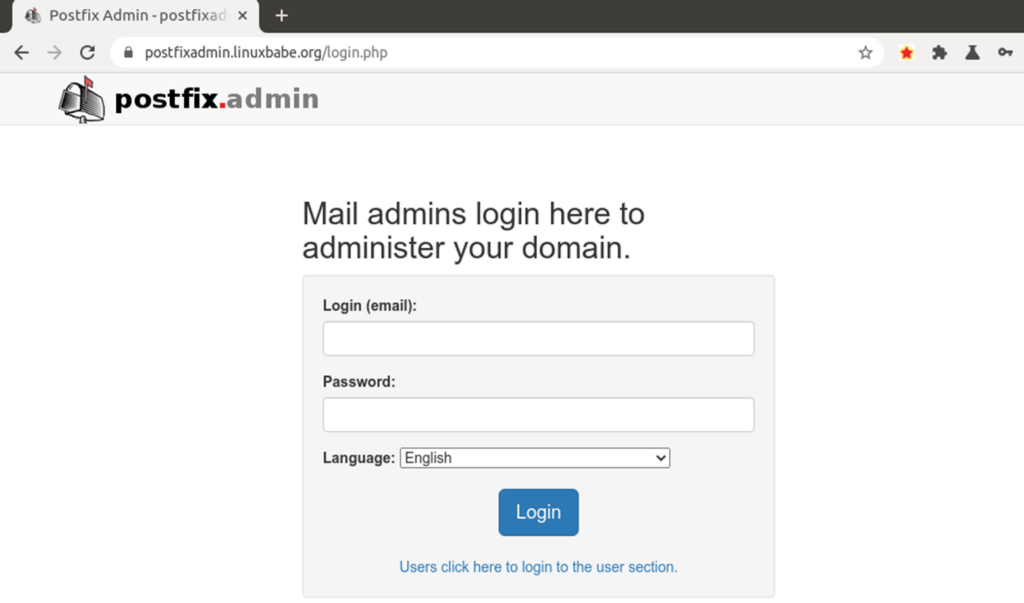

Étape 3.10 : terminer l’installation dans le navigateur Web

Accédez à postfixadmin.example.com/setup.php pour exécuter l’assistant de configuration Web. Tout d’abord, vous devez créer un mot de passe de configuration pour PostfixAdmin.

Après avoir créé le hachage du mot de passe, PostfixAdmin affichera une ligne comme ci-dessous.

$CONF['setup_password'] = '$2y$10$58fIawuOb5y538RMBol/DOoqv2bJ7zhPRzRO.4Xq7MLeQJHmaFwF2';Vous devez ouvrir le fichier config.local.php.

sudo nano /var/www/postfixadmin/config.local.php

Ajoutez la ligne affichée sur la page de configuration de PostfixAdmin à la fin du fichier comme ci-dessous.

Après avoir enregistré le fichier, vous devez actualiser la page de configuration de PostfixAdmin et saisir à nouveau le mot de passe de configuration, puis créer le compte administrateur. Veuillez ne pas utiliser une adresse e-mail Gmail, Yahoo Mail ou Microsoft pour le compte administrateur, sinon vous ne pourrez peut-être pas vous connecter ultérieurement. Utilisez une adresse e-mail sur votre propre domaine. Vous pouvez créer l’adresse e-mail plus tard dans PostfixAdmin.

Si vous rencontrez l’erreur suivante lorsque vous essayez de créer un compte superadmin,

Password Hashing - attempted to use configured encrypt backend (dovecot:ARGON2I) triggered an error: /usr/bin/doveadm pw -r 5 failed, see error log for detailsou :

can’t encrypt password with dovecotpw, see error log for detailsC’est parce que l’utilisateur www-data n’a pas l’autorisation de lire le certificat Let’s Encrypt TLS. Pour résoudre ce problème, exécutez la commande suivante pour accorder des autorisations.

sudo setfacl -R -m u:www-data:rx /etc/letsencrypt/live/ /etc/letsencrypt/archive/

Parfois, vous devrez peut-être également exécuter la commande suivante pour corriger cette erreur.

sudo setfacl -R -m u:www-data:rwx /var/run/dovecot/stats-reader /var/run/dovecot/stats-writer

Une fois le compte superadmin créé, vous pouvez vous connecter à PostfixAdmin via votre navigateur internet à l’adresse:

postfixadmin.example.com/login.php.

Étape 3.11 : Vérification des tables dans la base de données (facultatif) :

Le processus de configuration de PostfixAdmin remplit la base de données postfixadmin avec certaines tables par défaut. Il nous est utile de connaître les noms et la structure des tables. Connectez-vous à la console MySQL/MariaDB.

sudo mysql -u root

Sélectionnez la base de données postfixadmin.

USE postfixadmin;

Lister toutes les tables de cette base de données.

SHOW TABLES;

Résultat :

+------------------------+

| Tables_in_postfixadmin |

+------------------------+

| admin |

| alias |

| alias_domain |

| config |

| domain |

| domain_admins |

| fetchmail |

| log |

| mailbox |

| quota |

| quota2 |

| vacation |

| vacation_notification |

+------------------------+

13 rows in set (0.001 sec)Les 3 tables les plus importantes sont :

domain: contient des informations sur les domaines qui utilisent votre serveur de messagerie pour envoyer et recevoir des e-mails.mailbox: contient des informations sur chaque adresse e-mail, y compris le mot de passe haché et l’emplacement des fichiers de courrier.alias: contient l’alias de chaque adresse e-mail.

Si vous êtes intéressé, vous pouvez vérifier les colonnes que contient chaque table. Par exemple, la commande suivante nous montrera les colonnes de la table de domaine.

DESCRIBE domain;

Résultat :

+-------------+--------------+------+-----+---------------------+-------+

| Field | Type | Null | Key | Default | Extra |

+-------------+--------------+------+-----+---------------------+-------+

| domain | varchar(255) | NO | PRI | NULL | |

| description | varchar(255) | NO | | NULL | |

| aliases | int(10) | NO | | 0 | |

| mailboxes | int(10) | NO | | 0 | |

| maxquota | bigint(20) | NO | | 0 | |

| quota | bigint(20) | NO | | 0 | |

| transport | varchar(255) | NO | | NULL | |

| backupmx | tinyint(1) | NO | | 0 | |

| created | datetime | NO | | 2000-01-01 00:00:00 | |

| modified | datetime | NO | | 2000-01-01 00:00:00 | |

| active | tinyint(1) | NO | | 1 | |

+-------------+--------------+------+-----+---------------------+-------+Log out of MySQL/MariaDB console.

EXIT;

Étape 3.12 : Configurer Postfix pour utiliser la base de données MySQL/MariaDB

Par défaut, Postfix n’envoie des e-mails qu’aux utilisateurs disposant d’un compte Unix local. Pour lui faire livrer des e-mails aux utilisateurs virtuels dont les informations sont stockées dans la base de données, nous devons configurer Postfix pour utiliser des domaines de boîtes aux lettres virtuelles.

Tout d’abord, nous devons ajouter la prise en charge des cartes MySQL pour Postfix en installant le package postfix-mysql.

sudo apt install postfix-mysql

Modifiez ensuite le fichier de configuration principal de Postfix.

sudo nano /etc/postfix/main.cf

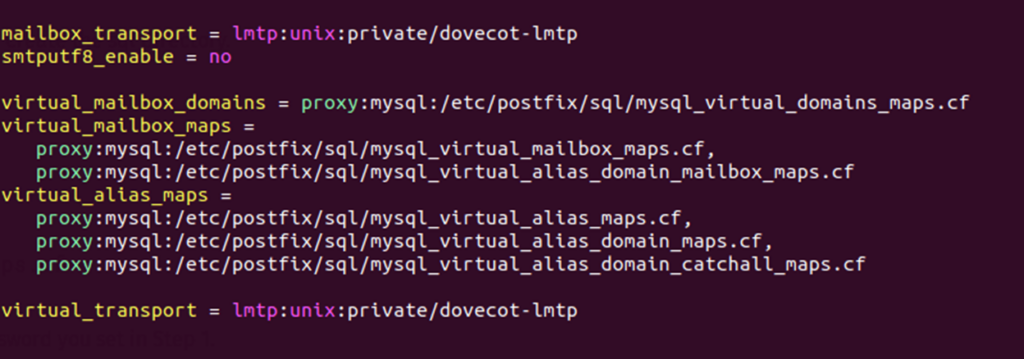

Ajoutez les lignes suivantes à la fin de ce fichier.

virtual_mailbox_domains = proxy:mysql:/etc/postfix/sql/mysql_virtual_domains_maps.cf

virtual_mailbox_maps =

proxy:mysql:/etc/postfix/sql/mysql_virtual_mailbox_maps.cf,

proxy:mysql:/etc/postfix/sql/mysql_virtual_alias_domain_mailbox_maps.cf

virtual_alias_maps =

proxy:mysql:/etc/postfix/sql/mysql_virtual_alias_maps.cf,

proxy:mysql:/etc/postfix/sql/mysql_virtual_alias_domain_maps.cf,

proxy:mysql:/etc/postfix/sql/mysql_virtual_alias_domain_catchall_maps.cfExplications :

virtual_mailbox_domainspoints to a file that will tell Postfix how to look up domain information from the database.virtual_mailbox_mapspoints to files that will tell Postfix how to look up email addresses from the database.virtual_alias_mapspoints to files that will tell Postfix how to look up aliases from the database.

Nous souhaitons utiliser Dovecot pour envoyer les e-mails entrants au magasin de messages des utilisateurs virtuels, ajoutez donc également la ligne suivante à la fin de ce fichier.

virtual_transport = lmtp:unix:private/dovecot-lmtpRésultat :

Enregistrez et fermez le fichier. Ensuite, nous devons créer les fichiers .cf un par un. Créez le répertoire sql.

sudo mkdir /etc/postfix/sql/

Créez le fichier mysql_virtual_domains_maps.cf .

sudo nano /etc/postfix/sql/mysql_virtual_domains_maps.cf

Ajoutez le contenu suivant. Remplacez ‘password’ par le mot de passe postfixadmin que vous avez défini à l’étape 2.

user = postfixadmin

password = password

hosts = localhost

dbname = postfixadmin

query = SELECT domain FROM domain WHERE domain='%s' AND active = '1'

#query = SELECT domain FROM domain WHERE domain='%s'

#optional query to use when relaying for backup MX

#query = SELECT domain FROM domain WHERE domain='%s' AND backupmx = '0' AND active = '1'

#expansion_limit = 100Créez le fichier mysql_virtual_mailbox_maps.cf .

sudo nano /etc/postfix/sql/mysql_virtual_mailbox_maps.cf

Ajoutez le contenu suivant.

user = postfixadmin

password = password

hosts = localhost

dbname = postfixadmin

query = SELECT maildir FROM mailbox WHERE username='%s' AND active = '1'

#expansion_limit = 100Créez le fichier mysql_virtual_alias_domain_mailbox_maps.cf .

sudo nano /etc/postfix/sql/mysql_virtual_alias_domain_mailbox_maps.cf

Ajoutez le contenu suivant.

user = postfixadmin

password = password

hosts = localhost

dbname = postfixadmin

query = SELECT maildir FROM mailbox,alias_domain WHERE alias_domain.alias_domain = '%d' and mailbox.username = CONCAT('%u', '@', alias_domain.target_domain) AND mailbox.active = 1 AND alias_domain.active='1'Créez le fichier mysql_virtual_alias_maps.cf .

sudo nano /etc/postfix/sql/mysql_virtual_alias_maps.cf

Ajoutez le contenu suivant.

user = postfixadmin

password = password

hosts = localhost

dbname = postfixadmin

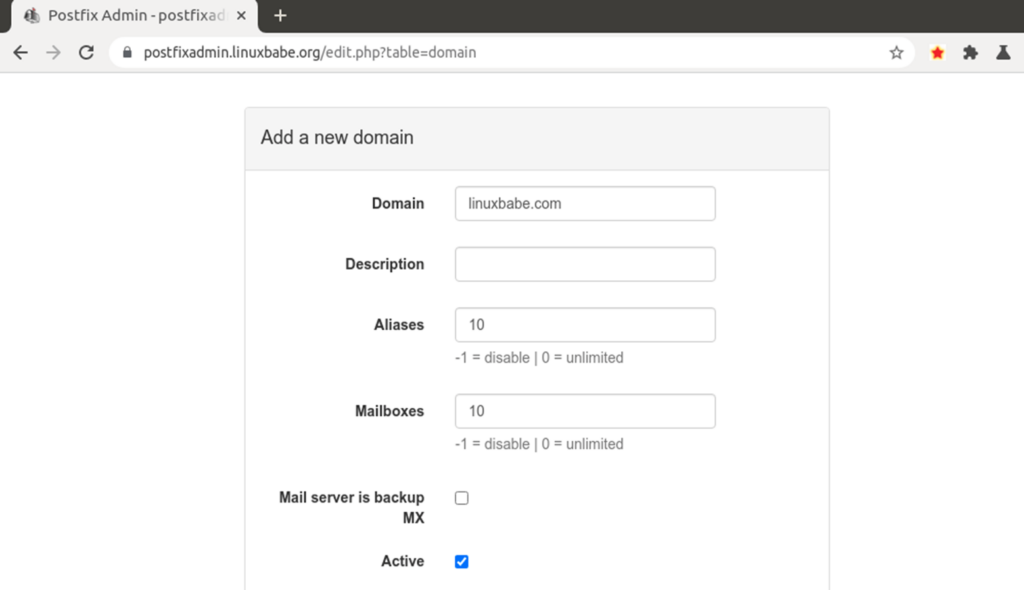

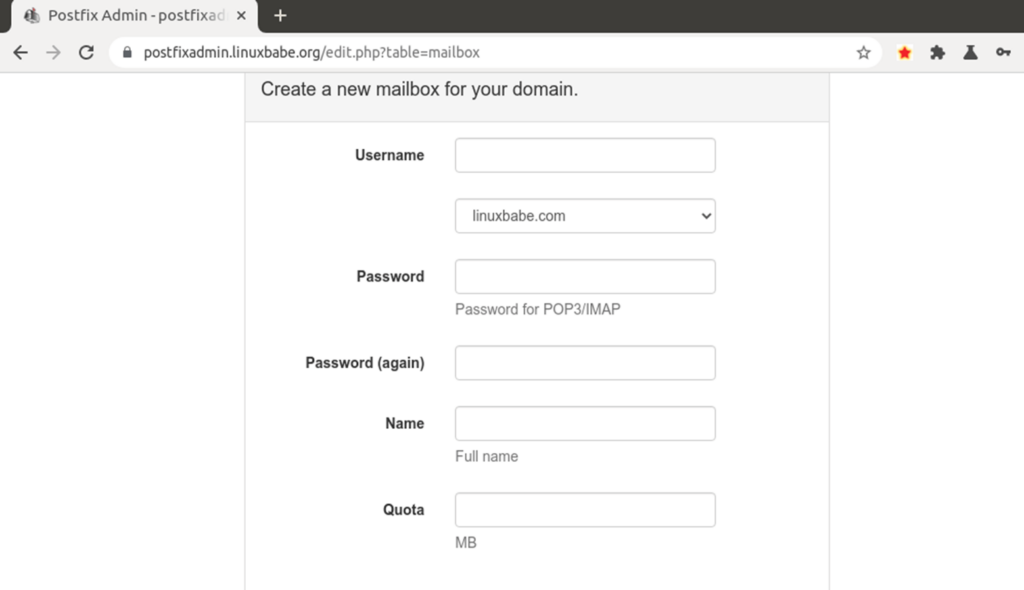

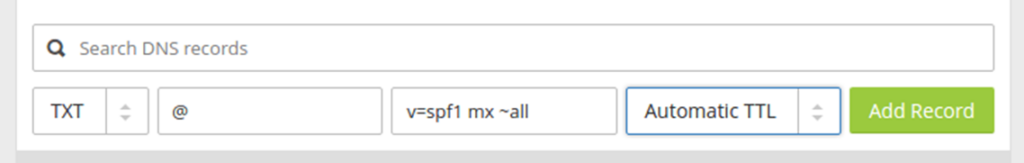

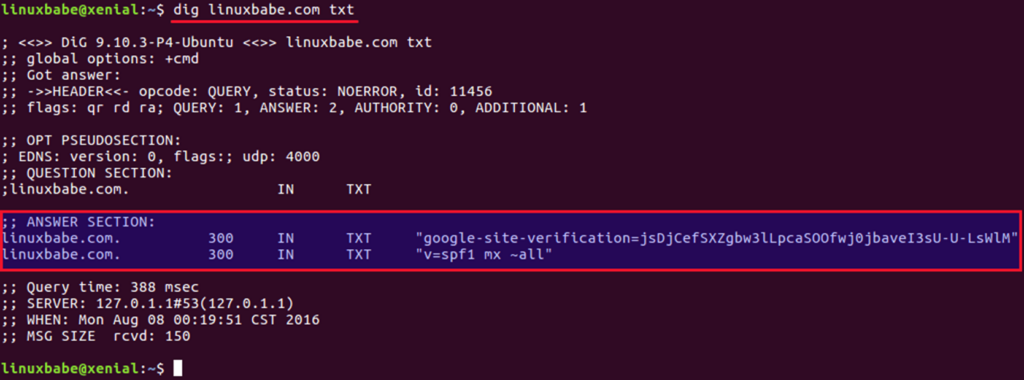

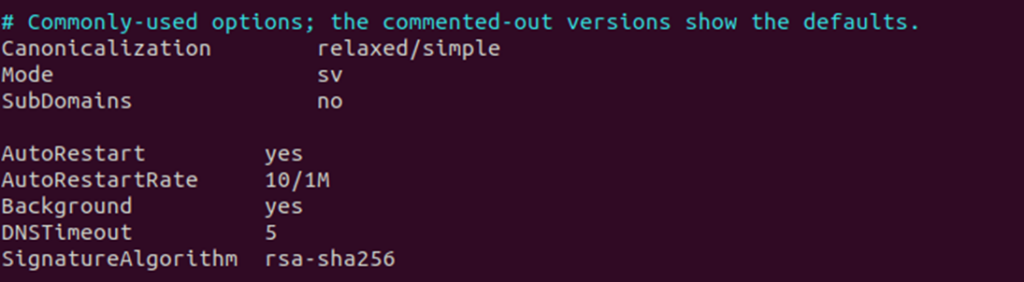

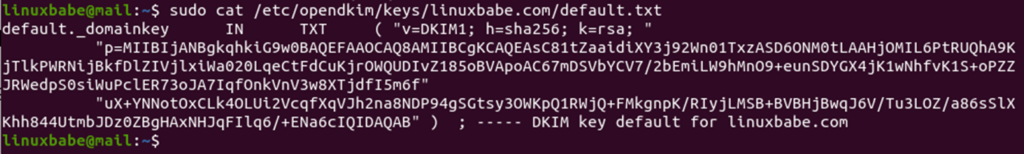

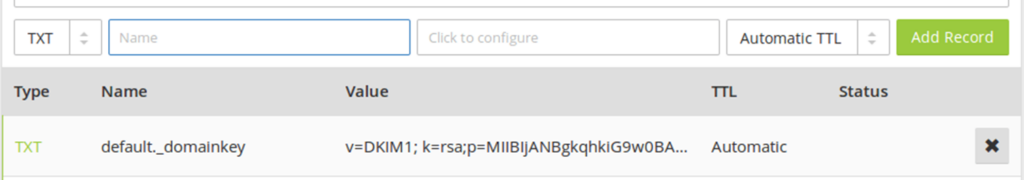

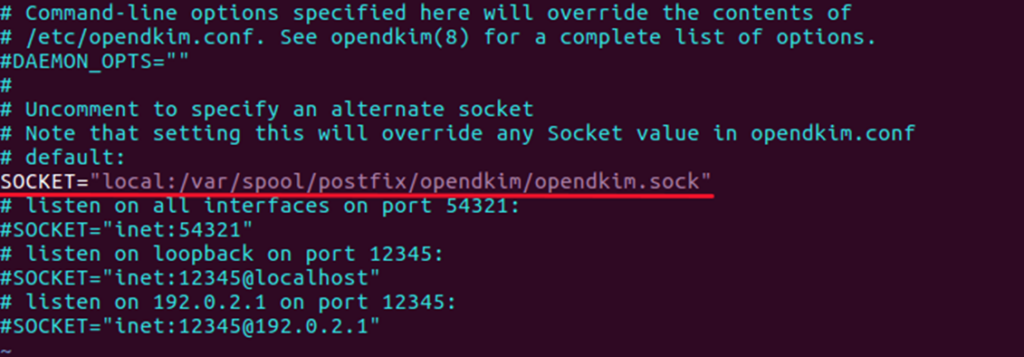

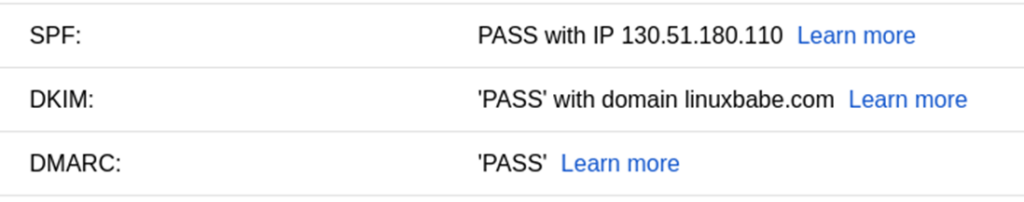

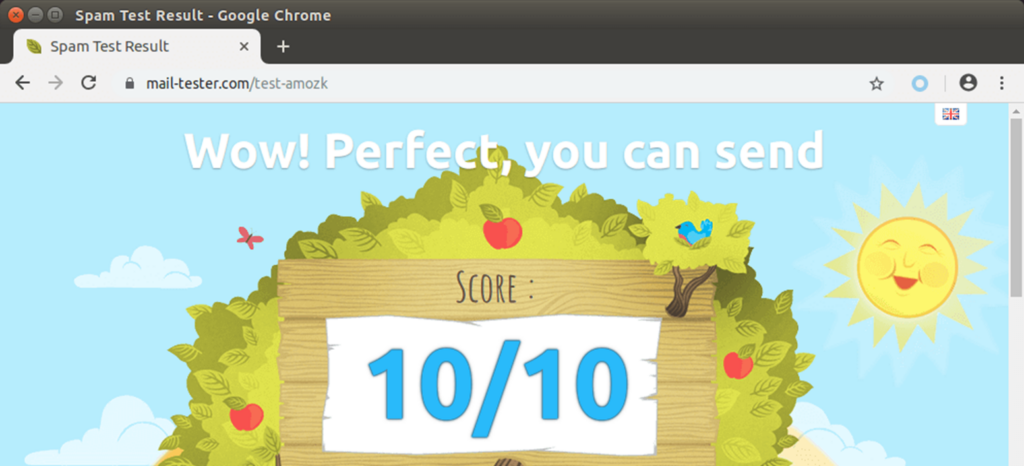

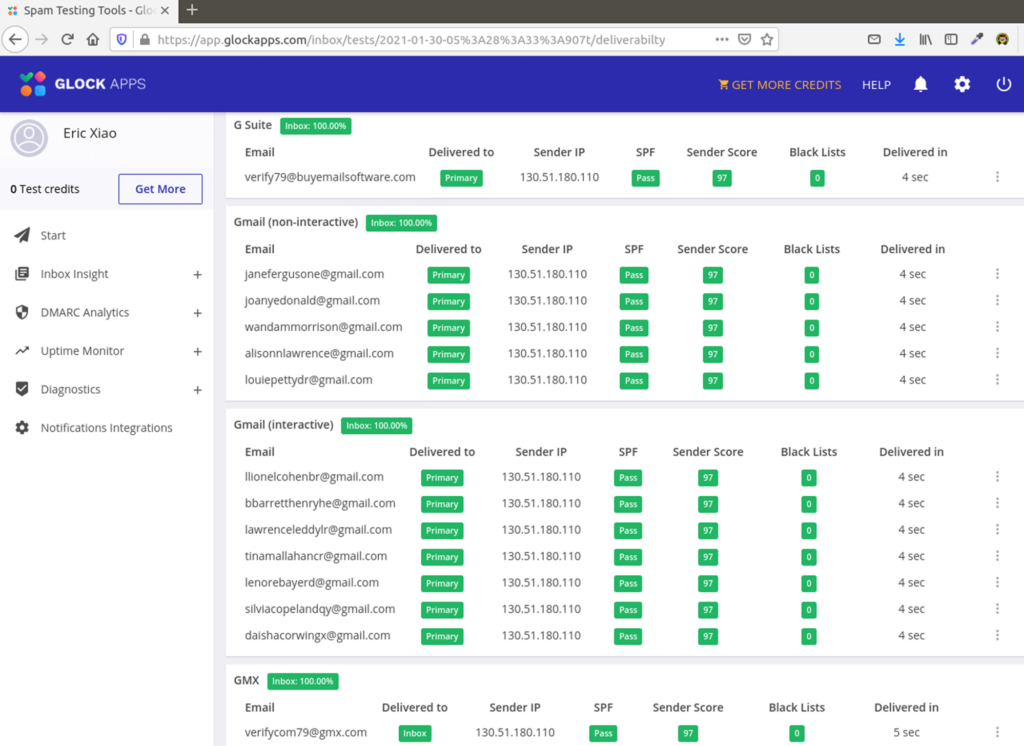

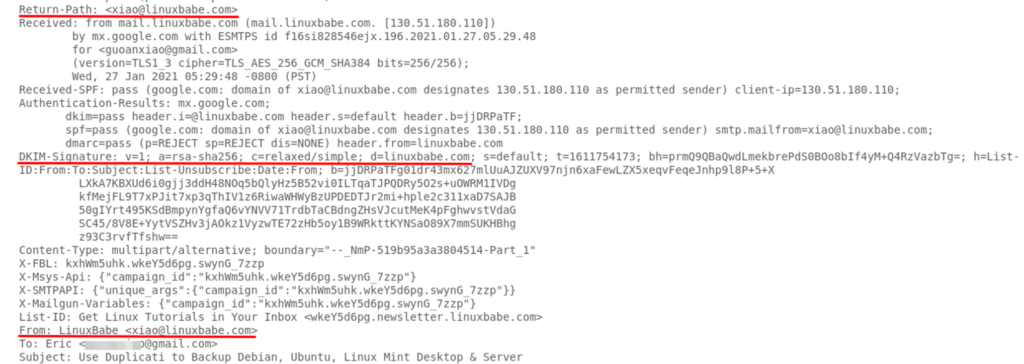

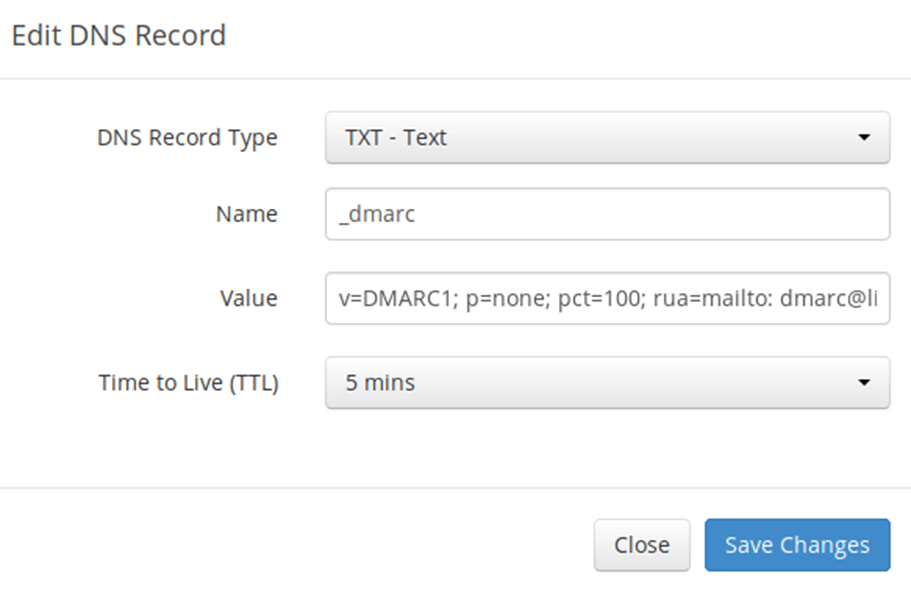

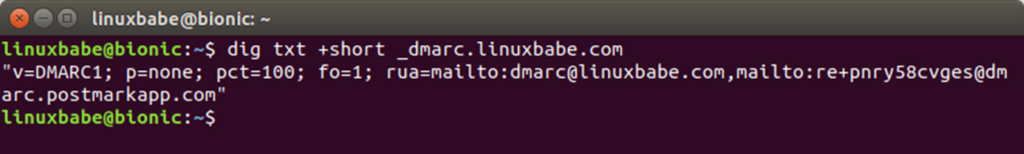

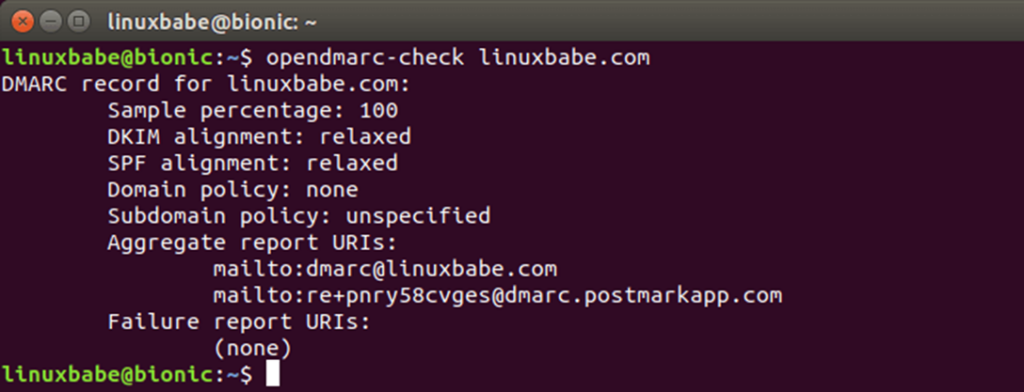

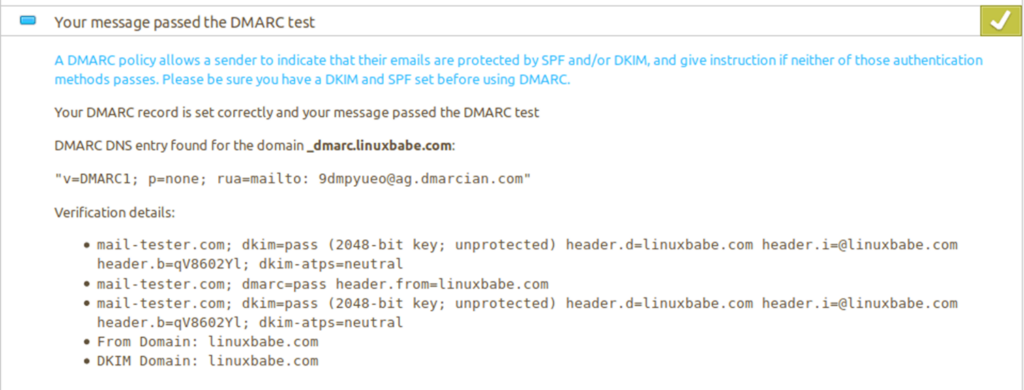

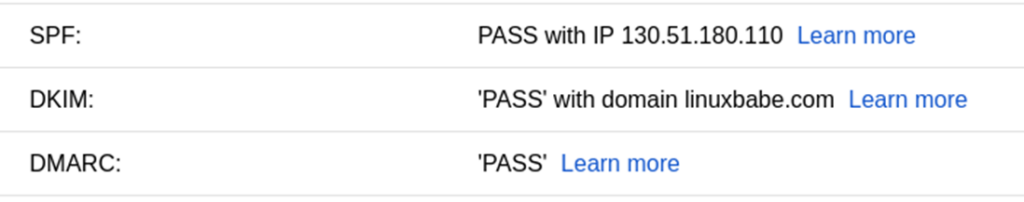

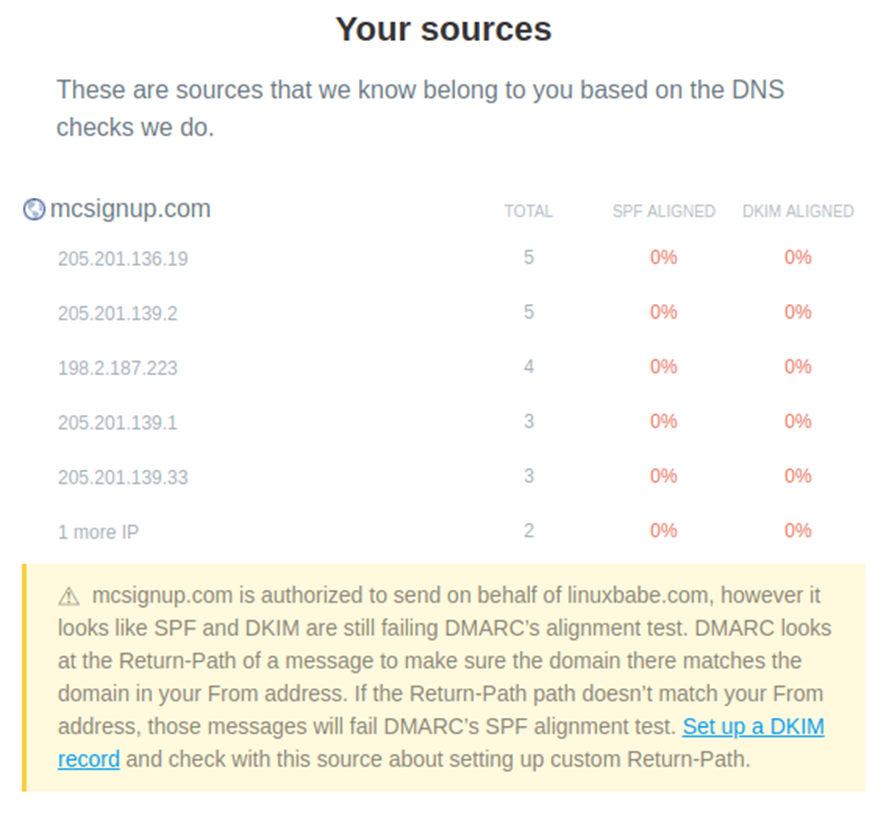

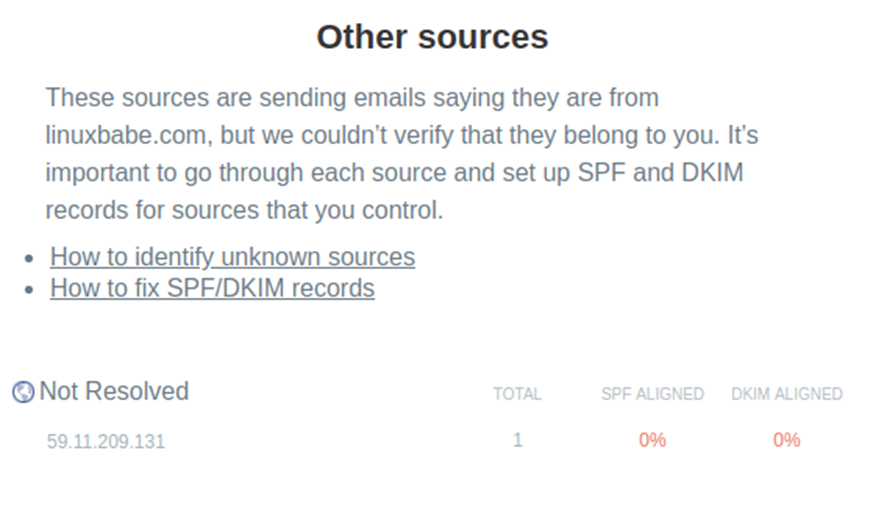

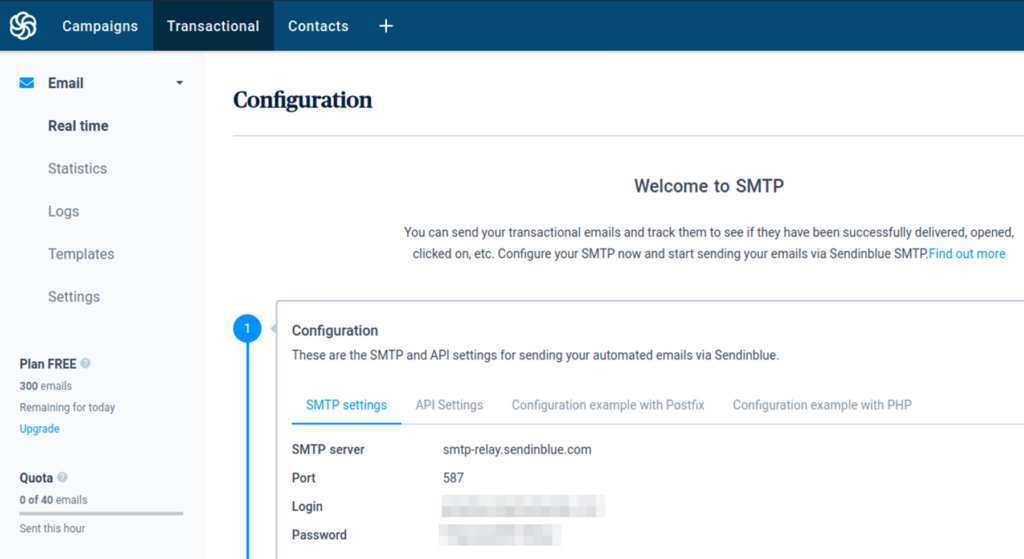

query = SELECT goto FROM alias WHERE address='%s' AND active = '1'